Zásady informačnej a kybernetickej bezpečnosti predstavujú základný rámec, podľa ktorého organizácia nastavuje svoje procesy, technológie a správanie zamestnancov. Ide o princípy, ktoré pomáhajú chrániť dáta, systémy a infraštruktúru pred hrozbami, zároveň zabezpečujú kontinuitu činností a plnenie legislatívnych požiadaviek. Bez ich jasného definovania sa aj najmodernejšie technológie stávajú neefektívnymi. Zásady sú preto strategickým pilierom, na ktorom stojí celý systém riadenia bezpečnosti. Určujú, ako sa má pristupovať k rizikám, ako sa majú prideľovať zodpovednosti a aké postupy majú byť štandardom pri každodennej práci s informáciami. Ich dodržiavanie vytvára v organizácii kultúru bezpečnosti, kde si každý zamestnanec uvedomuje svoju úlohu pri ochrane dát a systémov. Zároveň slúžia ako spoločný jazyk pre manažment, IT oddelenia aj koncových používateľov, čím znižujú riziko nedorozumení a nejednotných postupov. Ak sú zásady implementované správne, dokážu znížiť počet incidentov, minimalizovať finančné straty a posilniť dôveru klientov či obchodných partnerov.

Politika informačnej a kybernetickej bezpečnosti

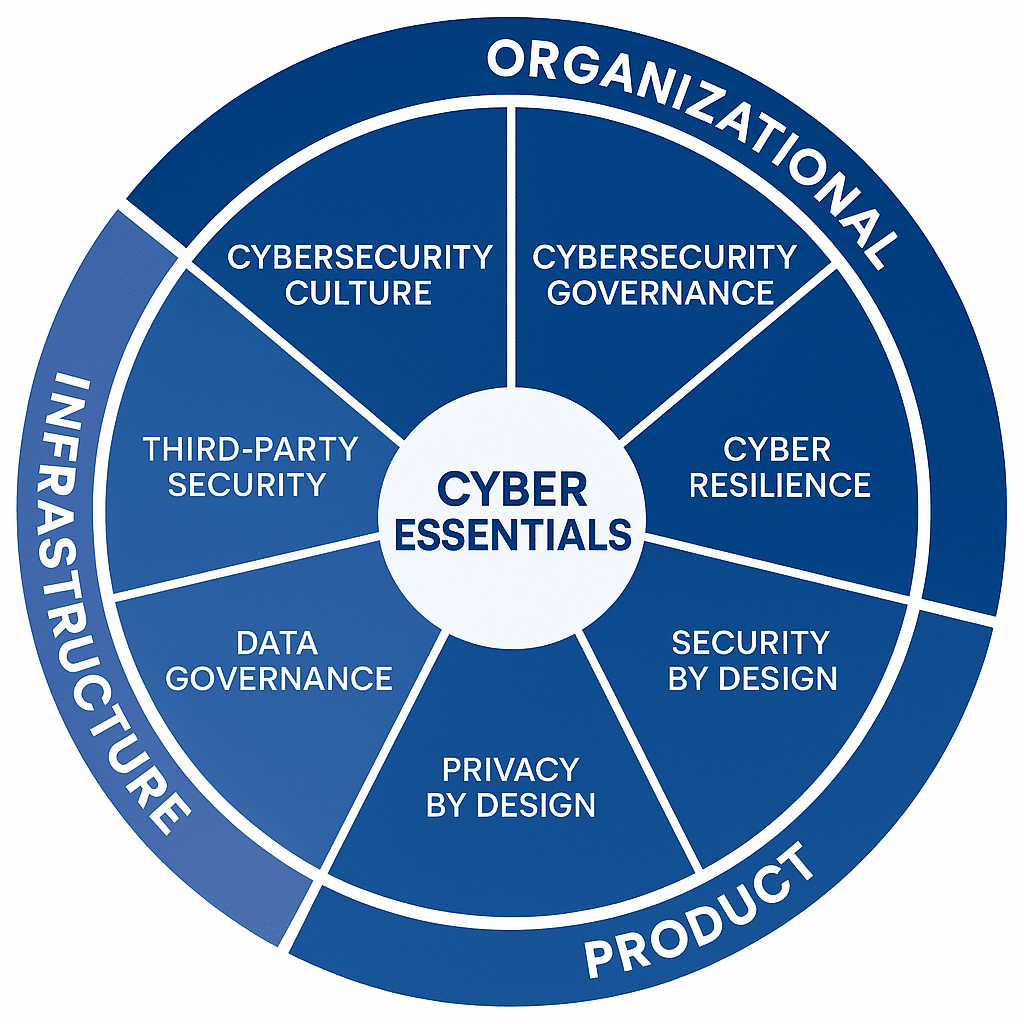

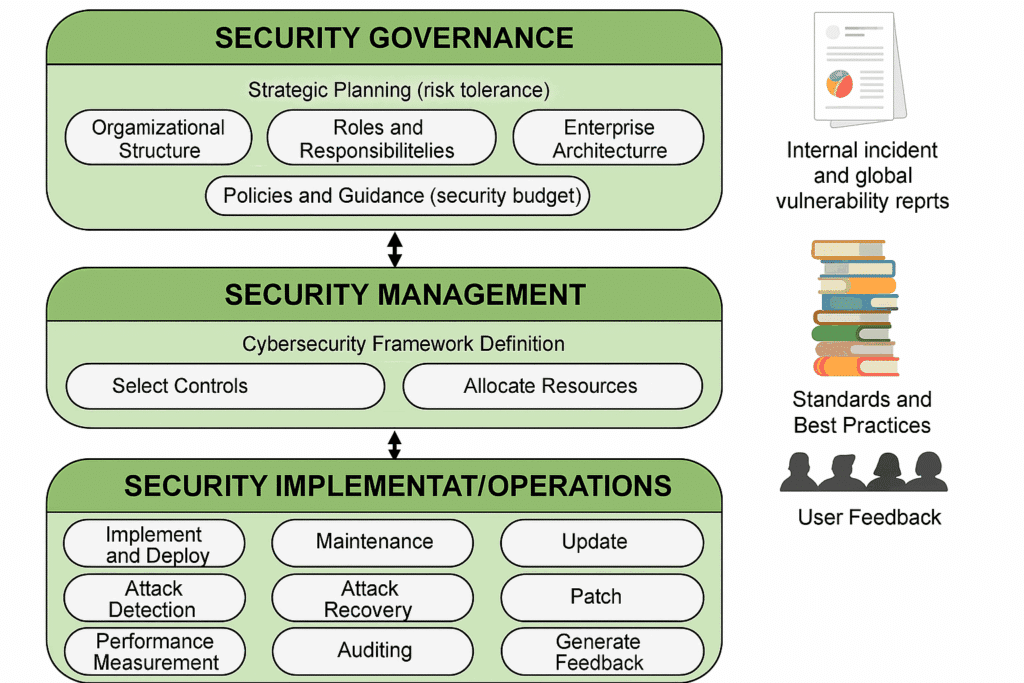

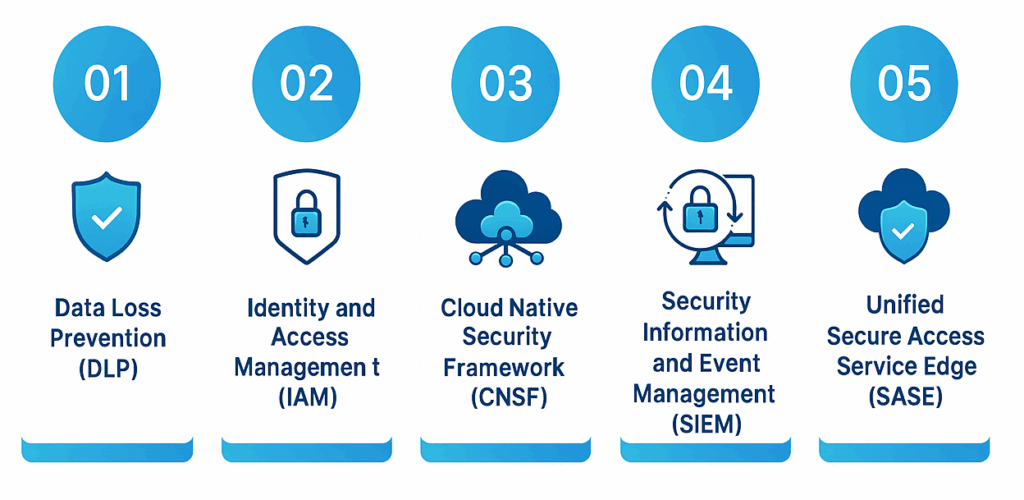

Každá organizácia musí mať vypracovanú bezpečnostnú politiku, ktorá jasne stanovuje rámec fungovania v oblasti bezpečnosti. Tento dokument je základným strategickým nástrojom, ktorý určuje smerovanie, pravidlá a ciele všetkých opatrení súvisiacich s ochranou informácií a informačných systémov. Politika má byť záväzná pre všetkých zamestnancov bez ohľadu na ich pracovnú pozíciu a zároveň slúži ako referenčný bod pre dodávateľov, partnerov a ďalšie zainteresované strany. Jej existencia a dôsledná implementácia tvoria základ, na ktorom sú postavené ostatné zásady a postupy kybernetickej bezpečnosti. Obrázok znázorňuje základné oblasti, ktoré by mala bezpečnostná politika organizácie pokrývať. Politika nesmie byť len všeobecným dokumentom, ale musí reflektovať všetky kľúčové dimenzie kybernetickej bezpečnosti a to od riadenia a kultúry, cez bezpečnosť infraštruktúry a externých partnerov, až po princípy bezpečného a súkromie rešpektujúceho vývoja produktov. Tento komplexný prístup zabezpečuje, že organizácia buduje odolný systém, ktorý dokáže reagovať na hrozby a zároveň si udržiava dôveru klientov, partnerov aj verejnosti.

organizácia infraštruktúra produkt kybernetická bezpečnosť

Definovať bezpečnostnú politiku organizácie

Prvým krokom je jasné a jednoznačné definovanie bezpečnostnej politiky. Musí obsahovať kľúčové princípy, ktoré organizácia považuje za prioritné, a zároveň vyjadriť záväzok vedenia k dodržiavaniu bezpečnostných opatrení. Politika by mala pokrývať všetky oblasti – od technickej infraštruktúry cez spracovanie dát až po správanie zamestnancov. Jej cieľom nie je byť formálnym dokumentom, ale praktickou príručkou, ktorá usmerňuje každodenné rozhodovanie a činnosti.

Stanoviť ciele, zodpovednosti a pravidlá

Politika má presne stanoviť ciele bezpečnosti, ktoré sa viažu na potreby organizácie – napríklad ochrana dôvernosti klientskych dát, zabezpečenie dostupnosti systémov alebo minimalizácia finančných škôd v prípade incidentu. Rovnako je dôležité určiť zodpovednosti jednotlivých úrovní riadenia, od top manažmentu až po radových zamestnancov. Každý musí vedieť, čo je jeho úlohou a aké pravidlá má dodržiavať. Tieto pravidlá majú byť jasne a zrozumiteľne komunikované, aby nevznikali pochybnosti o tom, kto za čo nesie zodpovednosť.

Pravidelne aktualizovať dokumentáciu

Bezpečnostná politika nie je statický dokument. Technológie, hrozby aj legislatívne požiadavky sa neustále vyvíjajú, a preto musí byť dokument pravidelne aktualizovaný. Aktualizácie majú zohľadňovať nové typy útokov, zmeny v organizačnej štruktúre či legislatívne úpravy. Organizácia by mala mať nastavený proces periodického prehodnocovania politiky, napríklad raz ročne alebo po každom významnom incidente. Len tak možno zabezpečiť, že politika ostane relevantná a účinná. Na to, aby bola bezpečnostná politika v praxi skutočne funkčná, nestačí len jej formálna existencia. Je nevyhnutné, aby bola podporená jasne definovanými povinnosťami a zodpovednosťami všetkých zainteresovaných osôb. Bez presne určeného rozdelenia úloh a právomocí by sa aj dobre pripravená politika stala neefektívnou. Preto na ňu nadväzuje ďalšia zásada, ktorá tvorí základný kameň fungujúceho systému informačnej a kybernetickej bezpečnosti.

Zásada zodpovednosti

Zásada zodpovednosti patrí medzi kľúčové piliere informačnej a kybernetickej bezpečnosti. Jej podstatou je, že každý pracovník v organizácii má jasne určené povinnosti a právomoci, ktoré súvisia s ochranou informačných aktív. Rozdelenie zodpovedností musí byť transparentné a jednoznačné, aby sa predišlo nejasnostiam a riziku, že kritické úlohy zostanú nesplnené. Táto zásada sa vzťahuje na všetky úrovne riadenia aj na všetkých zamestnancov. Najvyššie vedenie má zodpovednosť za nastavenie strategického rámca a prijatie rozhodnutí, ktoré určujú smerovanie bezpečnosti. Manažéri strednej úrovne zabezpečujú praktickú implementáciu opatrení a dohliadajú na ich dodržiavanie v každodennej prevádzke. Bežní pracovníci plnia úlohy podľa stanovených pravidiel a nesú individuálnu zodpovednosť za svoje konanie.

Jednotlivé povinnosti a kompetencie musia byť zachytené v interných smerniciach, procesných mapách a pracovných náplniach. Tým sa predíde tomu, aby niektoré úlohy zostali nejasné alebo nevykonané. Organizácia má mať zavedený mechanizmus kontroly, ktorý pravidelne overuje, či sú povinnosti reálne plnené. Zodpovednosť sa nesmie chápať len ako formalita, ale ako aktívny prístup k ochrane dát, systémov a procesov. Ak niekto zanedbá svoju zodpovednosť, následky môžu viesť k strate dát, k finančným škodám alebo k poškodeniu reputácie spoločnosti.

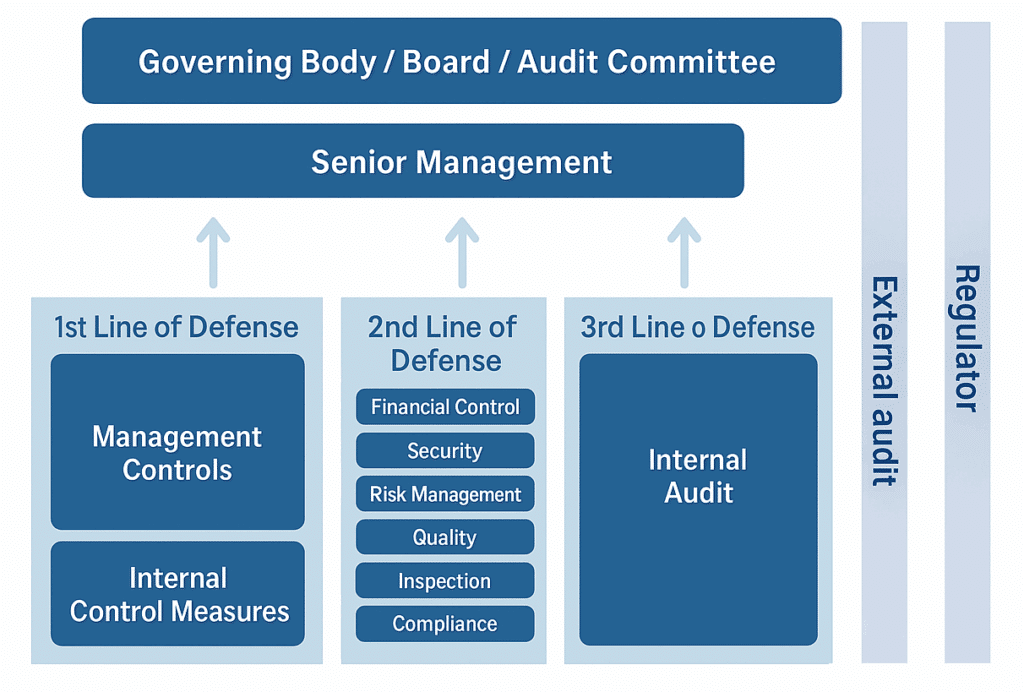

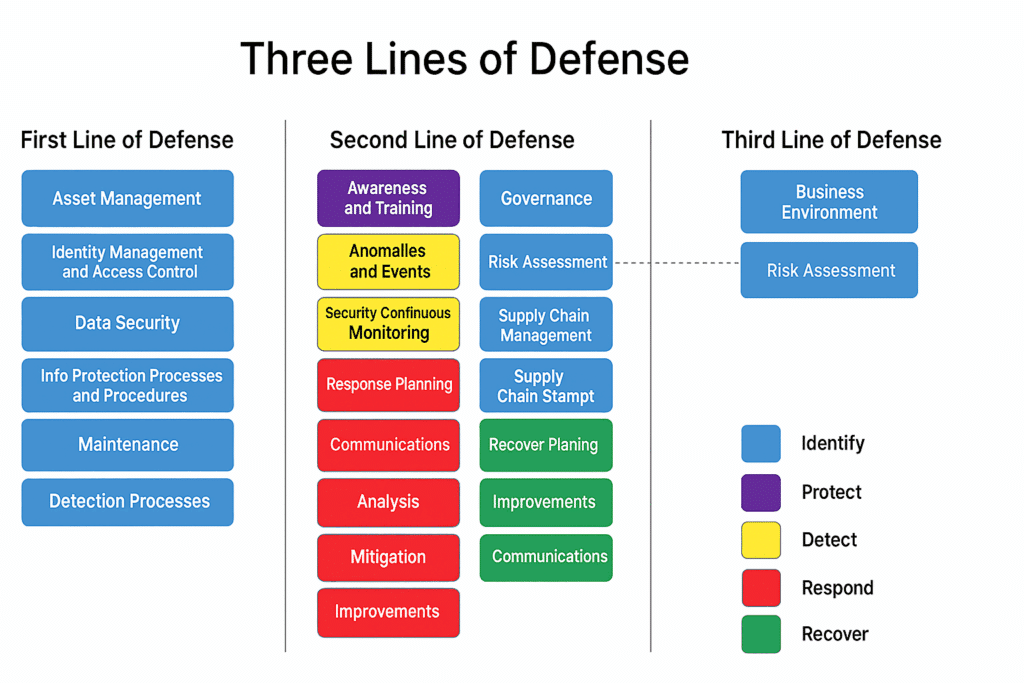

Dodržiavanie zásady zodpovednosti podporuje vytváranie kultúry bezpečnosti. Keď si každý zamestnanec uvedomuje svoj podiel na ochrane organizácie, riziko ľudských chýb sa znižuje a posilňuje sa dôvera vo vnútorné procesy. Zodpovednosť sa tak stáva nielen povinnosťou, ale aj hodnotou, ktorá prispieva k stabilite a dôveryhodnosti organizácie voči zákazníkom, partnerom aj regulačným orgánom. Obrázok znázorňuje model troch línií obrany, ktorý je v praxi často využívaný na jasné rozdelenie zodpovedností v oblasti riadenia rizík a bezpečnosti. Prvá línia obrany predstavuje manažérske kontroly a každodenné interné opatrenia, ktoré zabezpečujú pracovníci a manažéri priamo vo výkone činností. Druhá línia obrany zahŕňa špecializované útvary, ako sú risk manažment, compliance alebo bezpečnosť, ktoré podporujú a kontrolujú prvú líniu. Tretia línia obrany je interný audit, ktorý nezávisle preveruje účinnosť celého systému a poskytuje vedeníu spätnú väzbu. Tento model ukazuje, že zodpovednosť je rozdelená na viaceré úrovne a každá z nich je rovnako dôležitá pre celkovú odolnosť organizácie. Transparentné nastavenie týchto línií pomáha predchádzať nejasnostiam, zvyšuje dôveru v procesy a podporuje kultúru bezpečnosti.

organizačná štruktúra NIST governancia kybernetická bezpečnosť

Úloha vedenia organizácie

Najvyššie vedenie nesie konečnú zodpovednosť za vytvorenie, riadenie a udržiavanie systému bezpečnosti. Manažment musí aktívne podporovať bezpečnostné opatrenia, poskytovať dostatočné finančné a personálne zdroje a vytvárať prostredie, v ktorom je bezpečnosť prirodzenou súčasťou každodenného fungovania. Bez jasného záväzku zo strany vedenia zostávajú opatrenia formálne a neúčinné.

Príklady z praxe:

- Generálny riaditeľ schváli ročný rozpočet vyčlenený na kybernetickú bezpečnosť a kontroluje jeho čerpanie na mesačných poradách.

- Vedenie zavádza povinnú účasť všetkých manažérov na bezpečnostných školeniach, čím dáva príklad zamestnancom.

- Predstavenstvo firmy vyžaduje pravidelné reporty o stave bezpečnosti a vyhodnocuje ich rovnako dôležito ako finančné výsledky.

Rozdelenie zodpovedností

Zásada zodpovednosti vyžaduje, aby boli v organizácii presne definované kompetencie jednotlivých úrovní riadenia a pracovných pozícií. IT oddelenie má na starosti technické zabezpečenie systémov, manažéri riadia procesy a dohliadajú na ich súlad s politikou, zamestnanci musia dodržiavať interné pravidlá a zásady bezpečného správania. Každá úroveň nesie svoj diel zodpovednosti, ktorý je neoddeliteľnou súčasťou celkového systému ochrany.

Príklady z praxe:

- IT administrátor je zodpovedný za nastavenie firewallu a pravidelné aktualizácie serverov, zatiaľ čo manažér oddelenia schvaľuje prístupové práva zamestnancov.

- Personalista dohliada na to, aby pri nástupe alebo odchode zamestnanca boli okamžite aktualizované prístupy do interných systémov.

- Projektový manažér pri plánovaní novej aplikácie musí konzultovať bezpečnostné požiadavky s IT oddelením ešte pred jej vývojom.

Dokumentácia a dohľad

Rozdelenie povinností a zodpovedností má byť zachytené v oficiálnej dokumentácii – v pracovných náplniach, interných smerniciach a procesných mapách. Organizácia musí mať tiež nastavený systém kontroly a dohľadu, ktorý overuje, či sú povinnosti plnené. Ide o dôležitý prvok prevencie, ktorý pomáha identifikovať slabé miesta včas a prijímať nápravné opatrenia.

Príklady z praxe:

- Interný audit kontroluje, či zamestnanci dodržiavajú politiku silných hesiel a dvojfaktorového overovania.

- Do pracovnej náplne administrátora je zapísaná povinnosť kontrolovať logy firewallu každý týždeň a jeho výkon sa hodnotí podľa plnenia tejto úlohy.

- Procesná mapa pre schvaľovanie nových prístupov do systému presne určuje kroky, kto žiadosť schvaľuje a kto ju technicky realizuje.

Zodpovednosť jednotlivcov

Každý pracovník je zodpovedný nielen za výkon svojich úloh, ale aj za bezpečné správanie pri práci s informačnými systémami a dátami. To znamená dodržiavanie zásad ochrany hesiel, opatrnosť pri otváraní podozrivých e-mailov či povinnosť okamžite nahlásiť incident. Individuálna zodpovednosť je kľúčová, pretože aj drobná nedbanlivosť môže viesť k vážnym následkom.

Príklady z praxe:

- Zamestnanec si nesmie zapisovať heslo na papier prilepený k monitoru, ale musí používať firemne schválený správca hesiel.

- Pri podozrivom e-maile je povinnosťou každého pracovníka okamžite ho nahlásiť cez tlačidlo v poštovom klientovi namiesto jeho otvorenia.

- Pracovník call centra nesmie poskytovať citlivé údaje o zákazníkovi bez overenia jeho identity podľa stanovených postupov.

Význam zásady zodpovednosti

Dodržiavanie zásady zodpovednosti zabezpečuje, že bezpečnosť nie je vnímaná ako úloha jedného oddelenia, ale ako spoločný záväzok celej organizácie. Zvyšuje úroveň dôvery voči zákazníkom, partnerom aj regulačným orgánom a prispieva k vytváraniu kultúry, v ktorej má každý člen tímu jasné miesto a úlohu pri ochrane informačných aktív. Samotné určenie zodpovedností je však len prvým krokom. Ak majú byť úlohy plnené efektívne, je potrebné, aby prijaté opatrenia boli nastavené v primeranej miere voči rizikám a hodnote chránených aktív. Príliš slabé opatrenia nedokážu ochrániť organizáciu a príliš prísne opatrenia môžu zbytočne komplikovať chod každodenných procesov. Túto rovnováhu zdôrazňuje zásada primeranosti.

Zásada primeranosti

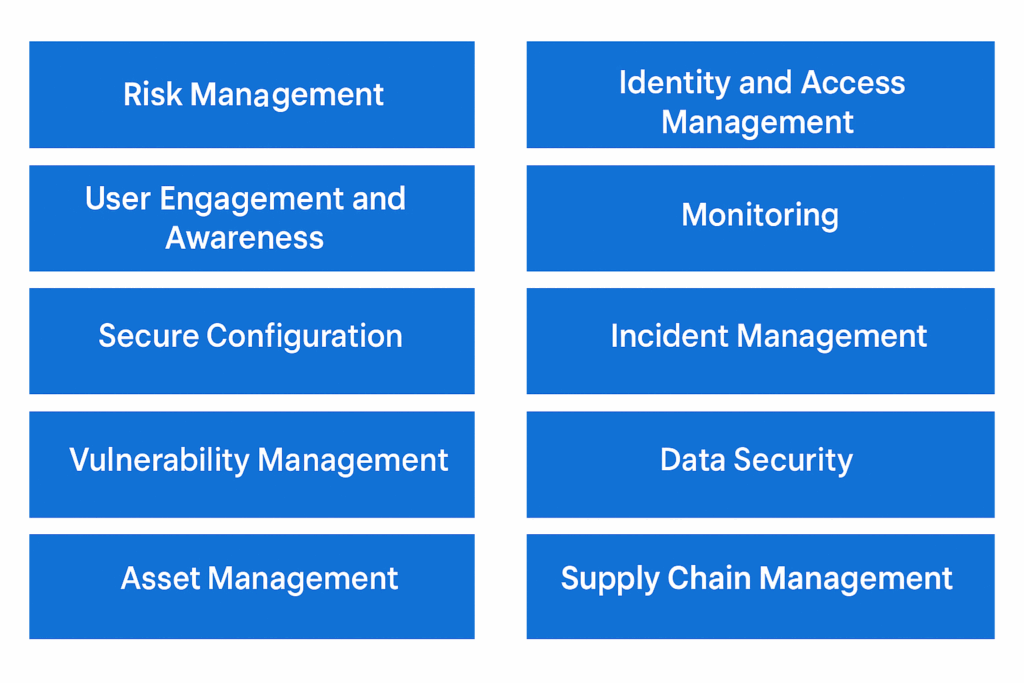

Zásada primeranosti patrí medzi základné princípy informačnej a kybernetickej bezpečnosti. Jej cieľom je zabezpečiť, aby prijaté opatrenia boli v rovnováhe s hodnotou chránených aktív a úrovňou rizík, ktorým organizácia čelí. Inými slovami, bezpečnosť nemá byť ani podceňovaná, ani prehnane nákladná. Každý krok v oblasti ochrany dát, systémov a infraštruktúry musí prinášať primeraný úžitok a zároveň rešpektovať finančné, personálne a časové možnosti organizácie. Hlavné oblasti na obrázku ukazujú, kde sa zásada primeranosti premieta do praxe. Každá z kategórií, ako riadenie rizík, správa identít a prístupov, bezpečnosť dodávateľského reťazca či manažment zraniteľností, vyžaduje prijímanie opatrení v miere, ktorá zodpovedá skutočným hrozbám a hodnote chránených zdrojov. Primeranosť znamená, že organizácia nevynakladá nadmerné prostriedky tam, kde riziko nie je vysoké, ale zároveň nepodceňuje oblasti, kde by incident mohol mať kritické dôsledky. Tento prístup umožňuje efektívne vyvažovať náklady a prínosy bezpečnostných opatrení a vytvárať systém ochrany, ktorý je udržateľný, realistický a prakticky realizovateľný.

princípy zásady kybernetická bezpečnosť

Príklady z praxe:

- Zaviesť viacfaktorové overenie pre prístup do ERP a HR systémov, no ponechať jednofaktorový prístup do testovacieho wiki prostredia s neprodukčnými dátami.

- Šifrovať disky notebookov s manažérskymi účtami a prenosné médiá, no nevyžadovať hardvérové šifrovanie pre kioskové zariadenia bez ukladania dát.

- Segmentovať sieť na zóny pre kritické servery, kancelárske pracoviská a návštevnícke Wi-Fi, aby sa náklady sústredili na najrizikovejšie segmenty.

Hodnota aktív a úroveň rizika

Pri uplatňovaní zásady primeranosti je kľúčové správne určiť, ktoré aktíva sú pre organizáciu najdôležitejšie a aké hrozby ich môžu ohroziť. Kritické systémy, databázy s osobnými údajmi alebo obchodné tajomstvá si vyžadujú vyššiu úroveň ochrany než bežné kancelárske dokumenty. Rovnaké pravidlo platí aj pri hodnotení rizík. Vysokopravdepodobné a závažné hrozby si vyžadujú robustnejšie opatrenia než málo pravdepodobné incidenty s nízkym dopadom.

Príklady z praxe:

- Označiť CRM databázu a mzdové údaje ako vysoko citlivé a vyžadovať pre ne šifrovanie v pokoji aj počas prenosu, logovanie prístupov a pravidelné kontroly.

- Pre marketingové podklady nastaviť iba kontrolu verzií a zálohovanie raz denne, keďže dopad straty je nižší.

- Pre výrobné PLC zariadenia zaviesť samostatnú sieť a prísnejšie monitorovanie, pretože výpadok má priamy dopad na prevádzku.

Efektívnosť opatrení

Opatrenia musia byť nastavené tak, aby efektívne znižovali identifikované riziká. Majú byť prakticky využiteľné a prispôsobené prostrediu organizácie. Zbytočne komplikované procesy alebo prehnané technické bariéry môžu spomaliť prácu, znížiť produktivitu a viesť k obchádzaniu pravidiel. Primerané opatrenia sú tie, ktoré skutočne fungujú a zároveň nezaťažujú chod organizácie viac, než je potrebné.

Príklady z praxe:

- Nahradiť povinnú mesačnú zmenu zložitých hesiel politikou dlhších hesiel, správcu hesiel a viacfaktorového overenia, čím sa zníži riziko lepeniek s heslami pri monitoroch.

- Zaviesť centrálne schvaľovanie prístupu cez jednotné SSO namiesto ručného vytvárania účtov v každej aplikácii.

- Použiť automatizované záplatovanie na koncových staniciach s časovými oknami mimo špičky, aby sa minimalizovali výpadky.

Ekonomická udržateľnosť

Bezpečnostné opatrenia musia byť aj ekonomicky obhájiteľné. Investície do bezpečnosti majú prinášať pridanú hodnotu a chrániť organizáciu pred stratami, ktoré by mohli vzniknúť pri incidente. Zásada primeranosti vyžaduje hľadanie rovnováhy medzi úrovňou rizika a výškou nákladov. Ani najdokonalejšie riešenie nie je vhodné, ak je jeho cena neúnosná v porovnaní s hodnotou chráneného aktíva.

Príklady z praxe:

- Namiesto vlastného 24 hodín denne fungujúceho SOC zvoliť manažovanú službu so zdieľanou kapacitou a jasnými SLA.

- Pre menšiu pobočku použiť cloudový EDR s centralizovanou správou, čo je lacnejšie než budovať lokálnu infraštruktúru.

- Pri ochrane e-mailov nasadiť filtre a sandbox v jednej službe, nie tri samostatné nástroje s prekrývajúcimi sa funkciami.

Praktická aplikácia

V praxi sa zásada primeranosti uplatňuje prostredníctvom systematického hodnotenia rizík, ktoré dáva podklad pre výber opatrení. Výsledkom má byť architektúra bezpečnosti, ktorá odráža potreby organizácie, jej veľkosť, odvetvie a dostupné zdroje. Primeranosť zabezpečuje účinnosť aj dlhodobú udržateľnosť.

Príklady z praxe:

- Vykonať kvartálny workshop hodnotenia rizík podľa ISO 27005 a aktualizovať register rizík s určením vlastníkov.

- Nastaviť prah prijateľnosti rizika a mapovať ho na katalóg kontrol, napríklad na domény identifikované v NIST CSF.

- Viazať nákup nových systémov na kontrolný zoznam bezpečnostných požiadaviek, aby sa primeranosť riešila už vo fáze obstarávania.

Význam zásady primeranosti

Dodržiavanie tejto zásady umožňuje vybudovať bezpečnostný systém, ktorý je realistický a funkčný. Zabraňuje extrémom. Na jednej strane obmedzí podcenenie rizík, ktoré vedie k incidentom. Na strane druhej predíde zbytočným investíciám do nadmerne komplikovaných riešení. Primeranosť vytvára rovnováhu medzi ochranou, efektívnosťou a nákladmi, čo je základný predpoklad úspešného riadenia bezpečnosti.

Príklady z praxe:

- Namiesto plošného zákazu USB médií povoliť iba firemné šifrované kľúče s automatickou registráciou a logovaním.

- Namiesto úplného blokovania cloudu zaviesť schválený zoznam služieb a DLP pravidlá pre citlivé údaje.

- Namiesto povinného manuálneho reportovania incidentov doplniť agentov na automatické hlásenie udalostí a jednoduché tlačidlá na nahlásenie podozrivých e-mailov.

Primeranosť opatrení vytvára základ pre stabilitu systému, no sama osebe nestačí. Organizácia musí byť pripravená zvládnuť aj situácie, keď nastane incident alebo výpadok. V takých chvíľach je rozhodujúce, či dokáže zachovať svoju funkčnosť a obnoviť činnosti v čo najkratšom čase. Na tento aspekt sa zameriava zásada nepretržitosti.

Zásada nepretržitosti

Zásada nepretržitosti vychádza z požiadavky, aby organizácia dokázala zachovať svoju funkčnosť aj počas incidentov alebo krízových situácií. Cieľom je minimalizovať výpadky služieb, obmedziť finančné straty a udržať dôveru zákazníkov a partnerov. Bez prípravy na nepredvídané udalosti sa aj dobre fungujúci systém môže stať zraniteľným a paralyzovať chod organizácie. Preto je nevyhnutné vytvárať mechanizmy, ktoré umožnia rýchle prispôsobenie sa krízovým podmienkam. Medzi ne patrí nielen technické riešenie, ako sú záložné servery a zdroje energie, ale aj organizačné postupy, ktoré zabezpečia kontinuitu práce zamestnancov. Dôležitým prvkom je aj komunikácia, keďže počas incidentu musí organizácia vedieť jasne informovať zákazníkov, partnerov a verejnosť o prijatých opatreniach. Schopnosť pokračovať vo fungovaní počas kríz je vnímaná ako znak spoľahlivosti a profesionálneho prístupu, čo priamo ovplyvňuje reputáciu organizácie. Firmy, ktoré neberú nepretržitosť vážne, riskujú nielen okamžité finančné škody, ale aj dlhodobú stratu konkurencieschopnosti. Pripravenosť na incidenty teda nie je iba technickou záležitosťou, ale strategickou potrebou, ktorá rozhoduje o tom, či organizácia obstojí v nečakaných situáciách.

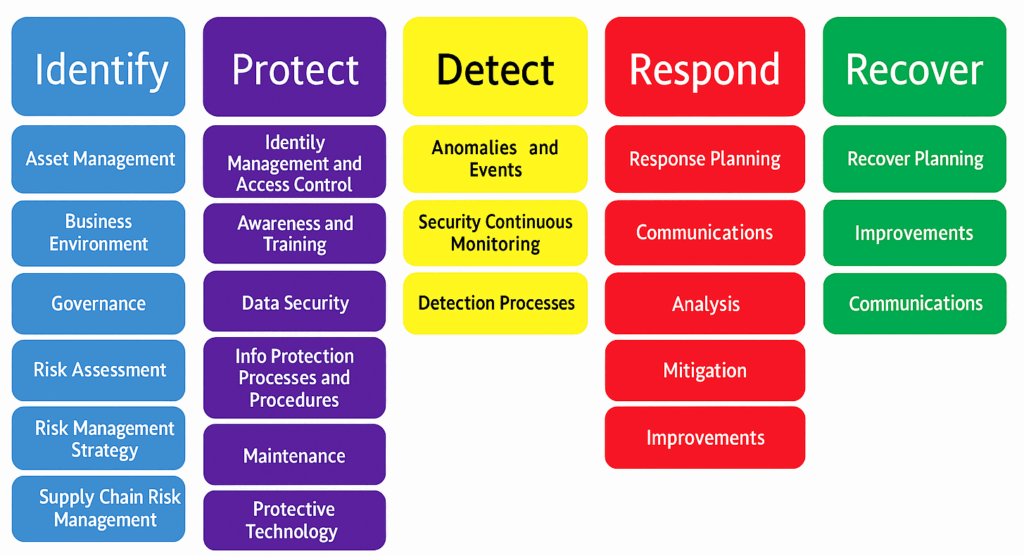

Na priloženom vizuále je zobrazený rámec NIST, ktorý rozdeľuje procesy kybernetickej bezpečnosti do piatich kľúčových funkcií: Identify, Protect, Detect, Respond a Recover. Princíp nepretržitosti sa premieta najmä do oblastí Respond a Recover, ktoré kladú dôraz na schopnosť rýchlo reagovať na incidenty a obnoviť prevádzku po krízových udalostiach. Ak organizácia dokáže efektívne identifikovať svoje aktíva a riziká, ochrániť ich primeranými opatreniami a následne detegovať anomálie, má predpoklady zvládnuť aj nečakané situácie bez výrazných dopadov. Zásada nepretržitosti teda nie je izolovaným opatrením, ale pretína všetky fázy riadenia kybernetickej bezpečnosti a ukazuje, že odolnosť organizácie stojí na koordinovanom pôsobení všetkých týchto funkcií.

NIST kybernetická bezpečnosť rámec framework

Plány obnovy

Základným prvkom nepretržitosti sú plány obnovy, ktoré popisujú, ako postupovať pri výpadkoch kľúčových systémov a infraštruktúry. Tieto plány musia presne určiť kroky potrebné na opätovné spustenie služieb v stanovenom čase.

Príklady z praxe:

- Banka má pripravený plán obnovy svojho internetového bankovníctva do 2 hodín v prípade kybernetického útoku na dátové centrum.

- Výrobné podniky nastavujú plán obnovy výrobných liniek po výpadku elektriny vrátane prepnutia na záložné zdroje energie.

- Softvérová spoločnosť má zdokumentované postupy, ako rýchlo obnoviť cloudové servery z automatizovaných snapshotov.

Núdzové scenáre

Okrem plánov obnovy musí organizácia pripraviť aj núdzové scenáre pre rôzne typy incidentov. Tie pokrývajú nielen technické, ale aj organizačné kroky, ktoré zabezpečia pokračovanie činností aj v obmedzených podmienkach.

Príklady z praxe:

- Call centrum má pripravený scenár, že v prípade výpadku internetu budú operátori pracovať z náhradnej lokality s nezávislým pripojením.

- Nemocnica má pripravené papierové formuláre a postupy pre prípad nefunkčnosti elektronickej zdravotnej dokumentácie.

- Škola prechádza pri výpadku e-learningovej platformy na e-mailovú komunikáciu a distribúciu materiálov v PDF.

Testovanie pripravenosti

Nezáleží len na tom, či organizácia má plány a scenáre, ale aj na tom, či ich vie v praxi uplatniť. Preto je dôležité pravidelne testovať pripravenosť, organizovať cvičenia a analyzovať výsledky.

Príklady z praxe:

- Finančná inštitúcia dvakrát ročne testuje schopnosť prepnúť prevádzku do záložného dátového centra.

- Telekomunikačná firma simuluje výpadok siete a sleduje, či sú tímy schopné obnoviť služby v stanovenom čase.

- Mestský úrad raz ročne vykonáva krízové cvičenie, kde zamestnanci postupujú podľa pripravených plánov a vyhodnocujú sa prípadné nedostatky.

Význam zásady nepretržitosti

Dodržiavanie zásady nepretržitosti zvyšuje odolnosť organizácie voči kybernetickým útokom, prírodným katastrofám aj technickým poruchám. Umožňuje rýchlo reagovať na incidenty, udržať kľúčové procesy v chode a ochrániť dôležité vzťahy so zákazníkmi a partnermi. Organizácia, ktorá má pripravené plány, scenáre a otestovanú pripravenosť, dokáže prežiť krízové situácie s minimálnymi škodami a posilňuje svoju dôveryhodnosť na trhu.

Príklady z praxe:

- E-shop počas kybernetického útoku presunie prevádzku na záložný server a dokáže pokračovať v prijímaní objednávok.

- Banka pri povodni v hlavnom meste zachová plynulú prevádzku vďaka fungujúcemu dátovému centru v inom regióne.

- Logistická spoločnosť pri výpadku dispečerského systému okamžite prechádza na manuálne riadenie prepravy podľa núdzového postupu.

Kontinuita činností je nevyhnutná, avšak na jej udržanie je potrebné obmedziť prístup k informáciám iba tým, ktorí ich skutočne potrebujú. Každé zbytočné oprávnenie znamená potenciálne riziko zneužitia alebo úniku dát. Preto nasleduje zásada najnižších oprávnení, ktorá presne určuje, kto môže pristupovať k jednotlivým zdrojom.

Zásada najnižších oprávnení

Zásada najnižších oprávnení patrí medzi základné princípy riadenia prístupu v informačnej a kybernetickej bezpečnosti. Jej cieľom je obmedziť používateľom prístup len k tým zdrojom, ktoré sú nevyhnutné pre plnenie ich pracovných úloh. Každý ďalší prístup, ktorý nie je potrebný, predstavuje potenciálne riziko zneužitia alebo úniku dát. Správne uplatňovanie tejto zásady znižuje pravdepodobnosť vnútorných aj vonkajších útokov a zároveň posilňuje kontrolu nad tým, kto čo v systéme robí. Dodržiavanie tohto princípu prispieva aj k lepšej transparentnosti procesov a umožňuje jednoznačne určiť, kto je za konkrétnu činnosť zodpovedný. Ak má každý používateľ iba minimálne oprávnenia, ktoré súvisia s jeho rolou, znižuje sa riziko ľudských chýb a nesprávnych zásahov do systémov. Tento prístup tiež uľahčuje odhaľovanie incidentov, pretože ak sa objaví neštandardná aktivita, je možné presne identifikovať jej zdroj. Zásada najnižších oprávnení je preto nielen technickým opatrením, ale aj organizačným nástrojom, ktorý podporuje celkovú disciplínu v oblasti bezpečnosti. Jej dodržiavanie je kľúčové pri plnení požiadaviek legislatívy a medzinárodných noriem, ktoré považujú obmedzenie oprávnení za základný prvok efektívneho systému riadenia bezpečnosti.

Vizuál zdôrazňuje, že zásada najnižších oprávnení sa musí uplatňovať naprieč všetkými úrovňami riadenia bezpečnosti. Strategická rovina určuje pravidlá, rozdelenie rolí a architektúru oprávnení, ktoré tvoria základ pre jasne definované kompetencie. Manažment následne vyberá vhodné kontrolné mechanizmy a prideľuje zdroje tak, aby každý používateľ disponoval iba potrebnými prístupmi. V operačnej rovine sa táto zásada premieta do procesov nasadzovania, monitorovania, auditov a spätnej väzby, čo umožňuje včas odhaľovať odchýlky a minimalizovať riziko zneužitia právomocí. Celkový prístup tak ukazuje, že riadenie oprávnení nie je jednorazová aktivita, ale dynamický proces, ktorý sa musí neustále prispôsobovať meniacim sa podmienkam a hrozbám.

bezpečnostný manažment bezpečnostná implementácia operácie

Potreba obmedzenia prístupov

Ak majú zamestnanci viac práv, než reálne potrebujú, zvyšuje sa riziko nesprávneho alebo úmyselného zneužitia. Nadbytočné oprávnenia môžu viesť k únikom údajov, manipulácii s informáciami alebo k neoprávneným zmenám v systémoch. Preto je nevyhnutné prideľovať oprávnenia striktne podľa pracovných povinností a priebežne kontrolovať ich aktuálnosť.

Príklady z praxe:

- Účtovník má prístup len do účtovného softvéru a nemá oprávnenie meniť nastavenia servera.

- Marketingový špecialista má právo upravovať obsah na webovej stránke, ale nemôže meniť databázové tabuľky.

- Administrátor databázy má prístup k správe systémov, no nemá povolené zasahovať do personálnej agendy.

Odoberanie nadbytočných oprávnení

Rovnako dôležité ako správne pridelenie prístupov je aj ich odoberanie, keď prestanú byť potrebné. Oprávnenia by nemali zostať aktívne po zmene pracovnej pozície, po ukončení projektu alebo po odchode zamestnanca. Tento proces má byť automatizovaný a pravidelne kontrolovaný, aby sa minimalizovalo riziko zneužitia opustených účtov.

Príklady z praxe:

- Pri ukončení pracovného pomeru sa prístupy zamestnanca do interných systémov zablokujú ešte v deň jeho odchodu.

- Pri presune pracovníka z oddelenia IT na oddelenie obchodu sa okamžite zrušia jeho oprávnenia administrátora.

- Pri ukončení projektu sa odstránia prístupy členov tímu do projektového úložiska.

Technické opatrenia

Na uplatnenie zásady najnižších oprávnení sa využívajú rôzne technické riešenia. Patria sem systémy na správu identít a prístupov, viacfaktorová autentifikácia a pravidelné revízie oprávnení. Správne nastavené technické mechanizmy zabraňujú tomu, aby sa zamestnanci dostali k citlivým údajom bez oprávnenia.

Príklady z praxe:

- V banke sa používa viacfaktorová autentifikácia, kde zamestnanci musia potvrdiť prihlásenie aj mobilnou aplikáciou.

- Firma má zavedený systém, ktorý raz mesačne automaticky kontroluje, či sú prístupové práva v súlade s pracovnými pozíciami.

- Prístupy do citlivých databáz sú chránené rolami a nikto nemá vyššie oprávnenia, než je nevyhnutné.

Význam zásady najnižších oprávnení

Dodržiavanie tejto zásady výrazne zvyšuje bezpečnosť organizácie. Minimalizuje riziko, že útočník alebo nespokojný zamestnanec získa prístup k informáciám, ktoré by nemal vidieť alebo meniť. Zároveň zabezpečuje lepšiu prehľadnosť a kontrolu nad systémami. Organizácia, ktorá dôsledne uplatňuje zásadu najnižších oprávnení, dokáže pružne reagovať na zmeny, efektívne chrániť dáta a znižovať pravdepodobnosť incidentov.

Príklady z praxe:

- Firma eliminuje riziko neoprávneného prístupu tým, že bežní zamestnanci nemajú práva inštalovať softvér na svoje počítače.

- V zdravotníckom zariadení má lekár prístup len k dokumentácii svojich pacientov, nie ku všetkým záznamom v databáze.

- V logistickej spoločnosti má skladník prístup len k aplikácii na evidenciu zásob, ale nemôže meniť cenové nastavenia produktov.

Obmedzenie oprávnení podľa princípu potreby poznať pomáha minimalizovať riziká, ale samo o sebe ešte nezaručuje komplexnú ochranu. Ak má byť obrana účinná, musí byť vybudovaná vo viacerých vrstvách, ktoré sa navzájom dopĺňajú. Takto sa eliminuje riziko zlyhania jedného opatrenia. Tento prístup zdôrazňuje zásada viacvrstvovej ochrany.

Zásada potreby poznať

Zásada potreby poznať je úzko spätá so zásadou najnižších oprávnení a predstavuje ďalší dôležitý pilier informačnej a kybernetickej bezpečnosti. Jej podstatou je, že prístup k informáciám sa poskytuje iba tým osobám, ktoré ich skutočne potrebujú na výkon svojich pracovných úloh. Cieľom je minimalizovať riziko neoprávneného sprístupnenia, úniku alebo zneužitia dát. Ak sú citlivé informácie prístupné príliš veľkému počtu ľudí, rastie pravdepodobnosť ich kompromitácie. Preto musí organizácia starostlivo posudzovať, kto má mať prístup k akým údajom a v akom rozsahu. Tento princíp znižuje riziko vnútorných hrozieb, keďže aj spoľahlivý zamestnanec môže neúmyselne sprístupniť údaje, ktoré v skutočnosti nepotreboval.

Uplatnenie zásady potreby poznať zároveň zvyšuje prehľadnosť, pretože každá úloha je jasne prepojená s oprávneniami potrebnými na jej splnenie. Vďaka tomu sa zjednodušuje kontrola a audit prístupov, čo prispieva k celkovému posilneniu bezpečnostnej kultúry v organizácii. Tento prístup je obzvlášť dôležitý v prostredí, kde sa pracuje s osobnými údajmi, finančnými informáciami alebo obchodným tajomstvom. Organizácie, ktoré ho dôsledne uplatňujú, dokážu nielen znížiť riziko incidentov, ale aj naplniť požiadavky legislatívy a medzinárodných noriem.

Praktické uplatnenie zásady

Dodržiavanie zásady potreby poznať vyžaduje, aby organizácia mala jasne nastavené pravidlá sprístupňovania dát. Prístupy sa musia prideľovať selektívne podľa konkrétnych rolí, pracovných náplní a zodpovedností. Každý prístup navyše musí byť časovo obmedzený na obdobie, počas ktorého je skutočne potrebný.

Príklady z praxe:

- Lekár má prístup iba k zdravotnej dokumentácii pacientov, ktorých lieči, a nie ku všetkým záznamom v nemocnici.

- Zamestnanec HR oddelenia má prístup len k údajom o mzdách a zmluvách, nie k obchodným ponukám alebo technickým výkresom.

- Externý konzultant dostane prístup k projektovej dokumentácii iba počas trvania projektu a po jeho skončení sa mu prístupy odoberú.

Výhody dodržiavania zásady

Správne uplatňovanie zásady potreby poznať prináša viacero benefitov. Znižuje počet používateľov, ktorí môžu pristupovať k citlivým dátam, a tým sa znižuje aj plocha pre potenciálne útoky. Zároveň pomáha organizácii lepšie sledovať pohyb informácií a jednoduchšie odhaľovať pokusy o neoprávnený prístup. V konečnom dôsledku prispieva k vyššej úrovni dôvery vo vnútorné procesy a k ochrane dobrého mena organizácie.

Príklady z praxe:

- Pri revízii prístupov sa odhalí, že viacerí zamestnanci mali zbytočne prístup k databáze klientov, čo sa okamžite opraví.

- V banke má oddelenie rizík prístup k údajom o úveroch, no nemá možnosť meniť záznamy v systéme.

- V logistickej firme má dispečer prístup len k údajom o doprave a rozvoze, nie k finančným údajom spoločnosti.

Prepojenie s ostatnými zásadami

Zásada potreby poznať sa vždy uplatňuje v spojení s ostatnými bezpečnostnými princípmi. Podporuje zásadu najnižších oprávnení, pretože prístupové práva sú pridelené iba v nevyhnutnom rozsahu. Zároveň sa dopĺňa so zásadou zodpovednosti, keďže každý prístup je viazaný na konkrétnu rolu a zodpovednú osobu. V kombinácii so zásadou monitorovania a auditu zabezpečuje, že organizácia má neustále prehľad o tom, kto k akým informáciám pristupuje.

Príklady z praxe:

- Interný audit preverí, že k citlivým súborom majú prístup len tí zamestnanci, ktorí ich reálne využívajú pri práci.

- Pri zmene pracovnej pozície sa zamestnancovi okamžite odoberú staré prístupy a pridelia nové podľa jeho novej úlohy.

- Pri podozrení na incident systém zaznamená, kto pristupoval k dátam, a umožní spätne dohľadať zdroj problému.

Význam zásady potreby poznať

Dodržiavanie tejto zásady zvyšuje úroveň ochrany citlivých informácií a posilňuje celkovú odolnosť organizácie voči hrozbám. Organizácie, ktoré ju uplatňujú, majú menšiu pravdepodobnosť únikov dát, sú lepšie pripravené na kontrolu zo strany regulátorov a spĺňajú prísne požiadavky noriem ako ISO 27001 či GDPR. Umožňuje efektívne riadiť prístupy a zároveň znižuje administratívnu záťaž, pretože prístupy sú prideľované cielene a podľa potrieb.

Príklady z praxe:

- Organizácia v rámci certifikácie ISO 27001 pravidelne preveruje, či prístupy zodpovedajú zásade potreby poznať.

- Firma po zavedení tohto princípu výrazne znížila počet incidentov spojených s neoprávneným prístupom.

- Medzinárodná korporácia používa tento princíp na správu prístupov k dátam rozptýleným v rôznych krajinách a právnych rámcoch.

Viacvrstvová ochrana znižuje zraniteľnosť systémov, no dôležitou podmienkou je aj schopnosť predchádzať incidentom. Nápravné opatrenia po útoku sú často finančne aj časovo náročné. Preto je efektívnejšie sústrediť sa na prevenciu, ktorá tvorí jadro ďalšej zásady.

Zásada viacvrstvovej ochrany

Zásada viacvrstvovej ochrany vychádza z princípu, že žiadne jedno opatrenie nedokáže samo o sebe ochrániť organizáciu pred všetkými hrozbami. Útočníci využívajú rôzne spôsoby a techniky, a preto je nevyhnutné budovať bezpečnosť vo viacerých vrstvách, ktoré sa navzájom dopĺňajú. Tento prístup sa často označuje aj ako hĺbková obrana. Jeho cieľom je vytvoriť viacero bariér, ktoré útočník musí prekonať, čím sa zvyšuje pravdepodobnosť, že bude odhalený a zastavený. Viacvrstvová ochrana zároveň pomáha zmierňovať dôsledky incidentov, pretože ak jedna úroveň zlyhá, ďalšie ju dokážu nahradiť. Tento princíp sa uplatňuje tak v digitálnom prostredí, ako aj v reálnom svete, kde je potrebné kombinovať technické, organizačné a fyzické opatrenia. Správne navrhnutá viacvrstvová ochrana znižuje úspešnosť útokov, pretože každý ďalší krok, ktorý útočník musí vykonať, zvyšuje riziko jeho odhalenia. Zároveň dáva organizácii čas na reakciu, keďže jednotlivé vrstvy pôsobia ako spomaľovače, ktoré útok zdržiavajú a odhaľujú. Význam viacvrstvovej ochrany rastie najmä pri moderných hrozbách, ktoré sú komplexné a často kombinujú sociálne inžinierstvo, technické zraniteľnosti aj fyzické prístupy.

Organizácie, ktoré tento princíp ignorujú a spoliehajú sa na jedno riešenie, sa vystavujú neprimeraným rizikám. Preto je viacvrstvová ochrana považovaná za jeden z najspoľahlivejších a najodporúčanejších prístupov v oblasti kybernetickej bezpečnosti. Koncept troch línií obrany predstavuje praktickú realizáciu zásady viacvrstvovej ochrany. Prvá línia sa sústreďuje na základné opatrenia v každodennej prevádzke, ako správa prístupov, bezpečná konfigurácia systémov a ochrana dát. Druhá línia zahŕňa podporné mechanizmy, medzi ktoré patrí monitorovanie, plánovanie reakcií a riadenie rizík. Tretia línia obrany zabezpečuje nezávislé hodnotenie a preverovanie účinnosti opatrení, čím poskytuje objektívny pohľad na úroveň bezpečnosti. Tento model jasne ukazuje, že viacvrstvová ochrana je výsledkom kombinácie technických, organizačných a kontrolných prvkov, ktoré spoločne vytvárajú odolný systém obrany proti kybernetickým hrozbám.

mapovanie procesov kybernetickej bezpečnosti na tri úrovne obrany

Technická ochrana

Technická úroveň zahŕňa nástroje a technológie, ktoré chránia informačné systémy pred kybernetickými útokmi a škodlivým softvérom. Patria sem firewally, antivírusové programy, systémy na detekciu prienikov, šifrovanie dát a viacfaktorová autentifikácia. Správna kombinácia technických nástrojov znižuje šance útočníkov preniknúť do systémov alebo manipulovať s dátami.

Príklady z praxe:

- Firma nasadí firewall, ktorý filtruje sieťovú komunikáciu, a zároveň využíva IDS systém na odhaľovanie podozrivých aktivít.

- Zamestnanci sa prihlasujú do interných systémov pomocou viacfaktorovej autentifikácie, ktorá kombinuje heslo a mobilnú aplikáciu.

- Citlivé dáta v databázach sú uložené v zašifrovanej podobe, takže aj v prípade neoprávneného prístupu nie sú okamžite použiteľné.

Organizačné opatrenia

Organizačná vrstva sa sústreďuje na procesy, politiky a pravidlá, ktoré usmerňujú správanie zamestnancov a externých partnerov. Správne nastavené procesy a pravidelné školenia vytvárajú prostredie, kde si všetci uvedomujú svoju úlohu pri ochrane informácií. Kľúčové je, aby bezpečnosť nebola vnímaná ako prekážka, ale ako prirodzená súčasť každodennej práce.

Príklady z praxe:

- Organizácia má vypracované interné smernice o používaní mobilných zariadení a práci z domu.

- Všetci zamestnanci absolvujú pravidelné školenia o kybernetických hrozbách a simulované phishingové testy.

- Vedenie zavádza proces pravidelných revízií prístupových práv a kontrolu dodržiavania bezpečnostných politík.

Fyzická ochrana

Ani najlepšie technické a organizačné opatrenia nebudú účinné, ak nebude zabezpečená fyzická ochrana priestorov a zariadení. Táto vrstva sa týka kontroly vstupu do budov, zabezpečenia serverovní, používania kamerových systémov alebo uzamykania zariadení. Cieľom je zabrániť neoprávneným osobám v priamom prístupe k technológii a dátam.

Príklady z praxe:

- Serverovňa je prístupná iba povereným technikom a vstup sa zaznamenáva prostredníctvom elektronických kariet.

- V administratívnych budovách sa využíva kombinácia kamerového systému a bezpečnostnej služby.

- Notebooky s citlivými údajmi majú povinne aktivované šifrovanie diskov a sú fyzicky uzamykané v zabezpečených skriniach, keď sa nepoužívajú.

Význam zásady viacvrstvovej ochrany

Dodržiavanie zásady viacvrstvovej ochrany zvyšuje odolnosť organizácie voči širokej škále hrozieb. Poskytuje istotu, že aj keď jedna vrstva zlyhá, iné ju dokážu nahradiť a incident nebude mať fatálne následky. Tento prístup vytvára robustný a flexibilný systém ochrany, ktorý je schopný reagovať na meniace sa podmienky a nové typy útokov. Organizácie, ktoré dôsledne uplatňujú viacvrstvovú ochranu, sú lepšie pripravené zvládať kybernetické incidenty a udržiavať kontinuitu svojich činností.

Príklady z praxe:

- E-shop čelí kybernetickému útoku, ale vďaka viacvrstvovej ochrane útočník narazí na firewall, šifrovanie databázy a následne aj na detekčný systém, ktorý útok zastaví.

- Pri fyzickom pokuse o krádež zariadenia v kancelárii útočník získa iba zašifrovaný notebook, ktorý je bez prístupových údajov nepoužiteľný.

- Firma dokáže včas odhaliť podozrivú aktivitu vďaka kombinácii monitorovania siete, logovania udalostí a pravidelnej analýzy bezpečnostných záznamov.

Prevencia minimalizuje počet incidentov, ale nie je možné spoliehať sa len na ňu. Každý bezpečnostný systém musí byť neustále kontrolovaný a overovaný, aby sa odhalili slabé miesta alebo zlyhania. Dôležitým nástrojom je monitorovanie a audit, ktoré poskytujú spätnú väzbu o tom, či prijaté opatrenia fungujú podľa očakávaní. Viacvrstvová ochrana funguje ako sústava prekážok, ktoré postupne znižujú šance útočníka uspieť.

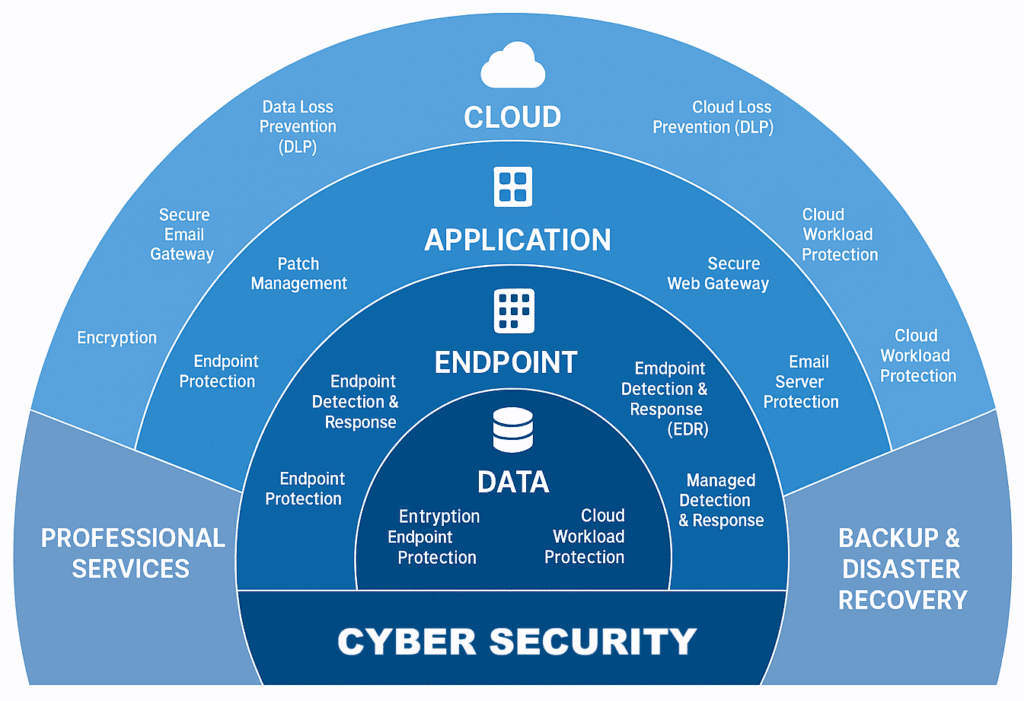

Základom je ochrana dát prostredníctvom šifrovania a zabezpečenia koncových zariadení. Na vyššej úrovni sa nachádzajú opatrenia pre správu aplikácií, ako je patch management, bezpečné e-mailové brány alebo webové brány. Nad týmto celkom stojí ochrana cloudu, ktorá zahŕňa prevenciu straty dát a ochranu cloudových pracovných záťaží. Podporné mechanizmy, ako sú služby zálohovania, obnova po havárii či profesionálne služby, dopĺňajú celý systém a zabezpečujú jeho funkčnosť aj v prípade kritických incidentov. Tento prístup zdôrazňuje, že každá vrstva má svoju úlohu a iba ich kombinácia vytvára odolnú a spoľahlivú ochranu organizácie.

viacvrstvové bezpečnostné riešenia kybernetická bezpečnosť

Zásada prevencie

Zásada prevencie vychádza z myšlienky, že najefektívnejším spôsobom ochrany je predchádzať incidentom skôr, než nastanú. Reaktívne riešenie problémov je často nákladné, časovo náročné a spojené s negatívnymi dôsledkami, ako sú finančné straty, poškodenie reputácie alebo strata dôvery klientov. Preto je potrebné klásť dôraz na preventívne opatrenia, ktoré minimalizujú pravdepodobnosť výskytu incidentov a znižujú ich potenciálny dopad. Prevencia je základným stavebným prvkom zrelého systému informačnej a kybernetickej bezpečnosti, ktorý organizáciám umožňuje dlhodobo fungovať stabilne a spoľahlivo. Prevencia zároveň vytvára prostredie, kde sa zamestnanci učia správnym návykom a rozpoznávajú hrozby ešte predtým, než sa stanú reálnym problémom. Umožňuje včas identifikovať slabé miesta v infraštruktúre a procesoch, čím sa eliminuje priestor pre útočníkov.

Jej význam narastá aj preto, že moderné hrozby sú čoraz sofistikovanejšie a často kombinujú technické útoky so sociálnym inžinierstvom. Organizácie, ktoré zanedbávajú preventívne opatrenia, sa vystavujú riziku, že budú musieť riešiť krízy pod tlakom a bez pripravených scenárov. Naopak, systematická prevencia prispieva k odolnosti a znižuje náklady, pretože každé predchádzanie incidentu je lacnejšie a menej škodlivé ako jeho neskoršie riešenie. Tento prístup má preto nielen bezpečnostný, ale aj ekonomický a reputačný rozmer, ktorý rozhoduje o dlhodobej udržateľnosti organizácie.

Pravidelné testovanie

Jedným z hlavných nástrojov prevencie je testovanie zraniteľností a odolnosti systémov. Patria sem penetračné testy, bezpečnostné audity a simulované útoky, ktoré pomáhajú odhaliť slabé miesta ešte predtým, než ich zneužijú útočníci. Testovanie poskytuje organizácii cennú spätnú väzbu a umožňuje zavádzať nápravné opatrenia včas.

Príklady z praxe:

- Banka vykonáva kvartálne penetračné testy svojho internetového bankovníctva, aby odhalila nové zraniteľnosti.

- Univerzita pravidelne testuje dostupnosť svojich e-learningových platforiem prostredníctvom simulovaných DDoS útokov.

- Výrobná firma realizuje bezpečnostný audit pri každej zmene dodávateľa softvéru.

Aktualizácie a záplatovanie

Technológie sa neustále vyvíjajú a spolu s nimi vznikajú aj nové bezpečnostné zraniteľnosti. Preto je nevyhnutné pravidelne aktualizovať softvér, operačné systémy a aplikácie, aby sa predišlo zneužitiu známych chýb. Organizácie, ktoré zanedbávajú aktualizácie, sa vystavujú vysokému riziku úspešného útoku.

Príklady z praxe:

- Mestský úrad má nastavený automatizovaný systém aktualizácií serverov, aby sa minimalizovalo riziko zastaraných služieb.

- Medzinárodná spoločnosť využíva centrálny nástroj na správu záplatovania tisícok počítačov vo svojich pobočkách.

- Malá firma má v internej politike pravidlo, že všetky aplikácie musia byť aktualizované najneskôr do 48 hodín po vydaní kritickej záplaty.

Školenia zamestnancov

Prevencia nie je len technickou záležitosťou. Ľudský faktor je často najväčšou slabinou, a preto je nevyhnutné pravidelne vzdelávať zamestnancov. Školenia majú zamestnancom poskytnúť vedomosti a praktické zručnosti na rozpoznanie hrozieb, ako sú phishing, podvodné e-maily alebo podozrivé prílohy.

Príklady z praxe:

- Organizácia organizuje mesačné webináre o aktuálnych kybernetických hrozbách.

- Call centrum realizuje školenie o tom, ako rozpoznať podvodné telefonáty a chrániť osobné údaje klientov.

- IT oddelenie pravidelne distribuuje krátke e-learningové moduly s príkladmi phishingových kampaní.

Proaktívne monitorovanie

Prevencia sa spája aj s proaktívnym monitorovaním, ktoré umožňuje odhaliť podozrivé správanie ešte predtým, než prerastie do incidentu. Monitorovanie sietí, logov a používateľských aktivít pomáha identifikovať anomálie a rýchlo reagovať na hroziace útoky.

Príklady z praxe:

- Telekomunikačná firma má bezpečnostné centrum, ktoré 24 hodín denne sleduje sieťovú prevádzku.

- E-shop využíva nástroje na detekciu neobvyklých prihlásení z rôznych krajín.

- Finančná inštitúcia monitoruje správanie používateľov a automaticky blokuje podozrivé transakcie.

Význam zásady prevencie

Dodržiavanie zásady prevencie prináša organizáciám významné výhody. Nielenže znižuje pravdepodobnosť úspešných útokov, ale aj šetrí finančné prostriedky, ktoré by museli byť vynaložené na riešenie následkov. Prevencia zároveň posilňuje dôveru klientov a obchodných partnerov, pretože organizácia dokazuje, že sa stará o bezpečnosť aktívne a systematicky. Firmy, ktoré stavajú na prevencii, sú vnímané ako spoľahlivé a zodpovedné subjekty pripravené čeliť moderným kybernetickým hrozbám.

Príklady z praxe:

- Poisťovňa získava konkurenčnú výhodu tým, že deklaruje svoju bezpečnostnú politiku postavenú na preventívnych opatreniach.

- Firma, ktorá pravidelne testuje a školí zamestnancov, zaznamenala o polovicu menej incidentov ako jej konkurenti.

- Obchodná spoločnosť si vďaka dôslednej prevencii udržala klientov aj po pokuse o kybernetický útok, pretože dokázala preukázať pripravenosť a rýchlu reakciu.

Prevencia minimalizuje počet incidentov, ale nie je možné spoliehať sa len na ňu. Každý bezpečnostný systém musí byť neustále kontrolovaný a overovaný, aby sa odhalili slabé miesta alebo zlyhania. Dôležitým nástrojom je monitorovanie a audit, ktoré poskytujú spätnú väzbu o tom, či prijaté opatrenia fungujú podľa očakávaní.

Zásada monitorovania a auditu

Zásada monitorovania a auditu je neoddeliteľnou súčasťou efektívneho systému informačnej a kybernetickej bezpečnosti. Jej podstatou je neustále sledovanie činností v systémoch, identifikácia odchýlok od bežného správania a pravidelné preverovanie účinnosti prijatých opatrení prostredníctvom auditov. Organizácia, ktorá priebežne monitoruje svoje prostredie a vykonáva audity, má lepší prehľad o tom, čo sa v jej infraštruktúre deje, a dokáže rýchlejšie reagovať na incidenty. Monitorovanie a audit zároveň poskytujú spätnú väzbu, ktorá umožňuje priebežné zlepšovanie procesov a zvyšovanie celkovej úrovne bezpečnosti.

Táto zásada nie je iba technickým opatrením, ale aj strategickým nástrojom riadenia, ktorý pomáha vedeniu prijímať rozhodnutia založené na reálnych údajoch. Umožňuje odhaliť opakujúce sa slabé miesta a prijímať dlhodobé opatrenia namiesto krátkodobých riešení. Vďaka auditu má organizácia dôkaz o tom, že jej opatrenia sú funkčné a v súlade s legislatívnymi požiadavkami či medzinárodnými normami. Monitorovanie v reálnom čase zároveň poskytuje výstrahy, ktoré môžu zastaviť útok ešte pred tým, než spôsobí vážne škody. Spolupráca týchto dvoch prvkov vytvára systém, ktorý podporuje transparentnosť, dôveryhodnosť a posilňuje odolnosť organizácie proti kybernetickým hrozbám.

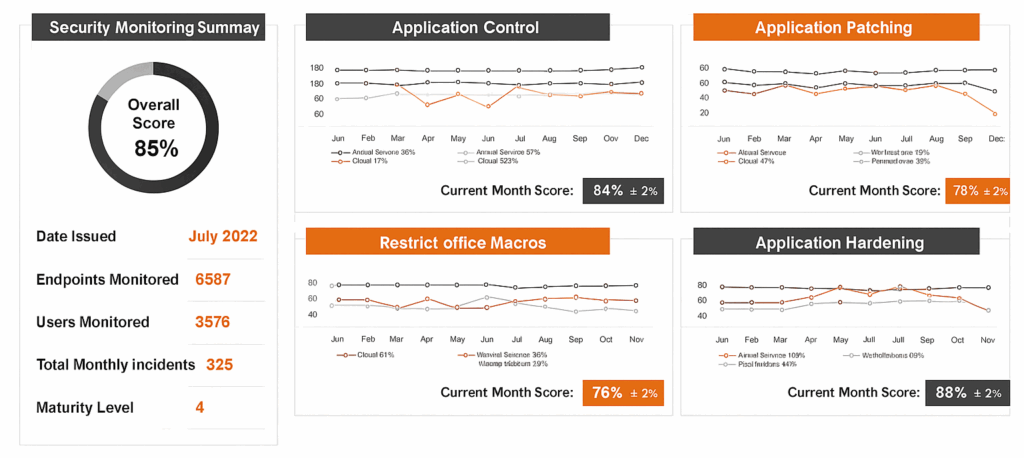

Vizualizácia zdôrazňuje, že efektívne monitorovanie a audit sa neobmedzujú len na technické logy, ale využívajú prehľadné nástroje, ktoré poskytujú manažmentu aj bezpečnostným tímom okamžitý prehľad o stave infraštruktúry. V grafoch a ukazovateľoch je možné sledovať stav riadenia aplikácií, nasadzovania záplat, obmedzenia makier či spevňovania konfigurácií. Percentuálne hodnoty a skóre ukazujú, kde sa organizácia nachádza v rámci zrelosti a aké oblasti si vyžadujú pozornosť. Takýto prístup umožňuje nielen rýchlu reakciu na aktuálne incidenty, ale aj systematické plánovanie dlhodobých opatrení. Monitorovanie a audit preto slúžia ako základ pre transparentné rozhodovanie, ktoré posilňuje bezpečnostnú kultúru a podporuje dôveru vo vnútorné procesy organizácie.

bezpečnostný monitoring prehľadová obrazovka dashboard štatistiky

Monitorovanie činností v systémoch

Priebežné monitorovanie je základom včasného odhalenia hrozieb. Sledovanie logov, sieťovej prevádzky a aktivít používateľov umožňuje identifikovať neštandardné správanie, ktoré môže signalizovať útok alebo porušenie pravidiel. Dôležité je, aby monitorovanie bolo automatizované a doplnené o systém upozornení, ktorý rýchlo informuje zodpovedných pracovníkov.

Príklady z praxe:

- E-shop využíva nástroje na sledovanie prihlásení z netypických geografických lokalít a automaticky blokuje podozrivé pokusy.

- Banka monitoruje sieťovú prevádzku a dokáže odhaliť neštandardné množstvo požiadaviek, ktoré môže signalizovať DDoS útok.

- Univerzita používa systém na detekciu anomálií, ktorý upozorní administrátorov na neobvyklé správanie študentských účtov.

Význam auditov

Audity dopĺňajú monitorovanie tým, že preverujú účinnosť existujúcich opatrení a odhaľujú nedostatky v procesoch. Audity môžu byť interné alebo externé a majú preukázať, že organizácia dodržiava legislatívne a normatívne požiadavky. Výsledky auditov poskytujú manažmentu jasný obraz o stave bezpečnosti a návrhy na zlepšenia.

Príklady z praxe:

- Firma raz ročne vykonáva interný audit, ktorý preveruje správne prideľovanie a odoberanie prístupových práv.

- Medzinárodná korporácia podstupuje externý audit podľa normy ISO 27001, aby si zachovala certifikáciu.

- Nemocnica realizuje pravidelné audity zamerané na dodržiavanie pravidiel ochrany osobných údajov podľa GDPR.

Kombinácia monitorovania a auditu

Najlepšie výsledky sa dosahujú kombináciou oboch prístupov. Monitorovanie poskytuje okamžité informácie o dianí v systémoch, zatiaľ čo audity ponúkajú dlhodobejší pohľad a systematické hodnotenie účinnosti opatrení. Spolu vytvárajú ucelený mechanizmus, ktorý zabezpečuje, že bezpečnostný systém nie je len formálne nastavený, ale aj prakticky funkčný.

Príklady z praxe:

- Telekomunikačná firma kombinuje denné monitorovanie siete s polročnými auditmi bezpečnostnej politiky.

- Mestský úrad využíva nástroje na monitorovanie logov v reálnom čase a každý rok vykonáva externý audit kybernetickej bezpečnosti.

- Výrobný podnik zaviedol pravidlo, že každá závažná udalosť odhalená monitorovaním sa následne overuje počas interného auditu.

Význam zásady monitorovania a auditu

Dodržiavanie tejto zásady posilňuje schopnosť organizácie reagovať na incidenty a predchádzať im. Monitorovanie a audit poskytujú podklady pre rozhodovanie manažmentu, pomáhajú plniť legislatívne povinnosti a zvyšujú dôveryhodnosť organizácie voči klientom a partnerom. Organizácia, ktorá má efektívne nastavené monitorovanie a pravidelné audity, pôsobí transparentne a zodpovedne, čím si upevňuje svoje postavenie na trhu.

Príklady z praxe:

- Poisťovňa zverejňuje výsledky externých auditov ako dôkaz svojej dôveryhodnosti pre klientov.

- Banka dokázala vďaka monitorovaniu včas zastaviť podozrivú transakciu a zabrániť finančnej strate.

- IT spoločnosť využíva výsledky auditov na priebežné zlepšovanie interných politík a školenie zamestnancov.

Monitorovanie a audity umožňujú zlepšovanie vnútorných procesov, no rovnako podstatné je aj dodržiavanie externých pravidiel. Organizácie sú povinné konať v súlade s legislatívou a normami, ktoré stanovujú minimálne požiadavky na úroveň bezpečnosti. Tento rámec uzatvára zásada súladu, ktorá zaručuje, že bezpečnostné opatrenia nie sú iba interným rozhodnutím, ale aj povinnosťou voči regulátorom a spoločnosti.

Zásada súladu

Zásada súladu zdôrazňuje, že všetky procesy, opatrenia a pravidlá v oblasti informačnej a kybernetickej bezpečnosti musia byť v súlade s platnou legislatívou, záväznými nariadeniami a uznávanými medzinárodnými normami. Nejde len o formálne splnenie zákonných povinností, ale aj o vytvorenie systému, ktorý je transparentný, dôveryhodný a pripravený na kontrolu zo strany regulačných orgánov. Organizácia, ktorá nedodržiava túto zásadu, riskuje nielen právne sankcie, ale aj stratu dôvery klientov a obchodných partnerov. Dodržiavanie súladu je preto dôležitým pilierom, ktorý podporuje stabilitu a dlhodobú udržateľnosť organizácie. Súlad s predpismi zároveň uľahčuje spoluprácu s externými partnermi, ktorí si vyžadujú jasné dôkazy o bezpečnom zaobchádzaní s dátami. Zabezpečenie súladu pomáha predchádzať nejasnostiam a konfliktom pri riešení incidentov, pretože pravidlá a povinnosti sú jednoznačne definované.

Je tiež základným predpokladom pre získanie certifikácií, ktoré sú v mnohých odvetviach nevyhnutnou podmienkou pre vstup na trh. Organizácia, ktorá systematicky dbá na súlad, sa profiluje ako zodpovedný a dôveryhodný subjekt. Tento prístup navyše podporuje kultúru neustáleho zlepšovania, pretože legislatíva a normy sa pravidelne vyvíjajú a vyžadujú priebežné prispôsobovanie procesov. Dlhodobý dôraz na súlad tak pomáha chrániť nielen pred aktuálnymi hrozbami, ale aj pred budúcimi rizikami, ktoré môžu vzniknúť v dôsledku nových požiadaviek alebo regulačných zmien.

Dodržiavanie zásady súladu znamená, že organizácia musí svoje procesy zosúladiť s legislatívnymi a normatívnymi požiadavkami. Model zobrazený na obrázku ukazuje praktický rámec, ako sa tento princíp premieta do praxe prostredníctvom normy ISO 27001. Kľúčové kroky zahŕňajú definovanie kontextu organizácie, vymedzenie rozsahu systému riadenia bezpečnosti, zapojenie vedenia a plánovanie bezpečnostných opatrení. Ďalšie fázy sa sústreďujú na samotné operácie, meranie výkonnosti a procesy neustáleho zlepšovania. Tento cyklický prístup odráža fakt, že súlad nie je jednorazovou úlohou, ale dlhodobým záväzkom, ktorý vyžaduje systematickú prácu a priebežné prispôsobovanie sa novým požiadavkám. Organizácie, ktoré tento rámec dodržiavajú, dokážu preukázať nielen svoju zodpovednosť, ale aj transparentnosť a schopnosť budovať dôveru u klientov a obchodných partnerov.

norma ISO IEC 27001 compliance

Legislatívne požiadavky

Základom zásady súladu je rešpektovanie zákonov a nariadení, ktoré sa týkajú ochrany dát a bezpečnosti. Na Slovensku medzi najdôležitejšie patria všeobecné nariadenie GDPR a zákon o kybernetickej bezpečnosti. Tieto predpisy ukladajú organizáciám povinnosti pri spracúvaní osobných údajov, hlásení incidentov a prijímaní primeraných bezpečnostných opatrení.

Príklady z praxe:

- Obchodná spoločnosť implementuje procesy na vybavovanie žiadostí subjektov údajov podľa GDPR.

- Telekomunikačný operátor dodržiava povinnosť hlásiť kybernetické incidenty Národnému bezpečnostnému úradu.

- Mestský úrad prijíma opatrenia na ochranu informačných systémov, aby naplnil požiadavky zákona o kybernetickej bezpečnosti.

Medzinárodné normy a štandardy

Okrem legislatívy je dôležité dodržiavať aj medzinárodné štandardy, ktoré predstavujú osvedčené postupy v oblasti riadenia bezpečnosti. Medzi najznámejšie patrí norma ISO/IEC 27001, ktorá stanovuje rámec pre systém riadenia informačnej bezpečnosti. Dodržiavanie týchto noriem pomáha organizáciám preukázať, že ich prístup k bezpečnosti je systematický a medzinárodne uznávaný.

Príklady z praxe:

- Finančná inštitúcia zavádza systém riadenia bezpečnosti podľa normy ISO/IEC 27001 a pravidelne ho certifikuje.

- Medzinárodná firma harmonizuje svoje bezpečnostné procesy tak, aby vyhovovali jednotným štandardom vo všetkých krajinách.

- IT spoločnosť zavádza normu ISO/IEC 27017 pre bezpečnosť cloudových služieb, aby získala konkurenčnú výhodu.

Interné smernice a procesy

Dodržiavanie zásady súladu sa netýka iba vonkajších povinností, ale aj vnútorných pravidiel organizácie. Interné smernice a procesy musia byť zosúladené s legislatívou a normami, inak hrozí ich nefunkčnosť alebo nesprávna aplikácia. Organizácia má pravidelne preverovať, či jej interné dokumenty zodpovedajú aktuálnym požiadavkám.

Príklady z praxe:

- Firma pravidelne aktualizuje internú politiku ochrany osobných údajov v súlade s novelizáciou GDPR.

- Univerzita zosúlaďuje svoje procesy pri práci s vedeckými dátami s medzinárodnými pravidlami pre ochranu duševného vlastníctva.

- Nemocnica upravuje interné smernice pre prácu s elektronickou zdravotnou dokumentáciou podľa legislatívnych zmien.

Význam zásady súladu

Dodržiavanie zásady súladu prináša organizácii viacero benefitov. Znižuje riziko právnych sankcií, posilňuje dôveru klientov a partnerov a preukazuje zodpovedný prístup k správe dát. Súlad s legislatívou a normami je tiež základným predpokladom pre úspešné získanie rôznych certifikácií a pre vstup na regulované trhy. Organizácia, ktorá má jasne preukázateľný súlad, sa odlišuje od konkurencie ako spoľahlivý a dôveryhodný partner.

Príklady z praxe:

- Poisťovňa získala nových klientov po tom, čo preukázala súlad s normou ISO/IEC 27001.

- Banka si posilnila dôveryhodnosť tým, že pravidelne informuje verejnosť o plnení legislatívnych povinností v oblasti bezpečnosti.

- Technologická spoločnosť uspela v zahraničnom tendri vďaka tomu, že dokázala splniť prísne bezpečnostné normy požadované klientom.

Po definovaní všeobecných zásad informačnej a kybernetickej bezpečnosti, ako sú zodpovednosť, primeranosť či viacvrstvová ochrana, je potrebné venovať osobitnú pozornosť aj samotným aplikáciám. Tie dnes tvoria jadro väčšiny digitálnych procesov a sú každodenným pracovným nástrojom zamestnancov aj zákazníkov. Ak sú aplikácie navrhnuté alebo prevádzkované bez dôrazu na bezpečnosť, stávajú sa najzraniteľnejším článkom infraštruktúry. Práve preto majú zásady aplikačnej bezpečnosti mimoriadny význam – určujú pravidlá, ktoré musia byť dodržiavané počas vývoja, testovania aj prevádzky softvéru. Vďaka nim možno zabezpečiť nielen ochranu citlivých údajov, ale aj dôveryhodnosť a spoľahlivosť celej organizácie.

Zásady aplikačnej bezpečnosti

Aplikačná bezpečnosť predstavuje komplexný súbor princípov, metodík a opatrení, ktoré majú za cieľ chrániť softvérové aplikácie pred chybami, zraniteľnosťami a kybernetickými útokmi. V digitálnej ére, kde väčšina služieb funguje prostredníctvom webových a mobilných aplikácií, sa práve tieto stávajú najčastejším cieľom útočníkov. Riziká vznikajú nielen pri vývoji a návrhu aplikácií, ale aj pri ich integrácii do infraštruktúry, správe používateľských účtov a ochrane dát, ktoré spracúvajú. Zásady aplikačnej bezpečnosti preto vytvárajú rámec, ktorý pomáha organizáciám vyvíjať a používať aplikácie tak, aby boli odolné, spoľahlivé a zároveň spĺňali požiadavky na ochranu citlivých údajov. Ich dodržiavanie priamo ovplyvňuje dôveru zákazníkov, právnu zodpovednosť organizácie aj jej konkurencieschopnosť.

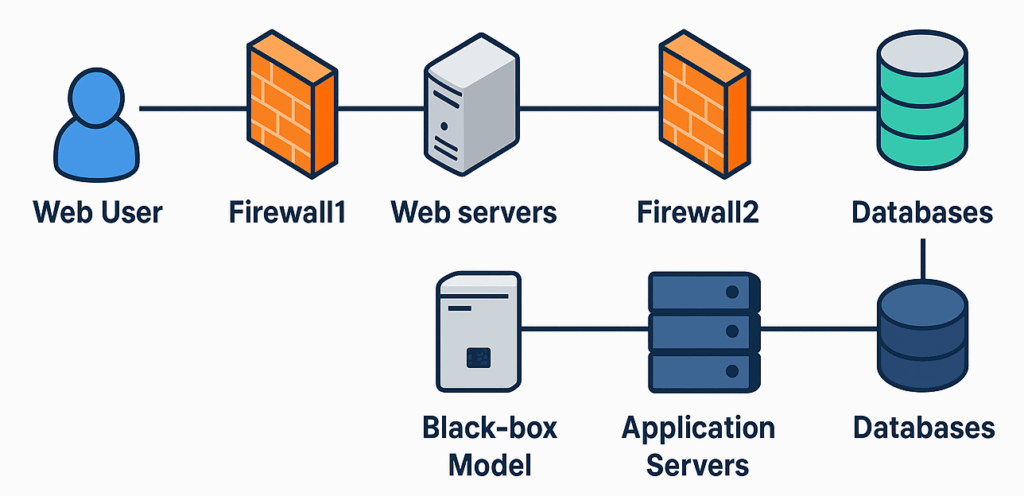

Ukázaná architektúra zdôrazňuje, že aplikačná bezpečnosť sa netýka len samotného kódu aplikácie, ale aj jej prepojenia s ďalšími prvkami systému. Prvá úroveň ochrany je zabezpečená firewallmi, ktoré filtrujú prístup používateľov k webovým serverom. Webové a aplikačné servery následne spracúvajú požiadavky a musia byť chránené pred útokmi, ako sú SQL injection či cross-site scripting. Na úrovni databáz sa uplatňuje prísne riadenie prístupov, šifrovanie a kontrola integrity údajov. Obrázok tak ukazuje, že každá časť infraštruktúry musí byť chránená podľa špecifických rizík a že skutočná aplikačná bezpečnosť je výsledkom koordinovanej ochrany celého prostredia.

kybernetické zabezpečenie ebiznis aplikácii

Bezpečný návrh a vývoj

Aplikácie musia byť navrhnuté tak, aby bezpečnosť bola ich prirodzenou súčasťou. To znamená zohľadňovať bezpečnostné riziká už vo fáze analýzy a návrhu a používať metodiky, ktoré integrujú bezpečnostné prvky počas celého vývojového cyklu. Bezpečný návrh nepredstavuje dodatočný krok, ktorý sa rieši až na konci, ale prístup, ktorý zabezpečuje, že každá nová funkcia je posudzovaná aj z pohľadu bezpečnosti. Dôležité je identifikovať možné hrozby ešte pred samotným kódovaním, aby sa predišlo nákladným opravám alebo kompromitujúcim chybám v neskorších fázach. Vývojové tímy by mali využívať princíp „Secure by Design“, ktorý kladie dôraz na preventívne opatrenia a minimalizáciu zraniteľností.

Súčasťou tohto prístupu je aj používanie osvedčených bezpečnostných knižníc, vzorov a nástrojov, ktoré znižujú riziko chýb. Organizácia by mala tiež zaviesť povinné code review, kde sa kontroluje nielen funkčnosť, ale aj bezpečnosť kódu. Ak sa bezpečnosť zohľadní od začiatku, výsledkom je aplikácia, ktorá je nielen funkčná, ale aj robustná a pripravená odolávať kybernetickým útokom.

Príklady z praxe:

- Vývojársky tím používa princíp Secure by Design, kde každá funkcia sa pred nasadením hodnotí aj z pohľadu bezpečnosti.

- Softvérové komponenty z externých zdrojov sa používajú iba po overení ich dôveryhodnosti.

- Do projektovej dokumentácie sa povinne zapisujú identifikované bezpečnostné riziká a spôsob ich riešenia.

Validácia vstupov a spracovanie dát

Útočníci často využívajú nedostatočne ošetrené vstupy. Preto musí aplikácia dôsledne kontrolovať všetky údaje prijaté od používateľa alebo iného systému. Rovnako dôležité je správne spracovanie výstupov, aby nedošlo k spusteniu škodlivého obsahu.

Príklady z praxe:

- Webová aplikácia používa parameterizované dotazy, ktoré zabraňujú SQL injection.

- Formuláre majú nastavený whitelist povolených znakov, čím sa eliminuje riziko vloženia škodlivého skriptu.

- Mobilná aplikácia upozorní používateľa, ak prenášané dáta stratili integritu.

Autentifikácia a správa prístupov

Aplikácie musia implementovať spoľahlivé overovanie používateľov a precízne riadenie prístupov. Každý používateľ má mať iba také oprávnenia, ktoré súvisia s jeho rolou.

Príklady z praxe:

- Prihlasovanie do podnikovej aplikácie je zabezpečené viacfaktorovou autentifikáciou.

- Administrátorské rozhranie je prístupné iba zo schválenej internej siete.

- Používateľské účty sú automaticky deaktivované po dlhšej dobe nečinnosti.

Ochrana citlivých údajov

Keďže aplikácie spracúvajú osobné, finančné alebo inak citlivé údaje, musia byť zavedené mechanizmy na ich dôslednú ochranu. To sa týka prenosu, spracovania aj uchovávania dát.

Príklady z praxe:

- Dáta medzi aplikáciou a serverom sú vždy prenášané v šifrovanej podobe.

- Heslá používateľov sa ukladajú iba vo forme hashovaných a solené hodnôt.

- V analytických moduloch sa používajú anonymizované alebo pseudonymizované údaje.

Odolnosť aplikácií a správa chýb

Bezpečné aplikácie musia vedieť správne reagovať na chyby a zabrániť tomu, aby chyba odhalila citlivé informácie. Rovnako musia byť navrhnuté tak, aby zvládali záťaž alebo pokusy o zneužitie bez kolapsu.

Príklady z praxe:

- Pri chybe aplikácia používateľovi zobrazí všeobecnú správu a detailné logy uchová iba pre administrátora.

- Systém automaticky blokuje účet po viacerých neúspešných pokusoch o prihlásenie.

- Aplikácia má implementované mechanizmy proti útokom typu brute force a DoS.

Význam zásad aplikačnej bezpečnosti

Dodržiavanie zásad aplikačnej bezpečnosti je kľúčom k ochrane dát, dôveryhodnosti služieb a celkovej kybernetickej odolnosti. Organizácia, ktorá tieto zásady zanedbá, sa vystavuje riziku únikov dát, finančných strát a poškodeniu reputácie. Naopak, dôsledné uplatňovanie týchto princípov prináša stabilitu, vyššiu úroveň ochrany a konkurenčnú výhodu. Aplikačná bezpečnosť sa tak stáva nielen technickou, ale aj strategickou otázkou, ktorá priamo ovplyvňuje úspech organizácie.

Príklady z praxe:

- E-shop získava vyššiu dôveru zákazníkov vďaka tomu, že transparentne komunikuje ochranu ich údajov.

- Finančný startup úspešne expanduje na nové trhy, pretože jeho aplikácie spĺňajú požiadavky zahraničných regulátorov.

- Verejná inštitúcia posilňuje dôveru občanov v elektronické služby tým, že dodržiava zásady aplikačnej bezpečnosti pri všetkých svojich platformách.

Technológie, aplikácie a infraštruktúra tvoria len jednu časť celkového systému kybernetickej ochrany. Aj pri dôkladne navrhnutých a technicky zabezpečených riešeniach zostáva najzraniteľnejším prvkom vždy človek. Ľudský faktor môže rozhodnúť o úspechu alebo zlyhaní bezpečnostných opatrení, pretože neopatrnosť, neznalosť alebo úmyselné konanie jednotlivca často otvárajú cestu útočníkom. Z tohto dôvodu je potrebné venovať osobitnú pozornosť zásadám personálnej bezpečnosti, ktoré sa sústreďujú na výber, školenie, zodpovednosť a správanie pracovníkov v rámci organizácie.

Zásady personálnej bezpečnosti

Personálna bezpečnosť je neoddeliteľnou súčasťou informačnej a kybernetickej bezpečnosti, pretože práve ľudský faktor patrí medzi najčastejšie slabiny celého systému. Aj pri využívaní moderných technológií a viacvrstvovej ochrany dokáže neopatrné, nevedomé alebo úmyselné konanie jednotlivca spôsobiť incident s vážnymi následkami. Zásady personálnej bezpečnosti preto tvoria rámec pravidiel, ktoré sa uplatňujú od prijatia zamestnanca až po jeho odchod z organizácie. Cieľom je znížiť riziko úniku dát, zneužitia prístupov či porušenia interných smerníc a zároveň podporiť zodpovedné správanie pracovníkov.

Kľúčovým prvkom je preverovanie a výber zamestnancov. Už v náborovom procese je dôležité overovať referencie, kvalifikáciu a tam, kde to charakter práce vyžaduje, aj vykonať bezpečnostné preverenie. Organizácie často vyžadujú podpísanie dohody o mlčanlivosti, aby bolo jasné, že citlivé informácie sú chránené od samého začiatku. V prostredí, kde sa pracuje s finančnými alebo zdravotníckymi údajmi, je tento proces absolútnou nevyhnutnosťou.

Rovnako významnú úlohu zohráva vzdelávanie a neustále zvyšovanie povedomia zamestnancov. Bez školení by väčšina pracovníkov nevedela identifikovať hrozby, ako sú phishingové e-maily alebo sociálne inžinierstvo. Úvodné školenia pri nástupe do práce musia byť doplnené o pravidelné tréningy a praktické cvičenia. Niektoré firmy organizujú simulované útoky, ktoré overujú, či zamestnanci reagujú správne. Takýto prístup nielen zvyšuje pripravenosť, ale aj odhaľuje slabé miesta v správaní pracovníkov.

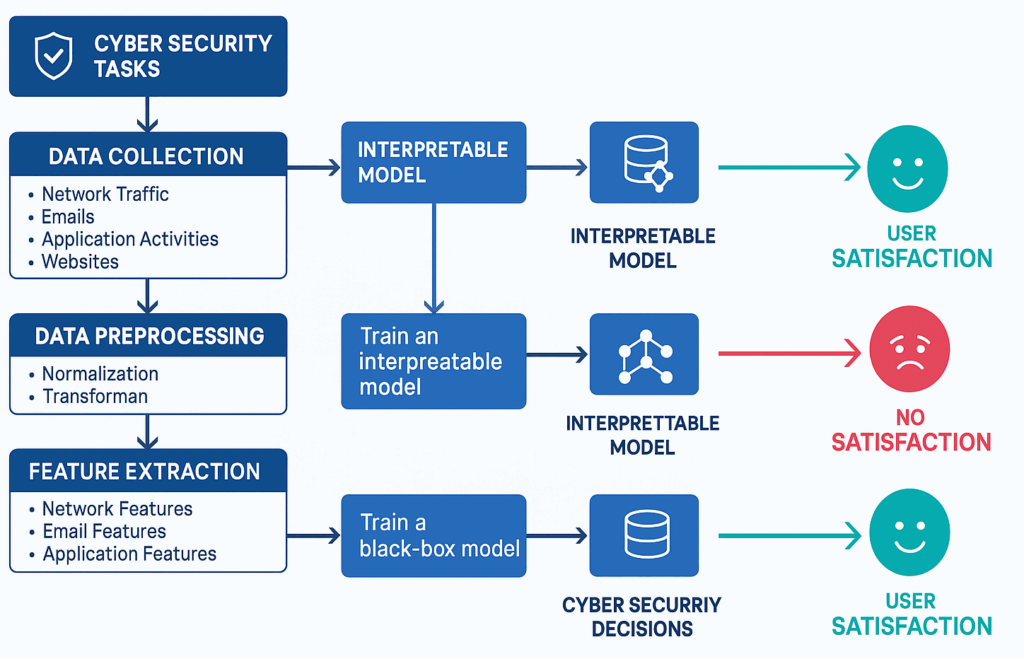

Vizualizácia ukazuje, že kvalitné rozhodovanie v kybernetickej bezpečnosti je výsledkom viacerých krokov, od zberu a spracovania dát až po interpretáciu a aplikáciu modelov. V praxi to znamená, že aj pracovníci musia byť schopní správne vyhodnotiť hrozby a aplikovať získané vedomosti pri svojej každodennej práci. Ak sú zamestnanci školení a chápu podstatu bezpečnostných procesov, dokážu robiť zrozumiteľné a konzistentné rozhodnutia, ktoré vedú k vyššej spokojnosti používateľov a k bezpečnému fungovaniu organizácie. Naopak, nedostatočne pripravený personál môže nesprávnou reakciou ohroziť celý systém.

úlohy kybernetickej bezpečnosti

Zásady personálnej bezpečnosti sa uplatňujú aj počas výkonu práce. Každý pracovník musí poznať svoje povinnosti a konať v súlade s internými pravidlami. Zamestnanci s prístupom k citlivým údajom nesú vyššiu mieru zodpovednosti a ich činnosť býva spojená s väčšou kontrolou. Etické zásady a kultúra bezpečného správania sú pritom rovnako dôležité ako technické opatrenia. Organizácia má vytvárať prostredie, kde je bezpečnosť prirodzenou súčasťou každodenných úloh a kde každý chápe dôsledky svojho konania.

Dôležitým bodom je aj proces ukončenia pracovného pomeru. Pri odchode zamestnanca musí organizácia zabezpečiť, aby boli okamžite odobraté všetky prístupy a vrátené pridelené zariadenia. Zároveň je vhodné, aby pracovník opätovne potvrdil mlčanlivosť a zodpovednosť za informácie, s ktorými pracoval. Nedodržanie týchto krokov môže viesť k tomu, že bývalý zamestnanec zostane v systémoch aktívny, čo predstavuje závažné riziko.

Zásady personálnej bezpečnosti napokon slúžia aj na posilnenie dôvery medzi organizáciou a jej partnermi. Klienti či občania očakávajú, že s ich údajmi sa bude nakladať zodpovedne, a práve transparentný prístup k riadeniu ľudského faktora im túto dôveru poskytuje. Organizácia, ktorá má zavedený systematický rámec personálnej bezpečnosti, dokáže minimalizovať riziká vyplývajúce z činnosti jednotlivcov, podporuje bezpečnostnú kultúru a zároveň preukazuje vysokú úroveň profesionality.

Príklady z praxe:

- Banka pred prijatím zamestnanca do oddelenia správy úverov preveruje jeho predchádzajúcu prácu aj register dlžníkov.

- IT spoločnosť vyžaduje od nového vývojára podpis dohody o mlčanlivosti už počas náboru.

- V nemocnici je každý uchádzač o prácu preverovaný v odbornom registri, aby sa overila jeho spôsobilosť.

Aj keď zamestnanci predstavujú najdôležitejší prvok bezpečnostného systému, samotná dôvera nestačí. Každý pracovník, dodávateľ alebo partner potrebuje jasne definovanú identitu a presne určené oprávnenia. Ak sa prístupy prideľujú neorganizovane alebo zostávajú aktívne aj po odchode používateľa, vytvára sa vážne bezpečnostné riziko. Preto je ďalším kľúčovým krokom zavedenie zásad a princípov riadenia identít a prístupov, ktoré určujú, kto má prístup k akým zdrojom a za akých podmienok.

Zásady a princípy riadenia identít a prístupov

Riadenie identít a prístupov predstavuje kľúčovú oblasť informačnej a kybernetickej bezpečnosti, ktorá sa zameriava na to, kto má prístup k akým systémom, aplikáciám a údajom. Cieľom je zabezpečiť, aby každý používateľ disponoval len tými oprávneniami, ktoré nevyhnutne potrebuje, a aby bol celý proces transparentný, kontrolovaný a auditovateľný. Identita zamestnanca alebo externého spolupracovníka je základným prvkom, na ktorom stojí prístup do informačných systémov, preto je jej správna správa jedným z najdôležitejších bezpečnostných pilierov.

Riadenie identít zahŕňa procesy spojené s vytváraním, správou a rušením používateľských účtov počas celého životného cyklu zamestnanca v organizácii. To znamená, že pri nástupe nového pracovníka sa vytvorí jeho účet a pridelia sa mu základné oprávnenia, pri zmene pracovnej pozície sa tieto oprávnenia upravia a pri ukončení pracovného pomeru sa účet okamžite deaktivuje. Pravidlá musia byť jednoznačne definované, aby sa predišlo riziku, že bývalý zamestnanec alebo dodávateľ bude mať prístup k systémom aj po ukončení spolupráce.

Princípy riadenia prístupov vychádzajú z osvedčených zásad bezpečnosti. Medzi najdôležitejšie patrí princíp najnižších oprávnení, ktorý obmedzuje prístup iba na nevyhnutné zdroje, a zásada potreby poznať, ktorá určuje, že prístup k citlivým informáciám má iba ten, kto ich skutočne potrebuje. Dôležitá je aj segmentácia prístupov podľa rolí, ktorá zjednodušuje správu a zvyšuje prehľadnosť. Organizácia by mala zároveň implementovať viacfaktorovú autentifikáciu, aby sa zvýšila ochrana pred zneužitím prihlasovacích údajov.

Účinné riadenie identít a prístupov vyžaduje aj pravidelné audity. Tie overujú, či má každý používateľ pridelené oprávnenia v súlade so svojou aktuálnou pracovnou náplňou a či nedošlo k nadmernému alebo neoprávnenému prístupu. Transparentnosť a auditovateľnosť sú kľúčové najmä vo veľkých organizáciách, kde počet účtov a systémov neustále rastie.

Praktickú dimenziu dodáva aj automatizácia. Moderné nástroje na správu identít umožňujú centralizované riadenie účtov, automatické prideľovanie oprávnení na základe rolí a okamžité odoberanie prístupov po odchode zamestnanca. Tým sa minimalizuje riziko ľudských chýb a zefektívňuje sa správa systémov.

Význam riadenia identít a prístupov je obrovský. Ak je nastavené správne, organizácia dokáže lepšie chrániť svoje informačné aktíva, znižuje riziko únikov dát a zvyšuje dôveru klientov a partnerov. Nesprávne nastavené oprávnenia sú naopak častou príčinou bezpečnostných incidentov. Zodpovedný prístup k tejto oblasti preto nie je len technickou, ale aj strategickou otázkou riadenia rizík.

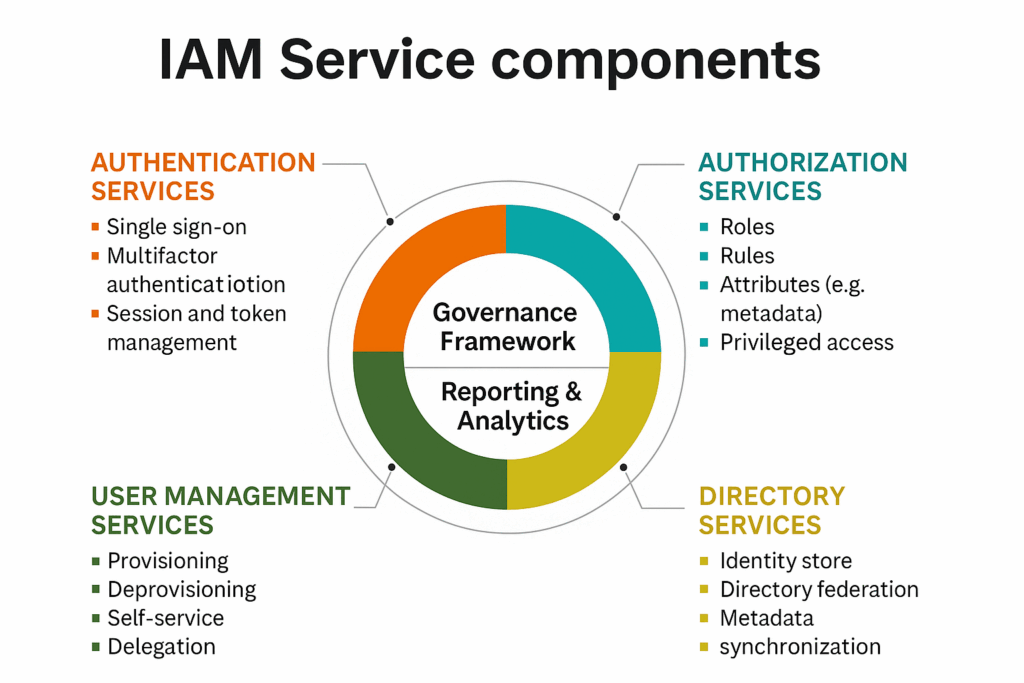

IAM služby pozostávajú zo štyroch hlavných oblastí, ktoré sa navzájom dopĺňajú. Autentifikačné služby zabezpečujú, že používateľ je skutočne tým, za koho sa vydáva, pričom využívajú metódy ako jednotné prihlásenie, viacfaktorovú autentifikáciu alebo správu tokenov. Autorizačné služby následne určujú, aké oprávnenia má konkrétny používateľ na základe pridelených rolí, pravidiel či atribútov, pričom zvláštny dôraz sa kladie na privilegované prístupy. Dôležitou časťou je aj správa používateľov, ktorá pokrýva procesy spojené s vytváraním účtov, ich deaktiváciou, samoobslužnými funkciami či delegovaním právomocí. Poslednou oblasťou sú adresárové služby, ktoré poskytujú centrálny úložný priestor pre identity, synchronizáciu údajov a federáciu adresárov naprieč rôznymi systémami.

V strede celého modelu stojí rámec riadenia spolu s analytikou a reportovaním. Tie zabezpečujú nielen transparentnosť a dohľad nad prístupmi, ale aj možnosť spätnej väzby a zlepšovania procesov. Obrázok tak ilustruje, že riadenie identít a prístupov nie je jednorazová činnosť, ale prepojený systém, ktorý si vyžaduje strategické plánovanie, neustálu kontrolu a priebežnú optimalizáciu.

zásady a princípy riadenia identít a prístupov

Príklady z praxe:

- V banke sa pri nástupe nového zamestnanca automaticky vytvorí účet s oprávneniami podľa jeho pracovnej roly.

- V zdravotníckom systéme majú lekári prístup len k údajom svojich pacientov, nie k celej databáze.

- V nadnárodnej firme prebieha raz za pol roka audit používateľských oprávnení, ktorý odhaľuje neaktuálne alebo nadbytočné prístupy.

- Štátna správa zavádza viacfaktorovú autentifikáciu pre všetkých úradníkov, ktorí pracujú s osobnými údajmi občanov.

Riadenie identít a prístupov zabezpečuje, že každý používateľ má jasne určené oprávnenia. To však rieši iba otázku „kto má kam vstupovať“. Rovnako dôležité je určiť aj to, ktoré zdroje informácií sú pre organizáciu najcitlivejšie a aké situácie môžu nastať pri ich používaní. Ak sa nevie, čo je pre podnik kritické, nedá sa efektívne chrániť. Preto nasleduje ďalší krok, ktorý sa zameriava na určovanie bezpečnostne relevantných zdrojov informácií a tvorbu praktických prípadov použitia. Tento prístup umožňuje nielen lepšie chrániť dáta, ale aj overiť, či navrhnuté opatrenia obstojí v reálnych scenároch.

Zásady určovania bezpečnostne relevantných zdrojov informácií a princípy tvorby prípadov použitia

Jedným zo základných krokov pri budovaní systému informačnej a kybernetickej bezpečnosti je identifikácia zdrojov informácií, ktoré sú pre organizáciu bezpečnostne relevantné. Nie všetky dáta majú rovnakú hodnotu a význam, a preto nie je efektívne investovať rovnakú úroveň ochrany do každého informačného aktíva. Cieľom je rozpoznať tie zdroje, ktorých kompromitácia by spôsobila najvážnejšie dôsledky, a určiť im zodpovedajúcu úroveň ochrany. Tento proces je základom pre nastavenie politík, kontrol a investícií do bezpečnosti.

Určovanie bezpečnostne relevantných zdrojov informácií vychádza z hodnotenia citlivosti a kritickosti dát. Organizácia má rozlišovať medzi informáciami verejnými, internými, dôvernými a prísne dôvernými. Každá kategória si vyžaduje odlišnú úroveň ochrany. Kľúčové je tiež hodnotenie dopadov, ktoré by priniesol únik, strata alebo poškodenie daného zdroja. Napríklad finančné údaje, zdravotnícke záznamy či know-how sú spravidla klasifikované ako vysoko citlivé a vyžadujú prísne opatrenia.

Aby bolo určenie bezpečnostne relevantných zdrojov efektívne, musí organizácia zohľadniť aj ich umiestnenie, spôsob spracovania a zodpovedné osoby. Informácie sa nachádzajú nielen v databázach a aplikáciách, ale aj v papierovej dokumentácii, prenosných zariadeniach či cloudových službách. Každé z týchto prostredí predstavuje iný typ rizika a vyžaduje špecifické opatrenia. Systematický prístup k určovaniu zdrojov preto pomáha pokryť celé spektrum potenciálnych hrozieb.

Súčasťou tohto procesu je aj tvorba prípadov použitia, ktoré definujú, ako sa informácie používajú v praxi a aké hrozby s tým môžu byť spojené. Prípady použitia (use cases) predstavujú modelové situácie, ktoré ukazujú, kto s informáciami pracuje, akým spôsobom ich spracováva a kde sú uložené. Vytvorením týchto scenárov dokáže organizácia lepšie predvídať možné slabé miesta a pripraviť opatrenia, ktoré ich odstránia alebo zmiernia.

Princípy tvorby prípadov použitia vychádzajú z niekoľkých kľúčových zásad. V prvom rade musia byť prípady realistické a založené na reálnych procesoch organizácie, nie na teoretických modeloch. Ďalej je potrebné jasne identifikovať subjekty (používateľov, útvary, externých partnerov), ktoré s informáciami pracujú, a definovať ich oprávnenia. Nemenej dôležité je popísať možné hrozby a rizikové situácie, ktoré môžu pri používaní informácií nastať. Vďaka tomu sa prípady použitia stávajú praktickým nástrojom na testovanie pripravenosti organizácie.

Význam tohto prístupu spočíva v tom, že organizácia nielen identifikuje, čo je potrebné chrániť, ale aj ako sa tieto zdroje využívajú v konkrétnych situáciách. Prípad použitia umožňuje modelovať reálne scenáre a preveriť, či zavedené opatrenia sú dostatočné. Tento prístup zvyšuje efektivitu bezpečnostného systému, pretože zabezpečenie je prispôsobené skutočným potrebám a procesom.

Príklady z praxe:

- Univerzita identifikuje študentské databázy ako kritický zdroj informácií a tvorí prípad použitia, ktorý opisuje prácu študijného oddelenia s údajmi o zápise, skúškach a diplomových prácach.

- Banka klasifikuje transakčné údaje klientov ako prísne dôverné a vytvára prípad použitia, kde sa modeluje prístup pokladníka, interného audítora a IT administrátora.

- Výrobná firma definuje technologické postupy ako kľúčový zdroj know-how a vytvára prípad použitia, ktorý ukazuje, ako sa tieto dáta prenášajú medzi oddelením vývoja a výroby.

- Mestský úrad označí osobné údaje občanov v registri obyvateľov za vysoko citlivé a vypracuje prípad použitia, ktorý sleduje spracovanie údajov pri vybavovaní žiadostí.

Identifikovanie bezpečnostne relevantných zdrojov informácií a tvorba prípadov použitia pomáha organizácii určiť, čo je najcennejšie a aké scenáre si vyžadujú ochranu. Medzi najkritickejšie zdroje patria vo väčšine organizácií práve databázové systémy, v ktorých sa nachádzajú obchodné dáta, osobné údaje či know-how. Ak databázy nie sú správne spravované a udržiavané, ohrozuje to nielen bezpečnosť informácií, ale aj samotné fungovanie podniku. Preto ďalším dôležitým krokom je uplatnenie bezpečnostných zásad, ktoré sa špecificky týkajú správy a údržby databázových systémov.

Bezpečnostné zásady správy a údržby databázových systémov

Databázové systémy patria medzi najcennejšie informačné aktíva organizácie, pretože obsahujú kritické obchodné údaje, osobné informácie klientov či technické dáta potrebné na chod podniku. Z tohto dôvodu sú častým cieľom útočníkov a zároveň predstavujú vysoké riziko, ak nie sú správne spravované. Bezpečnostné zásady správy a údržby databázových systémov určujú rámec opatrení, ktoré majú zaistiť ochranu uložených dát, dostupnosť služieb a minimalizáciu rizika neoprávneného prístupu.

Základom je správne riadenie prístupov k databázam. Každý používateľ má mať vytvorený individuálny účet a pridelené iba tie oprávnenia, ktoré nevyhnutne potrebuje. Používanie spoločných účtov alebo účtov bez hesiel predstavuje vysoké riziko, pretože znemožňuje spätnú identifikáciu zodpovednosti. Organizácia má zaviesť zásadu najnižších oprávnení a pravidelne revidovať zoznam používateľov, aby nedochádzalo k akumulácii nadbytočných prístupov.

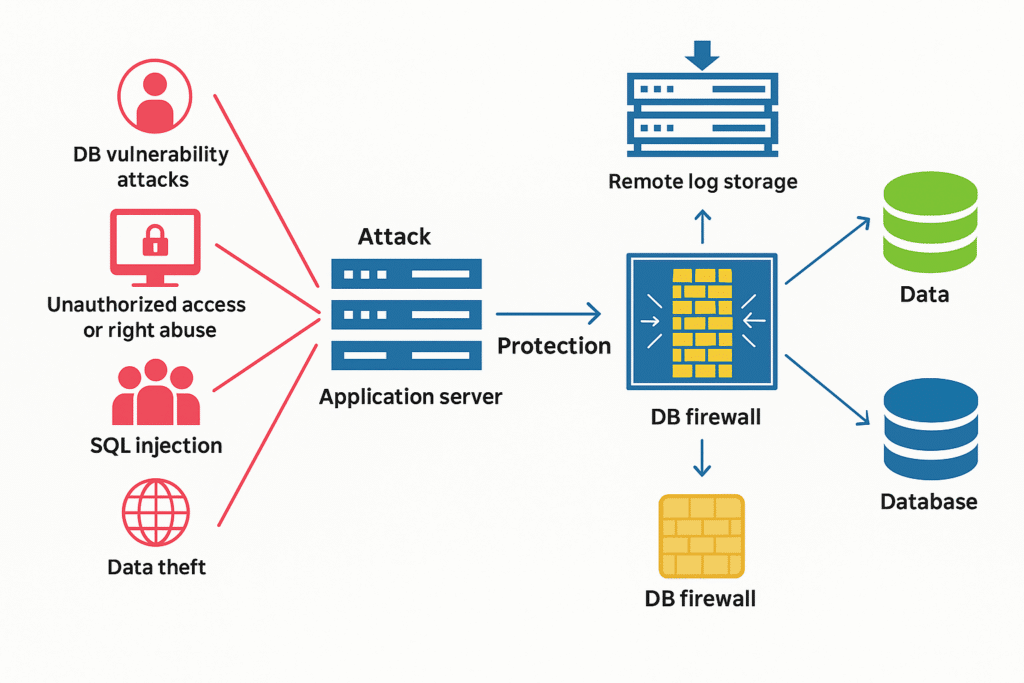

Databázy sú vystavené rizikám ako útoky zneužívajúce zraniteľnosti, neoprávnený prístup či zneužitie práv, SQL injection alebo krádež dát. Všetky tieto hrozby smerujú na aplikačný server, ktorý je často prvou bránou medzi útočníkom a databázou. Ochrana preto musí byť viacúrovňová a zahŕňať nielen kontrolu vstupov a oprávnení, ale aj špecializované prvky, ako sú databázové firewally.