V predchádzajúcich častiach sme sa venovali legislatívnym východiskám a zásadám organizácie informačnej a kybernetickej bezpečnosti podľa požiadaviek Národného bezpečnostného úradu. V tretej časti sa zameriavame na terminológiu, skratky a základné teoretické východiská, ktoré musí špecialista kybernetickej bezpečnosti ovládať, aby vedel správne interpretovať metodické dokumenty NBÚ, bezpečnostné normy a technickú dokumentáciu informačných systémov.

Skratky sú v technickej praxi neoddeliteľnou súčasťou každodennej komunikácie a ich nesprávne pochopenie môže viesť nielen k nedorozumeniam, ale aj k reálnym bezpečnostným rizikám. V bežnom pracovnom prostredí sa preto niekedy s nadhľadom stretávame aj s neformálnym výkladom skratky ASAP ako „august, september alebo potom, ako sa podarí“, čo síce pôsobí úsmevne, no v oblasti kybernetickej bezpečnosti si takýto prístup nemôžeme dovoliť. Práve preto je presná terminológia a jednoznačné chápanie pojmov kľúčovým predpokladom odbornej a zodpovednej praxe.

Cieľom tejto časti je vytvoriť jednotný pojmový rámec a prepojiť ho so systémovým a softvérovým inžinierstvom, ktoré tvoria základ bezpečného návrhu, vývoja a prevádzky informačných systémov.

Terminológia a skratky v oblasti informačnej a kybernetickej bezpečnosti

V oblasti informačnej a kybernetickej bezpečnosti pracujeme s presne definovanými pojmami, ktorých význam vychádza zo zákona o kybernetickej bezpečnosti, súvisiacich vykonávacích vyhlášok Národného bezpečnostného úradu, ako aj z medzinárodných technických noriem a rámcov. Jednotná terminológia nie je formálnou záležitosťou, ale základným predpokladom správneho návrhu, implementácie a riadenia bezpečnostných opatrení v informačných systémoch. Ak používame pojmy nepresne alebo nekonzistentne, vytvárame priestor pre nesprávne rozhodnutia, nejednoznačný výklad požiadaviek a v konečnom dôsledku aj pre reálne bezpečnostné riziká.

Pri výkone roly špecialistu kybernetickej bezpečnosti musíme rozumieť nielen samotným pojmom, ale aj ich legislatívnemu a metodickému kontextu. Terminológia používaná NBÚ má normatívny charakter, čo znamená, že pojmy majú presne vymedzený význam a nemožno ich ľubovoľne interpretovať. Nesprávne pochopenie pojmov ako bezpečnostný incident, kybernetický incident, aktívum, hrozba alebo zraniteľnosť vedie k chybnému vyhodnoteniu rizík a k nesúladu s regulačnými požiadavkami, čo môže mať právne aj prevádzkové dôsledky.

Informačnú bezpečnosť chápeme ako systematickú ochranu informácií z hľadiska dôvernosti, integrity a dostupnosti počas celého ich životného cyklu. To znamená, že ochrana sa nevzťahuje iba na digitálne dáta, ale aj na informácie v papierovej podobe, v pamäti zamestnancov alebo v rámci interných procesov organizácie. Dôvernosť zabezpečujeme tak, aby sa k informáciám dostali iba oprávnené osoby, integritu chránime pred neoprávnenou zmenou alebo poškodením a dostupnosť garantujeme vtedy, keď sú informácie potrebné na plnenie úloh organizácie.

Kybernetickú bezpečnosť vnímame ako širší a technicky orientovanejší pojem, ktorý zahŕňa ochranu sietí, informačných systémov, digitálnych služieb a dát pred kybernetickými hrozbami, útokmi a incidentmi. V kontexte NBÚ ide najmä o zabezpečenie prevádzky základných služieb a informačných systémov verejnej správy, pričom dôraz sa kladie na prevenciu, detekciu, reakciu a obnovu po bezpečnostných incidentoch. Kybernetická bezpečnosť je preto neoddeliteľne prepojená s technickými, organizačnými a personálnymi opatreniami.

Pri každodennej práci špecialistu používame množstvo skratiek, ktoré slúžia na zjednodušenie komunikácie, no zároveň kladú vysoké nároky na presnosť ich chápania. Skratka IS označuje informačný systém ako súbor technických prostriedkov, softvéru, dát a procesov určených na spracovanie informácií. IKT (Information and Communication Technologies) predstavuje informačné a komunikačné technológie, teda technickú infraštruktúru umožňujúcu zber, prenos, spracovanie a uchovávanie informácií.

Základným konceptom informačnej bezpečnosti je CIA (Confidentiality, Integrity, Availability) triáda, ktorá predstavuje dôvernosť, integritu a dostupnosť. Tento model používame ako východisko pri návrhu bezpečnostných opatrení a pri hodnotení bezpečnostných rizík. Ak je narušená čo i len jedna z týchto vlastností, bezpečnosť informácie alebo systému považujeme za kompromitovanú. Dôvernosť zabezpečuje, aby k informáciám mali prístup len oprávnené osoby, integrita garantuje správnosť, úplnosť a nemennosť údajov a dostupnosť zabezpečuje, že informácie a systémy sú k dispozícii v požadovanom čase. Tieto tri princípy sú navzájom prepojené a ich nerovnováha vedie k zvýšenému bezpečnostnému riziku, preto ich musíme vnímať ako jednotný a neoddeliteľný rámec.

CIA triáda informačnej bezpečnosti – dôvernosť, integrita a dostupnosť

Anglická verzia C.I.A. Triad je štandardizovaným medzinárodným vyjadrením základných princípov informačnej bezpečnosti, ktoré sa používa v technickej dokumentácii, normách, bezpečnostných rámcoch a metodikách. Pojmy Confidentiality, Integrity a Availability tvoria spoločný jazyk medzi bezpečnostnými odborníkmi, dodávateľmi technológií a regulačnými orgánmi. Porozumenie tejto terminológii je nevyhnutné pre správnu interpretáciu noriem, bezpečnostných štandardov a požiadaviek NBÚ, ako aj pre efektívnu komunikáciu v medzinárodnom prostredí.

CIA triáda Confidentiality Integrity Availability

IAM (Identity and Access Management) označuje riadenie identít a prístupov, ktoré zabezpečuje, aby mali používatelia prístup iba k tým zdrojom a funkciám, ktoré potrebujú na výkon svojej práce. Ide o kľúčový prvok prevencie neoprávneného prístupu a zneužitia oprávnení. SIEM (Security Information and Event Management) predstavuje nástroje na centralizovaný zber, koreláciu a vyhodnocovanie bezpečnostných udalostí, ktoré nám umožňujú včas identifikovať podozrivé správanie a bezpečnostné incidenty.

IAM servisné komponenty služieb service components

SOC (Security Operations Center) chápeme ako bezpečnostné operačné centrum, ktoré zabezpečuje nepretržité monitorovanie bezpečnostného stavu systémov a koordináciu reakcie na incidenty. CSIRT (Computer Security Incident Response Team) je špecializovaný tím určený na riešenie kybernetických incidentov, komunikáciu s dotknutými subjektmi a spoluprácu s národnými a medzinárodnými autoritami. Všetky tieto pojmy musíme používať konzistentne, presne a v súlade s terminológiou NBÚ, keďže tvoria základ odbornej komunikácie a dokumentácie v oblasti kybernetickej bezpečnosti.

NIST (National Institute of Standards and Technology) a jeho význam v kybernetickej bezpečnosti

V rámci terminológie a skratiek používanej v oblasti informačnej a kybernetickej bezpečnosti sa v praxi často stretávame aj s pojmom NIST (National Institute of Standards and Technology). Ide o americkú federálnu inštitúciu, ktorá sa dlhodobo venuje výskumu, štandardizácii a metodickému usmerňovaniu v oblasti informačných technológií, bezpečnosti a riadenia rizík. Hoci NIST nie je regulačným orgánom Slovenskej republiky, jeho výstupy majú výrazný medzinárodný vplyv a sú široko akceptované aj v európskom priestore.

V kontexte kybernetickej bezpečnosti sa pojem NIST najčastejšie spája s rámcom NIST Cybersecurity Framework (NIST CSF), ktorý poskytuje systematický a zrozumiteľný model riadenia kybernetických rizík. Tento rámec je založený na spoločnej terminológii a procesnom prístupe, vďaka čomu umožňuje organizáciám rôznej veľkosti a zamerania jednotne uchopiť problematiku kybernetickej bezpečnosti bez ohľadu na konkrétne technológie.

NIST rámec kybernetickej bezpečnosti a jeho základné funkcie

NIST Cybersecurity Framework definuje päť základných funkcií kybernetickej bezpečnosti, ktorými sú Identifikovať, Chrániť, Detegovať, Reagovať a Obnoviť. Tieto funkcie vytvárajú logický sled činností, ktoré pokrývajú celý cyklus práce s bezpečnostnými rizikami od poznania aktív a hrozieb až po obnovu prevádzky po incidente. Z terminologického hľadiska ide o dôležité pojmy, s ktorými sa stretávame v dokumentácii, auditoch, bezpečnostných politikách a strategických materiáloch.

základné funkcie NIST rámca kybernetickej bezpečnosti

Používanie terminológie NIST má význam aj z pohľadu zjednotenia komunikácie medzi technickými špecialistami, manažmentom a externými partnermi. Pojmy definované v rámci NIST rámca slúžia ako spoločný jazyk, ktorý znižuje riziko nejednoznačného výkladu bezpečnostných požiadaviek a podporuje systematický prístup k riadeniu kybernetickej bezpečnosti. Aj keď NBÚ vychádza primárne z národnej a európskej legislatívy, princípy NIST sú s týmito požiadavkami metodicky kompatibilné a v praxi často dopĺňajú interné bezpečnostné metodiky organizácií.

Zaradenie pojmu NIST do terminologického rámca umožňuje špecialistom kybernetickej bezpečnosti lepšie porozumieť medzinárodným štandardom, porovnávať bezpečnostné prístupy a efektívnejšie sa orientovať v odbornej literatúre a technickej dokumentácii. V tomto zmysle vnímame NIST ako významný referenčný bod, ktorý dopĺňa základné pojmy informačnej a kybernetickej bezpečnosti o procesný a rámcový pohľad.

Teória, koncepty a metódy systémového inžinierstva

Po objasnení terminológie a základných pojmov sa presúvame od pojmovej roviny k inžinierskemu prístupu, ktorý umožňuje tieto pojmy aplikovať v praxi. V oblasti kybernetickej bezpečnosti totiž neriešime izolované technické problémy, ale komplexné systémy s množstvom vzájomných väzieb, závislostí a rizík. Práve systémové inžinierstvo nám poskytuje metodický rámec na to, aby sme bezpečnosť dokázali navrhovať, riadiť a vyhodnocovať ako integrálnu súčasť celého systému počas jeho životného cyklu.

Význam systémového inžinierstva v kybernetickej bezpečnosti

Systémové inžinierstvo predstavuje základný teoretický a metodický rámec pre návrh, realizáciu a riadenie komplexných informačných systémov, pričom v oblasti kybernetickej bezpečnosti zohráva kľúčovú úlohu. Bezpečné informačné systémy nevznikajú izolovaným riešením technických problémov, ale koordinovaným riadením technológií, procesov, ľudských zdrojov a organizačných štruktúr. Práve systémový prístup nám umožňuje pochopiť vzájomné väzby medzi jednotlivými prvkami systému a identifikovať bezpečnostné riziká, ktoré by pri izolovanom pohľade zostali skryté.

Systém chápeme ako účelovo navrhnutý celok, ktorý pozostáva z hardvéru, softvéru, dát, procesov a používateľov, pričom každý z týchto prvkov môže predstavovať potenciálny zdroj zraniteľnosti. Z pohľadu NBÚ je tento holistický prístup nevyhnutný, keďže bezpečnosť sa posudzuje v kontexte celého životného cyklu informačného systému a jeho prevádzkového prostredia.

Holistický prístup a systémové myslenie

Základným konceptom systémového inžinierstva je holistický prístup, ktorý znamená, že systém posudzujeme ako jeden funkčný celok, nie ako súbor nezávislých komponentov. Bezpečnostný incident často nevzniká zlyhaním jedného prvku, ale kombináciou technických nedostatkov, procesných chýb a ľudského faktora. Preto pri návrhu bezpečnosti uvažujeme o technických opatreniach, organizačných pravidlách aj o správaní používateľov. Hierarchia bezpečnostných opatrení poukazuje na to, že najvyššiu účinnosť majú opatrenia realizované už v návrhovej fáze systému, zatiaľ čo opatrenia založené na ľudských činnostiach majú najnižšiu spoľahlivosť a najvyššie riziko zlyhania.

Hierarchia bezpečnostných opatrení v informačnej a kybernetickej bezpečnosti

Systémové myslenie nám umožňuje identifikovať vzťahy medzi aktívami, závislosti medzi systémami a možné reťazové dopady incidentov. Tento prístup je obzvlášť dôležitý pri informačných systémoch verejnej správy a kritickej infraštruktúry, kde môže mať jeden bezpečnostný incident výrazný spoločenský alebo ekonomický dopad.

Dekompozícia systému a definovanie rozhraní

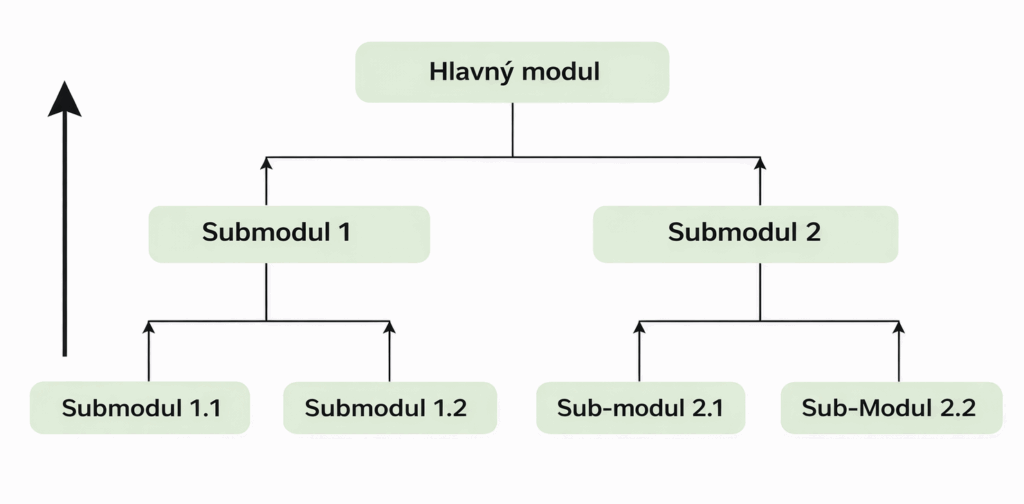

Jedným zo základných princípov systémového inžinierstva je dekompozícia systému, teda rozdelenie komplexného systému na menšie, lepšie riaditeľné podsystémy a komponenty. Tento postup nám umožňuje detailne analyzovať jednotlivé časti systému, identifikovať ich bezpečnostné požiadavky a určiť zodpovednosti za ich ochranu.

Súčasťou dekompozície je aj presné definovanie rozhraní medzi komponentmi a systémami. Rozhrania predstavujú kritické body z pohľadu bezpečnosti, keďže práve cez ne prebieha výmena dát a komunikácia. Nesprávne navrhnuté alebo nedostatočne zabezpečené rozhrania sú častým zdrojom zraniteľností a útokov. Hierarchická štruktúra modulov a submodulov ilustruje princíp dekompozície systému, ktorý umožňuje riadiť zložitosť, zvyšovať bezpečnosť a efektívne uplatňovať bezpečnostné požiadavky na jednotlivé časti informačného systému.

Hierarchická štruktúra modulov a submodulov informačného systému

Riadenie požiadaviek a bezpečnostné požiadavky

Riadenie požiadaviek je ďalším kľúčovým konceptom systémového inžinierstva. V tejto fáze identifikujeme funkčné, nefunkčné a bezpečnostné požiadavky, ktoré musí informačný systém spĺňať. Bezpečnostné požiadavky vychádzajú z legislatívnych povinností, metodických usmernení NBÚ, výsledkov analýzy rizík a špecifických potrieb organizácie. Bezpečnostné požiadavky integrujeme už do počiatočných fáz návrhu systému, čo nám umožňuje uplatňovať princípy secure by design a secure by default. Tým predchádzame situáciám, keď sa bezpečnostné opatrenia implementujú dodatočne, čo je spravidla finančne náročnejšie a menej efektívne.

V tejto fáze riadenia požiadaviek systematicky prepájame bezpečnostné požiadavky s návrhovými princípmi informačného systému tak, aby sa bezpečnosť stala jeho prirodzenou a neoddeliteľnou súčasťou. Uplatňujeme princíp bezpečný návrh (secure by design), pri ktorom už v raných návrhových rozhodnutiach zohľadňujeme segmentáciu prostredí, oddelenie rolí, riadenie oprávnení a obranu do hĺbky. Bezpečnostné mechanizmy preto nevznikajú ako dodatočné technické opatrenia, ale ako priamy dôsledok identifikovaných funkčných a nefunkčných požiadaviek systému.

Bezpečný návrh – integrácia bezpečnostných princípov v kybernetickej bezpečnosti

Takýto prístup nám umožňuje zosúladiť bezpečnostnú architektúru s obchodnými cieľmi organizácie, akceptovanou úrovňou rizika a regulačnými požiadavkami. Súčasne podporujeme jednoduchosť riešení, automatizáciu kontrolných mechanizmov a zodpovednú správu identít a prístupov, čím znižujeme prevádzkovú zložitosť a chybovosť. Integráciou týchto princípov už v etape riadenia požiadaviek dosahujeme vyššiu efektívnosť, nižšie celkové náklady na bezpečnosť a lepšiu pripravenosť systému na zmeny v hrozbách aj legislatíve.

Životný cyklus informačného systému

Systémové inžinierstvo pracuje s konceptom životného cyklu informačného systému, ktorý zahŕňa fázy plánovania, analýzy, návrhu, implementácie, testovania, nasadenia, prevádzky, údržby a vyradenia. Z pohľadu kybernetickej bezpečnosti je dôležité, aby sme bezpečnostné opatrenia riešili v každej z týchto fáz. Počas návrhu sa zameriavame na bezpečnostnú architektúru, počas implementácie na bezpečné konfiguračné nastavenia a vývojové postupy, počas prevádzky na monitorovanie a reakciu na incidenty a počas vyradenia na bezpečné odstránenie dát a ukončenie prístupov. Tento prístup je plne v súlade s požiadavkami NBÚ na systematické riadenie bezpečnosti.

Analýza rizík ako základná metóda

Analýza rizík patrí medzi základné metódy systémového inžinierstva v oblasti kybernetickej bezpečnosti. Jej cieľom je identifikovať aktíva, hrozby a zraniteľnosti a posúdiť pravdepodobnosť a dopad ich zneužitia. Výsledkom analýzy rizík sú rozhodnutia o tom, ktoré riziká akceptujeme, ktoré zmierňujeme a ktoré eliminujeme prostredníctvom bezpečnostných opatrení. NBÚ kladie dôraz na pravidelné vykonávanie a aktualizáciu analýzy rizík, keďže prostredie informačných systémov sa neustále mení a vznikajú nové hrozby. Systémové inžinierstvo nám poskytuje metodický rámec na to, aby bola analýza rizík konzistentná, opakovateľná a preukázateľná.

Návrh bezpečnostnej architektúry

Na základe výsledkov analýzy rizík navrhujeme bezpečnostnú architektúru informačného systému. Bezpečnostná architektúra definuje, ako sú jednotlivé bezpečnostné opatrenia usporiadané, ako spolu komunikujú a ako chránia identifikované aktíva. Zahŕňa technické opatrenia, procesné pravidlá aj organizačné zodpovednosti. Systémový prístup zabezpečuje, že bezpečnostná architektúra nie je súborom nesúrodých riešení, ale logicky prepojeným celkom, ktorý podporuje ciele organizácie a spĺňa požiadavky NBÚ.

Príklad bezpečnostnej architektúry riadenej obchodnými a bezpečnostnými požiadavkami

Hodnotenie dopadov bezpečnostných incidentov

Súčasťou systémového inžinierstva je aj hodnotenie dopadov bezpečnostných incidentov. Nezameriavame sa len na technické následky, ale aj na dopady na kontinuitu činností, dôveryhodnosť organizácie, právnu zodpovednosť a reputáciu. Tento pohľad nám umožňuje lepšie prioritizovať bezpečnostné opatrenia a pripraviť realistické scenáre reakcie na incidenty.

Systematické hodnotenie dopadov je dôležitým vstupom pre plánovanie kontinuity činností a obnovy po incidente, ktoré patria medzi kľúčové oblasti kybernetickej bezpečnosti podľa NBÚ.

Metódy a techniky softvérového inžinierstva a bezpečný vývoj softvéru

Na systémový pohľad nadväzujeme detailnejším zameraním na softvér, ktorý tvorí jadro väčšiny moderných informačných systémov. Keďže významná časť bezpečnostných incidentov vzniká práve v aplikačnej vrstve, je nevyhnutné venovať pozornosť metódam a technikám softvérového inžinierstva. V tejto časti sa sústreďujeme na to, ako sa systémové bezpečnostné požiadavky premietajú do konkrétnych postupov vývoja softvéru a ako zabezpečujeme, aby bola bezpečnosť prirodzenou vlastnosťou aplikácie, nie dodatočne riešeným problémom.

Vznik bezpečnostných slabín je úzko spätý s jednotlivými fázami životného cyklu vývoja informačného systému. Ako znázorňuje obrázok, slabiny môžu vzniknúť už v úvodných fázach analýzy a návrhu, kde nesprávna identifikácia hrozieb alebo podcenenie bezpečnostných požiadaviek vedie k návrhovým zlyhaniam. V ďalších fázach vývoja sa tieto nedostatky môžu prehĺbiť prostredníctvom programátorských chýb, nevhodných implementačných postupov alebo nedostatočného testovania. Ak sa bezpečnostné slabiny nepodarí zachytiť počas vývoja a validácie, prenášajú sa do fázy prevádzky, kde môžu viesť k reálnym bezpečnostným incidentom. Obrázok zároveň poukazuje na to, že bezpečnosť musí byť riešená kontinuálne počas celého životného cyklu systému, nie až v jeho prevádzkovej fáze.

Vznik bezpečnostných slabín počas životného cyklu vývoja informačného systému

Význam softvérového inžinierstva v kybernetickej bezpečnosti

Softvérové inžinierstvo má zásadný vplyv na celkovú úroveň bezpečnosti informačných systémov, keďže softvér predstavuje najčastejší zdroj zraniteľností a bezpečnostných incidentov. Väčšina úspešných kybernetických útokov nevzniká prelomom kryptografie alebo fyzickým prístupom k infraštruktúre, ale chybami v návrhu aplikácií, nesprávnou implementáciou funkcionalít alebo zanedbaním bezpečnostných princípov počas vývoja. Preto k softvéru nepristupujeme len ako k funkčnej vrstve systému, ale ako ku kritickému bezpečnostnému prvku. V kontexte požiadaviek NBÚ považujeme bezpečný vývoj softvéru za neoddeliteľnú súčasť riadenia kybernetickej bezpečnosti. Bezpečnosť aplikácií musí byť systematicky plánovaná, implementovaná, testovaná a prevádzkovaná počas celého životného cyklu informačného systému.

Pozícia bezpečnostného špecialistu nevzniká izolovane, ale prirodzene nadväzuje na viaceré technické IT roly. Ako znázorňuje obrázok, kariérna cesta k tejto pozícii často vedie cez oblasti systémovej administrácie, sieťového inžinierstva, databázovej správy alebo softvérového vývoja. Každá z týchto rolí poskytuje špecifický pohľad na fungovanie informačných systémov a ich slabé miesta. Práve kombinácia skúseností z rôznych technických oblastí umožňuje bezpečnostnému špecialistovi lepšie porozumieť architektúre systémov, identifikovať riziká a navrhovať efektívne bezpečnostné opatrenia. Obrázok zdôrazňuje, že kybernetická bezpečnosť je multidisciplinárna oblasť, ktorá vyžaduje široké technické znalosti a praktické skúsenosti.

Kariérne cesty IT profesií smerujúce k pozícii bezpečnostného špecialistu

Modely vývoja softvéru a ich bezpečnostné aspekty

Pri vývoji softvéru využívame rôzne modely vývoja v závislosti od charakteru projektu, organizačného prostredia a regulačných požiadaviek. Medzi tradičné prístupy patrí vodopádový model, ktorý kladie dôraz na postupné fázy analýzy, návrhu, implementácie a testovania. Tento model umožňuje jasné definovanie bezpečnostných požiadaviek už na začiatku projektu, no je menej flexibilný pri reagovaní na nové hrozby.

Iteratívne a inkrementálne modely umožňujú postupné rozširovanie funkcionalít a priebežné zapracovanie bezpečnostných opatrení na základe aktuálnych rizík. Agilné prístupy, ako Scrum alebo Kanban, kladú dôraz na rýchle dodávanie funkčných častí systému, pričom bezpečnosť musíme aktívne integrovať do každého sprintu. Bez ohľadu na zvolený model platí, že bezpečnostné požiadavky nesmú byť oddelené od funkčných požiadaviek, ale musia byť ich integrálnou súčasťou.

Životný cyklus vývoja systémov z pohľadu bezpečnosti

Životný cyklus vývoja systémov zahŕňa fázy analýzy, návrhu, implementácie, testovania, nasadenia, prevádzky a vyradenia. V každej z týchto fáz uplatňujeme bezpečnostné princípy a opatrenia primerané danému štádiu. Počas analýzy identifikujeme bezpečnostné požiadavky a regulačné povinnosti. V návrhovej fáze vytvárame bezpečnostnú architektúru aplikácie a definujeme mechanizmy ochrany dát a prístupov. Životný cyklus kybernetickej bezpečnosti znázorňuje systematický a opakujúci sa proces riadenia bezpečnosti, ktorý zahŕňa plánovanie, implementáciu, testovanie, monitorovanie a priebežné zlepšovanie ochranných opatrení počas celej životnosti informačných systémov.

Životný cyklus kybernetickej bezpečnosti – riadenie, testovanie a monitorovanie

Počas implementácie sa zameriavame na dodržiavanie bezpečnostných štandardov kódu a na elimináciu bežných tried zraniteľností. V testovacej fáze overujeme nielen funkčnosť, ale aj odolnosť aplikácie voči útokom. Po nasadení zabezpečujeme monitorovanie, aktualizácie a riadenie zmien. Pri vyradení systému dbáme na bezpečné odstránenie dát a ukončenie všetkých prístupových oprávnení.

Zásady secure by design a secure by default

Zásady secure by design a secure by default predstavujú základné princípy bezpečného vývoja softvéru. Secure by design znamená, že bezpečnosť zohľadňujeme už pri návrhu architektúry aplikácie a jej jednotlivých komponentov. Nejde o dodatočné dopĺňanie ochranných mechanizmov, ale o systematické navrhnutie systému tak, aby minimalizoval riziká. Secure by default znamená, že predvolené nastavenia aplikácie sú bezpečné a nevyžadujú dodatočné zásahy zo strany používateľa alebo administrátora. Tento princíp je mimoriadne dôležitý v prostredí verejnej správy, kde nesprávna konfigurácia môže viesť k závažným bezpečnostným incidentom.

Príklady z praxe:

- Navrhujeme architektúru informačného systému tak, aby boli bezpečnostné mechanizmy prirodzenou súčasťou jeho základnej funkcionality už od fázy návrhu.

- Implementujeme predvolené nastavenia aplikácií a služieb v najbezpečnejšej možnej konfigurácii bez nutnosti dodatočných zásahov administrátora.

- Minimalizujeme priestor útoku na systému obmedzením zbytočných služieb, portov a rozhraní už v návrhovej fáze.

- Zabezpečujeme oddelenie rolí, právomocí a komponentov systému tak, aby zlyhanie jednej časti neohrozilo celý systém.

- Uplatňujeme princíp najmenších oprávnení pre používateľov, procesy aj systémové účty ako predvolený stav.

Bezpečnostné štandardy kódu a vývojové postupy

Bezpečný vývoj softvéru si vyžaduje dodržiavanie bezpečnostných štandardov kódu a jednotných vývojových postupov. Používame pravidlá bezpečného programovania, ktoré minimalizujú riziko vzniku zraniteľností, ako sú neoprávnený prístup, únik dát alebo narušenie integrity systému. Dôraz kladieme na validáciu vstupov, správne ošetrovanie chýb, bezpečné spracovanie autentifikácie a autorizácie a ochranu citlivých údajov. Súčasťou vývojových postupov je aj verzionovanie kódu, kontrola zmien a oddelenie vývojového, testovacieho a produkčného prostredia. Tieto opatrenia znižujú riziko neúmyselného zavedenia zraniteľností do prevádzkovaného systému.

Príklady z praxe:

- Používame pravidlá bezpečného programovania na ochranu pred bežnými triedami zraniteľností, ako sú SQL injection alebo cross-site scripting.

- Zabezpečujeme dôslednú validáciu a sanitizáciu všetkých vstupov prichádzajúcich od používateľov alebo externých systémov.

- Implementujeme jednotné postupy pre správu chýb a výnimiek bez odhaľovania citlivých informácií.

- Využívame verzionovacie systémy a povinné code review na kontrolu zmien pred ich nasadením.

- Oddelujeme vývojové, testovacie a produkčné prostredia s jasne definovanými prístupovými právami.

Bezpečnostné testovanie softvéru

Bezpečnostné testovanie považujeme za neoddeliteľnú súčasť procesu vývoja. Zahŕňa statickú analýzu kódu, dynamickú analýzu aplikácie a testovanie zamerané na identifikáciu známych tried zraniteľností. Pravidelné testovanie nám umožňuje odhaliť slabé miesta ešte pred nasadením systému do prevádzky a znížiť riziko úspešného útoku. Bezpečnostné testovanie realizujeme nielen pri vývoji nových aplikácií, ale aj pri aktualizáciách a zmenách existujúcich systémov. Tento prístup je v súlade s požiadavkami NBÚ na priebežné zvyšovanie úrovne kybernetickej bezpečnosti.

Príklady z praxe:

- Vykonávame statickú analýzu zdrojového kódu na identifikáciu bezpečnostných chýb ešte pred spustením aplikácie.

- Realizujeme dynamické testovanie aplikácií v behu s cieľom odhaliť zraniteľnosti v reálnych scenároch používania.

- Overujeme odolnosť aplikácie voči neoprávnenému prístupu, manipulácii dát a obchádzaniu autentifikácie.

- Testujeme bezpečnostné mechanizmy pri aktualizáciách a zmenách funkcionality systému.

- Dokumentujeme výsledky bezpečnostných testov a sledujeme odstránenie identifikovaných slabín.

Riadenie zraniteľností a závislostí

Moderné aplikácie sú často postavené na množstve externých knižníc, frameworkov a komponentov. Riadenie zraniteľností preto zahŕňa aj kontrolu používaných závislostí a ich pravidelnú aktualizáciu. Sledujeme známe bezpečnostné chyby v použitých komponentoch a prijímame opatrenia na ich odstránenie alebo zmiernenie dopadov. Riadenie zraniteľností zahŕňa aj procesy na evidenciu, hodnotenie a riešenie identifikovaných slabých miest. Tieto procesy musia byť dokumentované a preukázateľné, čo je dôležité najmä z pohľadu auditov a kontroly zo strany NBÚ.

Príklady z praxe:

- Evidujeme všetky používané knižnice, frameworky a externé komponenty vrátane ich verzií.

- Pravidelne monitorujeme známe bezpečnostné zraniteľnosti v použitých závislostiach.

- Aktualizujeme komponenty systému na bezpečné verzie v primeraných intervaloch.

- Vyhodnocujeme riziko zraniteľností z hľadiska pravdepodobnosti a dopadu na organizáciu.

- Zavádzame procesy na riadené odstraňovanie alebo zmierňovanie identifikovaných slabín.

Správa prístupov, ochrana dát a auditné záznamy

Bezpečný vývoj softvéru zahŕňa aj implementáciu mechanizmov na správu prístupov, ochranu citlivých údajov a tvorbu auditných záznamov. Riadenie prístupov zabezpečuje, že používatelia majú iba oprávnenia potrebné na výkon svojich úloh. Ochranu dát realizujeme prostredníctvom šifrovania, segmentácie a bezpečného ukladania informácií. Auditné záznamy nám umožňujú spätne analyzovať činnosti v systéme, identifikovať podozrivé správanie a podporiť vyšetrovanie bezpečnostných incidentov. Tieto mechanizmy sú nevyhnutné pre efektívnu detekciu a reakciu na incidenty.

Príklady z praxe:

- Riadime prístupy používateľov na základe rolí a pracovných povinností.

- Zabezpečujeme citlivé údaje prostredníctvom šifrovania pri prenose aj pri ukladaní.

- Implementujeme mechanizmy silnej autentifikácie a viacfaktorového overovania.

- Vytvárame auditné záznamy o prístupoch, zmenách a bezpečnostne relevantných udalostiach.

- Pravidelne kontrolujeme a vyhodnocujeme auditné logy s cieľom odhaliť podozrivé správanie.

Pripravenosť na riešenie bezpečnostných incidentov

Súčasťou bezpečného vývoja softvéru je aj pripravenosť na riešenie bezpečnostných incidentov. Už pri návrhu aplikácie počítame s tým, že incident môže nastať, a vytvárame mechanizmy, ktoré umožňujú jeho rýchlu identifikáciu, izoláciu a riešenie. Tento prístup znižuje dopady incidentov a podporuje kontinuitu činností organizácie. Bezpečný vývoj softvéru tak priamo podporuje plnenie požiadaviek NBÚ na riadenie kybernetických incidentov a ochranu informačných systémov počas ich celej životnosti.

Príklady z praxe:

- Definujeme postupy na identifikáciu, nahlasovanie a klasifikáciu bezpečnostných incidentov.

- Pripravujeme scenáre reakcie na rôzne typy kybernetických útokov a porušení bezpečnosti.

- Zabezpečujeme dostupnosť logov a dôkazných materiálov pre analýzu incidentov.

- Trénujeme zodpovedné osoby a tímy na riešenie incidentov prostredníctvom cvičení a simulácií.

- Integrujeme incident response procesy do celkového systému riadenia kybernetickej bezpečnosti v súlade s požiadavkami NBÚ.

Príklady z praxe na Slovensku

Na Slovensku došlo v posledných rokoch k viacerým verejne známym kybernetickým incidentom, ktoré priamo ilustrujú zlyhania v oblasti riadenia kybernetickej bezpečnosti, procesov a technických opatrení. Jedným z najzávažnejších prípadov bol ransomware útok na Univerzitnú nemocnicu Bratislava v roku 2021, pri ktorom došlo k obmedzeniu dostupnosti informačných systémov a narušeniu interných procesov. Incident poukázal na nedostatočné zálohovanie, slabú segmentáciu siete a nepripravenosť na riešenie bezpečnostných incidentov. Z pohľadu NBÚ ide o ukážkový príklad zlyhania v oblastiach riadenia rizík, kontinuity činností a obnovy po incidente.

Ďalším konkrétnym príkladom sú útoky typu ransomware na mestá a obce, najmä menšie samosprávy, ktoré boli medializované v rokoch 2020 až 2023. V niekoľkých prípadoch došlo k zašifrovaniu dát matrík, ekonomických systémov a dokumentových úložísk. Príčinou bola kombinácia neaktualizovaných systémov, slabých autentifikačných mechanizmov a absencie bezpečnostných politík. Tieto incidenty jasne ukazujú dôsledky nedodržiavania zásad secure by default a nedostatočnej správy zraniteľností.

V bankovom sektore boli opakovane zaznamenané phishingové kampane zamerané na klientov slovenských bánk, pri ktorých útočníci využívali falošné SMS správy a e-maily s odkazmi na podvodné prihlasovacie stránky. V niektorých prípadoch došlo k finančným stratám klientov. Incidenty potvrdzujú, že technická ochrana bez systematického vzdelávania používateľov a bez monitorovania anomálií správania nestačí. Ide o praktickú ukážku potreby viacvrstvovej ochrany a princípu need to know.

Významným varovaním bol aj únik osobných údajov zo štátnych a verejných systémov, ktorý sa v rôznych podobách objavil v médiách v súvislosti s nesprávnou konfiguráciou databáz alebo testovacích prostredí prístupných z internetu. Tieto prípady poukazujú na zlyhanie procesov správy prístupov, absenciu bezpečnostných kontrol pred nasadením a nedostatočný audit konfigurácií.

Uvedené príklady jednoznačne potvrdzujú, že kybernetická bezpečnosť na Slovensku naráža najmä na procesné a organizačné slabiny, nie na nedostatok technológií. Organizácie, ktoré nemajú jasne definované zodpovednosti, incident response plány a pravidelné testovanie pripravenosti, sú vystavené výrazne vyššiemu riziku. Prax zároveň ukazuje, že dodržiavanie odporúčaní NBÚ a medzinárodných rámcov nie je formálnou povinnosťou, ale praktickým nástrojom na znižovanie reálnych dopadov incidentov.

Záver a odporúčania: Terminológia, systémové a softvérové inžinierstvo v kybernetickej bezpečnosti

V tejto časti sme systematicky prepojili terminológiu a skratky v oblasti informačnej a kybernetickej bezpečnosti s teoretickými a praktickými východiskami systémového a softvérového inžinierstva. Ukázali sme, že pochopenie pojmov používaných v metodických dokumentoch Národného bezpečnostného úradu nie je samoúčelné, ale tvorí nevyhnutný základ pre správny návrh, vývoj, prevádzku a ochranu informačných systémov. Bez jednotného pojmového rámca nie je možné zabezpečiť konzistentné rozhodovanie, efektívne riadenie rizík ani preukázateľný súlad s legislatívnymi požiadavkami.

Z pohľadu systémového inžinierstva vnímame informačný systém ako komplexný celok, v ktorom sa bezpečnosť musí riešiť naprieč celým životným cyklom. Bezpečnostné riziká nevznikajú izolovane, ale ako dôsledok vzájomného pôsobenia technológií, procesov a ľudského faktora. Práve holistický prístup, dekompozícia systému, riadenie požiadaviek a systematická analýza rizík nám umožňujú identifikovať slabé miesta ešte predtým, než sa prejavia formou bezpečnostného incidentu. Tento prístup je plne v súlade s očakávaniami NBÚ na riadenie kybernetickej bezpečnosti ako kontinuálneho a preukázateľného procesu.

Kľúčovým poznatkom je, že bezpečnosť nie je jednorazová aktivita, ale nepretržitý proces prebiehajúci počas celého životného cyklu informačného systému. Nesprávne pochopenie základných pojmov, podcenenie systémových väzieb alebo zanedbanie bezpečnosti pri vývoji softvéru vedie k vzniku zraniteľností, ktoré sa v prevádzke prejavia ako bezpečnostné incidenty. Organizácie, ktoré k týmto oblastiam pristupujú systematicky, dokážu efektívnejšie riadiť riziká a udržať dlhodobú stabilitu. Softvérové inžinierstvo sme identifikovali ako jednu z najkritickejších oblastí z hľadiska vzniku bezpečnostných incidentov.

Väčšina útokov dnes zneužíva chyby v návrhu alebo implementácii aplikácií, a preto musíme bezpečnosť vnímať ako integrálnu vlastnosť softvéru, nie ako dodatočný doplnok. Zásady secure by design a secure by default, bezpečnostné štandardy kódu, systematické testovanie, riadenie zraniteľností a pripravenosť na incidenty predstavujú praktické nástroje, ktorými vieme preniesť teoretické princípy do reálneho vývoja a prevádzky informačných systémov.

Záverom možno formulovať niekoľko praktických odporúčaní:

- Stanoviť a používať jednotnú odbornú terminológiu v súlade s metodikami NBÚ a medzinárodnými normami.

- Integrovať bezpečnostné požiadavky už do fázy analýzy a návrhu informačných systémov.

- Uplatňovať systémové myslenie a holistický prístup pri riadení kybernetickej bezpečnosti.

- Zabezpečiť, aby bezpečnostné požiadavky boli rovnocenné funkčným požiadavkám.

- Aplikovať zásady secure by design a secure by default pri vývoji softvéru.

- Dodržiavať bezpečnostné štandardy kódu a jednotné vývojové postupy.

- Realizovať pravidelné bezpečnostné testovanie aplikácií a systémov.

- Riadiť zraniteľnosti a závislosti systematickým a dokumentovaným spôsobom.

- Zabezpečiť správu prístupov, ochranu dát a auditné záznamy ako súčasť architektúry systému.

- Budovať pripravenosť na riešenie bezpečnostných incidentov už vo fáze návrhu a vývoja.

Odporúčania pre malé a stredné podniky

Malé a stredné podniky (MSP) často nemajú kapacity na rozsiahle bezpečnostné projekty, no aj napriek tomu môžu výrazne zvýšiť úroveň svojej kybernetickej bezpečnosti. Základom je pochopenie terminológie, systematický prístup a dôsledné uplatňovanie overených inžinierskych princípov.

- Začať od základov, teda správne definovať aktíva, hrozby a riziká.

- Používať bezpečné predvolené nastavenia a minimalizovať zbytočné oprávnenia.

- Uplatňovať jednoduché, ale systematické vývojové a prevádzkové postupy.

- Využívať externé nástroje a služby na testovanie a monitorovanie bezpečnosti.

- Vzdelávať zamestnancov v oblasti terminológie, bezpečnostných princípov a rizík.

- Postupne zavádzať opatrenia podľa reálnych rizík a možností organizácie.

Pre malé a stredné podniky je kľúčové uvedomiť si, že aj jednoduché chyby v terminológii, návrhu alebo vývoji softvéru môžu viesť k vážnym bezpečnostným incidentom. Investícia do základných systémových a softvérových princípov sa preto vždy vyplatí. Úspešná kybernetická bezpečnosť je výsledkom zosúladenia pojmov, procesov a technických riešení. Organizácie, ktoré dokážu prepojiť presnú terminológiu, systémové inžinierstvo a bezpečný vývoj softvéru, získavajú vyššiu odolnosť voči hrozbám, lepšiu pripravenosť na incidenty a stabilný základ pre dlhodobý rozvoj.

Záverom konštatujeme, že úloha špecialistu kybernetickej bezpečnosti podľa NBÚ si vyžaduje kombináciu presnej terminológie, inžinierskeho myslenia a praktických zručností v oblasti vývoja a prevádzky informačných systémov. Organizácie, ktoré dokážu tieto oblasti zosúladiť, získavajú vyššiu odolnosť voči hrozbám, lepšiu pripravenosť na incidenty a dlhodobú stabilitu. Kybernetická bezpečnosť sa tak stáva nielen regulačnou povinnosťou, ale aj strategickým nástrojom na podporu dôveryhodnosti a udržateľného rozvoja.

Objavte naše online kurzy Kybernetickej bezpečnosti

Použité zdroje a literatúra Kybernetická bezpečnosť

Online zdroje:

- https://csrc.nist.gov/publications

- https://digital-strategy.ec.europa.eu/en/policies/cybersecurity

- https://eur-lex.europa.eu/eli/dir/2022/2555/oj

- https://www.cisa.gov/cybersecurity

- https://www.enisa.europa.eu/topics/incident-response

- https://www.enisa.europa.eu/topics/risk-management

- https://www.iso.org/isoiec-27001-information-security.html

- https://www.ncsc.gov.uk/collection/10-steps-to-cyber-security

- https://www.owasp.org/www-project-top-ten/

- https://www.sans.org/security-resources/

Odborné články a knihy:

- Behl, A., & Behl, K. (2017). Cyberwar: The Next Threat to National Security and What to Do About It. Oxford University Press.

- Bishop, M. (2019). Computer Security: Art and Science. 2nd ed. Addison-Wesley.

- Cherdantseva, Y., & Hilton, J. (2013). A Reference Model of Information Assurance & Security. IEEE International Conference on Availability, Reliability and Security, 546–555.

- ISO/IEC. (2022). ISO/IEC 27002:2022 Information security, cybersecurity and privacy protection. International Organization for Standardization.

- NIST. (2024). Cybersecurity Framework 2.0. National Institute of Standards and Technology.

- Ross, R., Pillitteri, V., Graubart, R., Bodeau, D., & McQuaid, R. (2020). NIST SP 800-53 Rev. 5: Security and Privacy Controls. NIST.

- Schneier, B. (2018). Click Here to Kill Everybody: Security and Survival in a Hyper-connected World. W. W. Norton & Company.

- Siponen, M., & Oinas-Kukkonen, H. (2007). A Review of Information Security Issues and Respective Research Contributions. ACM SIGMIS Database, 38(1), 60–80.

- Stallings, W., & Brown, L. (2018). Computer Security: Principles and Practice. 4th ed. Pearson.

- Von Solms, R., & Van Niekerk, J. (2013). From Information Security to Cyber Security. Computers & Security, 38, 97–102.