Odborný zamestnanec podľa NBÚ (Národného bezpečnostného úradu SR) je pracovník, ktorý zohráva dôležitú úlohu pri zabezpečovaní kybernetickej bezpečnosti organizácie. Nielenže by mal rozumieť základným pojmom a princípom informačnej bezpečnosti, ale mal by ich aj aktívne aplikovať vo svojej každodennej práci. Tento článok je prvou časťou série, ktorá sa zameriava na osvojenie základných pojmov a zručností nevyhnutných pre bezpečné pôsobenie v digitálnom prostredí. Zameriame sa na kľúčové definície a schopnosti, ktoré každý zamestnanec v styku s citlivými údajmi a informačnými technológiami musí ovládať.

Vybrané základné pojmy v kybernetickej bezpečnosti 🔐

V oblasti kybernetickej bezpečnosti je nevyhnutné poznať a rozumieť základným pojmom, ktoré definujú rámec ochrany digitálnych aktív a správne reagovanie na hrozby. Tieto pojmy tvoria základný slovník každého odborného zamestnanca podľa NBÚ a ich zvládnutie je kľúčové pre pochopenie bezpečnostných politík, procesov a nástrojov. Táto kapitola vytvára pevný základ pre porozumenie ďalším témam kybernetickej bezpečnosti a umožňuje odbornému zamestnancovi správne interpretovať politiku a postupy organizácie.

Informačné aktívum (Information asset)

Informačné aktívum je akýkoľvek zdroj údajov, informácií alebo systém, ktorý má hodnotu pre organizáciu. Môže ísť o databázy, dokumenty, aplikácie, servery, používateľské účty či prístupové práva. Ich kompromitácia – napríklad strata, poškodenie alebo únik – môže mať za následok finančné straty, reputačné škody alebo porušenie zákonov. Preto musia byť identifikované, klasifikované a chránené primeranými opatreniami.

Príklady informačné aktívum

- Interný personálny systém obsahujúci citlivé osobné údaje zamestnancov (rodné čísla, mzdy, zdravotné záznamy).

- Zákaznícka databáza CRM, kde sú uchovávané obchodné kontakty, objednávky a komunikácia.

- Konfiguračný súbor firewallu, ktorý definuje pravidlá prístupu a sieťovú segmentáciu – ak je zneužitý, hrozí úplný prienik do siete.

| Prehľad informačných aktív a ich ochrany | ||||||

|---|---|---|---|---|---|---|

| 📄 Názov aktíva | 🧱 Typ aktíva | 👤 Vlastník | 🔐 Klasifikácia údajov | 📍 Umiestnenie | ⚠️ Kritickosť | 🛡️ Opatrenia ochrany |

| Zamestnanecká databáza | Dátové aktívum | HR oddelenie | Dôverné | Firemný server / cloud HR | Vysoká | Šifrovanie, prístupové práva, 2FA, zálohovanie |

| Firemná webstránka | Softvérové aktívum | IT oddelenie | Verejné | Webhosting / DMZ sieť | Stredná | Firewall, IDS/IPS, zaplátovanie, monitoring |

| Finančné výkazy (ročné účtovníctvo) | Dokumentové aktívum | Finančné oddelenie | Interné | Zdieľaný disk / NAS | Vysoká | Prístup len pre účtovníkov, šifrovanie, záloha |

| Emailová schránka riaditeľa | Služba | Generálny riaditeľ | Dôverné | Microsoft 365 (cloud) | Vysoká | 2FA, antivírus, šifrovanie, audit prístupov |

| Plán kybernetickej reakcie | Dokumentové aktívum | CISO / Bezpečnostný tím | Dôverné | Interný dokumentový systém | Vysoká | Len pre bezpečnostný tím, DLP, verzovanie |

| Servery databázy zákazníkov | Fyzické / IT aktívum | IT oddelenie | Dôverné / osobné údaje | Dátové centrum (on-prem) | Kritická | Segmentácia siete, šifrovanie, logovanie, fyzická ochrana |

| Výskumný prototyp aplikácie | Softvérové aktívum | Vývojové oddelenie | Interné | GIT repozitár / vývojový server | Stredná | Prístup len pre vývojárov, VPN, verzovanie, záloha |

| Prístupová karta do budovy | Fyzické aktívum | Každý zamestnanec | Interné | Osobne u používateľa | Nízka | Politika strát, hlásenie, deaktivácia po strate |

| Kamerový záznam z recepcie | Dátové aktívum | Facility Manager | Dôverné / GDPR | Lokálne úložisko / cloud | Vysoká | Prístup len určeným osobám, GDPR dokumentácia, záloha |

| CRM systém | Softvérové aktívum | Obchodné oddelenie | Dôverné / osobné údaje | Cloud / Microsoft Dynamics | Kritická | Šifrovanie, RBAC, viacúrovňové logovanie a audit |

Dôvernosť (Confidentiality)

Dôvernosť znamená zabezpečiť, aby sa k informáciám dostali len oprávnené osoby. Je základným princípom ochrany súkromia a obchodného tajomstva. Medzi nástroje zabezpečujúce dôvernosť patrí šifrovanie, prístupové práva, viacfaktorová autentifikácia či segmentácia siete. Porušenie dôvernosti môže viesť k strate dôvery alebo k právnym postihom, napr. v prípade úniku osobných údajov.

Príklady dôvernosť

- Zdravotná dokumentácia pacienta uložená na nezabezpečenom disku – porušenie GDPR.

- Manažérska prezentácia s finančnými údajmi unikla e-mailom cez chybný zoznam príjemcov.

- Zmluva s kľúčovým partnerom uložená v nezabezpečenom cloudovom úložisku prístupná verejne.

Integrita (Integrity)

Integrita zabezpečuje, že informácia je úplná, nezmenená a presná – teda nebola neautorizovane upravená, vymazaná alebo poškodená. Na technickej úrovni sa používa kontrolný súčet (checksum), digitálne podpisy alebo verzovanie dát. Strata integrity môže spôsobiť chybné rozhodnutia alebo narušenie procesov, najmä v prípade dát kritických pre biznis.

Príklady integrita

- Falošná faktúra zaslaná ako odpoveď na predchádzajúcu komunikáciu, s upraveným IBAN-om.

- Modifikácia údajov v databáze výrobnej linky útočníkom, ktorá spôsobí nesprávnu konfiguráciu produktov.

- Poškodený export dát z informačného systému kvôli chybe v aktualizácii – rozhodovanie na základe neúplných údajov.

Dostupnosť (Availability)

Dostupnosť znamená, že systém, služba alebo informácia je dostupná v momente, keď ju oprávnený používateľ potrebuje. Je kľúčová pre kontinuitu činností a prevádzku organizácie. Na jej zabezpečenie sa využívajú technológie ako záložné napájanie (UPS), load balancing, zálohovanie, disaster recovery a vysoká dostupnosť (HA). Narušenie dostupnosti je často cieľom útokov typu DoS/DDoS.

Príklady dostupnosť

- DDoS útok na webovú stránku štátnej inštitúcie v čase vyhlásenia výsledkov volieb.

- Výpadok elektriny v serverovni bez záložného napájania – nefunkčné systémy na 5 hodín.

- Nefunkčný interný portál pre podávanie žiadostí v období uzávierky spôsobený preťažením databázy.

| Prehľad dostupnosti informačných aktív | ||||

| 📌 Názov aktíva | 📈 Požadovaná dostupnosť (SLA) | 👤 Zodpovedná osoba | 🛡️ Opatrenia na zabezpečenie dostupnosti | ⚠️ Kritickosť výpadku |

|---|---|---|---|---|

| CRM systém | 99,9 % / 24×7 | Vedúci IT | HA infraštruktúra, cloud redundancia, dohľadové nástroje | Kritická |

| Zamestnanecká databáza | 99,5 % / pracovné dni | HR manažér | Denné zálohy, UPS, pravidelné testy obnovy | Vysoká |

| Firemná webstránka | 98 % / 24×7 | Marketingový tím | CDN, monitoring, rýchla technická podpora hostingu | Stredná |

| Interný súborový server | 99 % / 8:00–18:00 | IT administrátor | RAID, NAS, pravidelné reštarty, výmena HW po cykle | Vysoká |

| Helpdesk systém | 99,9 % / 24×7 | Servisný tím | Cloud platforma, denné zálohovanie, SLA s poskytovateľom | Kritická |

| Interný wiki portál | 95 % / pracovné dni | Prevádzkový manažér | Lokálny server, snapshoty, obnova pri incidente | Nízka |

Bezpečnostný incident (Security incident)

Bezpečnostný incident je akákoľvek udalosť, ktorá môže mať negatívny dopad na dôvernosť, integritu alebo dostupnosť informačných aktív. Môže ísť o technický problém (napr. výpadok), útok (napr. ransomvér), ľudské zlyhanie (napr. strata USB kľúča), ale aj porušenie politiky. Správna identifikácia a reakcia na incident je základom rýchlej obnovy a minimalizácie škôd.

Príklady bezpečnostný incident

- Zamestnanec klikne na phishingový e-mail, čím odovzdá prihlasovacie údaje útočníkovi.

- Ransomvér zašifruje sieťové zdieľané disky a vyžaduje výkupné v kryptomene.

- Zistenie neautorizovaného pripojenia cudzieho zariadenia do internej siete.

| Prehľad bezpečnostných incidentov | |||||

| 📅 Dátum incidentu | 📝 Typ incidentu | 📍 Postihnuté aktívum | ⚠️ Dopad | 🛠️ Prijaté opatrenia | 👤 Zodpovedná osoba |

|---|---|---|---|---|---|

| 2025-06-14 | Phishingový útok | Emailová schránka vedúceho HR | Získanie prihlasovacích údajov | Reset hesla, aktivácia 2FA, školenie | CISO |

| 2025-07-03 | Zneužitie USB zariadenia | Zamestnanecký počítač (marketing) | Únik marketingových dokumentov | Blokovanie USB portov, aktualizácia DLP | IT administrátor |

| 2025-05-27 | Malvér v prílohe e-mailu | Notebook obchodníka | Šifrovanie časti lokálnych súborov | Izolácia zariadenia, antivírusová kontrola, obnova zálohy | Bezpečnostný technik |

| 2025-06-05 | Neoprávnený fyzický vstup | Serverovňa (Bratislava) | Potenciálne riziko manipulácie s HW | Audit prístupov, výmena zámkov, doplnenie kamier | Facility Manager |

| 2025-07-09 | Výpadok dostupnosti služby | Interný CRM systém | 2 hodiny nedostupnosti, omeškaná komunikácia | Obnovenie cez záložný server, analýza príčiny | IT support |

Autentifikácia (Authentication)

Autentifikácia je proces overovania identity – používateľa, systému alebo zariadenia. Bežným spôsobom je zadanie mena a hesla, doplnené o ďalší faktor ako SMS kód, biometria alebo bezpečnostný token. Silná autentifikácia znižuje riziko neoprávneného prístupu a je základom pre implementáciu bezpečnostnej politiky „Zero Trust“.

Príklady autentifikácia

- Dvojfaktorové overenie pri online bankovníctve pomocou hesla a SMS kódu.

- Biometrické overenie odtlačkom prsta pri vstupe do serverovne.

- Prihlasovanie kartou do dochádzkového systému vo výrobnej spoločnosti.

Autorizácia (Authorization)

Autorizácia znamená udelenie práv na vykonávanie konkrétnych akcií po úspešnej autentifikácii. Napríklad používateľ sa síce prihlási, ale jeho oprávnenia môžu byť obmedzené len na čítanie určitej databázy. Autorizácia sa často riadi modelmi ako RBAC (role-based access control) alebo ABAC (attribute-based access control).

Príklady autorizácia

- Účtovníčka má len čítací prístup do rozpočtového systému, nie na schvaľovanie výdavkov.

- Administrátor nemá prístup k HR údajom, hoci má technické oprávnenia inde.

- Projektový manažér má prístup len k projektom, na ktorých sa podieľa.

Zraniteľnosť (Vulnerability)

Zraniteľnosť je slabé miesto v systéme, konfigurácii alebo postupe, ktoré môže byť zneužité útočníkom. Môže ísť o nezaplátaný softvér, predvolené heslá, nešifrovanú komunikáciu alebo nepozornosť zamestnanca. Identifikácia, hodnotenie a eliminácia zraniteľností je súčasťou procesov ako patch management a penetračné testovanie.

Príklady zranitelnosť

- Neaktualizovaný redakčný systém (CMS), ktorý je zraniteľný voči SQL Injection útokom.

- Zdieľané heslo medzi viacerými používateľmi na pracovisku bez možnosti sledovania aktivít.

- Otvorený port na vzdialenú správu (RDP) na interný server prístupný z internetu.

| Prehľad bezpečnostných zraniteľností | |||||

| 🧩 ID zraniteľnosti | 📝 Popis | 🧠 Postihnuté aktívum | ⚠️ Kritickosť (CVSS) | 🔧 Opatrenia | 📆 Stav / Dátum riešenia |

|---|---|---|---|---|---|

| CVE-2024-3278 | Zraniteľnosť vo webserveri Apache, možný RCE útok | Externá firemná webstránka | 9.8 (kritická) | Okamžité záplatovanie, aktualizácia Apache na 2.4.59 | Opravené – 2025-07-09 |

| INT-USB-2025-01 | Povolený automatický spúšťací súbor na USB | Notebooky zamestnancov | 6.4 (stredná) | Zakázané AutoRun, aktualizovaný DLP profil | Riešené – 2025-06-21 |

| INT-MISCONF-2025-04 | Zdieľaný priečinok s dôvernými údajmi bez hesla | Firemný NAS server | 7.3 (vysoká) | Nastavené oprávnenia, auditovanie prístupov | Opravené – 2025-07-03 |

| CVE-2023-4567 | Zraniteľnosť v Microsoft Outlook – preview príloh | Poštové schránky Office 365 | 8.1 (vysoká) | Aplikovaná aktualizácia, školenie používateľov | Opravené – 2025-06-30 |

| INT-WIFI-2025-02 | Starý WPA2 kľúč pre WiFi hosťovskú sieť | Bezdrôtová infraštruktúra | 5.0 (stredná) | Obmena kľúčov, obmedzenie prístupu na VLAN | Naplánované – 2025-07-15 |

Hrozba (Threat)

Hrozba je potenciálny zdroj škody. Môže to byť útočník (hacker), škodlivý softvér, fyzický prístup, či prírodná katastrofa. Hrozby môžu byť interné (napr. nespokojný zamestnanec) alebo externé (napr. kyberkriminálnik). Ich poznanie je dôležité pri tvorbe bezpečnostnej analýzy a plánovaní opatrení.

Príklady hrozba

- Externý útočník skenuje verejné IP adresy, aby našiel otvorené služby.

- Zamestnanec nespokojný po výpovedi si stiahne firemné dokumenty na USB bez povolenia.

- Phishingová kampaň, ktorá cieli na zamestnancov HR oddelenia.

Riziko (Risk)

Riziko vzniká kombináciou pravdepodobnosti výskytu hrozby a jej dopadu na organizáciu. Napr. riziko straty dát v dôsledku ransomvérového útoku. Cieľom riadenia rizík je identifikovať, vyhodnotiť a minimalizovať tieto riziká pomocou technických, organizačných a personálnych opatrení. Každé riziko sa buď akceptuje, znižuje, presúva alebo eliminuje.

Príklady riziko

- Riziko zneužitia administrátorského účtu, ktorý nemá aktivovanú dvojfaktorovú autentifikáciu.

- Riziko výpadku ERP systému, ak sa zálohovanie vykonáva len manuálne a nepravidelne.

- Riziko úniku osobných údajov, ak zamestnanci ukladajú súbory mimo schváleného úložiska.

| Prehľad bezpečnostných rizík (Firemný register) | |||||

| 🆔 Riziko | 📄 Popis | 🎯 Ohrozené aktívum | 📊 Pravdepodobnosť / Dopad | 🔐 Odporúčané opatrenia | 🟢 Stav |

|---|---|---|---|---|---|

| R-001 | Únik osobných údajov cez nezabezpečený e-mail | CRM systém, e-mailová schránka | Vysoká / Vysoký | Šifrovanie e-mailov, školenie zamestnancov, DLP | Rieši sa |

| R-002 | Zneužitie hesla k VPN pripojeniu | Prístup do vnútornej siete | Stredná / Vysoký | Zavedenie 2FA, rotácia hesiel, monitoring prístupov | Znížené |

| R-003 | Výpadok servera spôsobený útokom DDoS | Firemná webstránka, objednávkový systém | Stredná / Kritický | Zmluva s CDN/DDoS ochranou, redundancia | Akceptované |

| R-004 | Prístup bývalého zamestnanca do účtu v cloude | Microsoft 365, Google Workspace | Nízka / Vysoký | Politika offboardingu, revízia účtov, MFA | Opravené |

| R-005 | Fyzická strata notebooku s citlivými dátami | Prenosný pracovný počítač | Stredná / Stredný | Šifrovanie disku, MDM, možnosť vzdialeného vymazania | Minimalizované |

Zručnosti odborného zamestnanca podľa NBÚ 🛡️

Odborný zamestnanec v oblasti informačnej a kybernetickej bezpečnosti má v organizácii dôležitú zodpovednosť. Musí nielen ovládať technické zručnosti, ale aj uplatňovať bezpečnostné zásady v každodennej praxi. Podľa požiadaviek Národného bezpečnostného úradu SR (NBÚ) sa dôraz kladie na 4 hlavné oblasti zručností, ktoré zaručujú, že zamestnanec bude schopný efektívne chrániť citlivé informácie a predchádzať kybernetickým incidentom.

Bezpečná manipulácia s prostriedkami IKT, osobnými údajmi a citlivými informačnými aktívami

V digitálnom pracovnom prostredí je bezpečné zaobchádzanie s informáciami jedným zo základných predpokladov zodpovedného výkonu práce. Mnohé incidenty vznikajú práve z nedbanlivosti alebo nevedomosti pri práci s údajmi, zariadeniami či prístupmi. Preto je nevyhnutné, aby každý odborný zamestnanec rozumel citlivosti informácií, ktoré používa, a vedel, ako s nimi zaobchádzať bezpečne a v súlade s internými pravidlami a legislatívou (napr. GDPR, NIS2). Manipulácia s údajmi a zariadeniami nesmie byť ponechaná na náhodu, každá aktivita musí byť vedomá, kontrolovaná a v prípade potreby aj spätne dohľadateľná. Zodpovedné správanie v tejto oblasti významne prispieva k ochrane reputácie, právnej istoty aj plynulej prevádzky organizácie.

Zamestnanec musí byť schopný rozpoznať hodnotu informačných aktív a zodpovedne s nimi zaobchádzať. Ide najmä o:

- Klasifikáciu údajov: vedieť, ktoré údaje patria do kategórií „verejné“, „interné“, „dôverné“ alebo „tajné“, a poznať spôsob ich uchovávania a prenosu.

- Bezpečnosť pracoviska: zamknúť obrazovku pri odchode od počítača, neponechávať nezabezpečené USB kľúče, správne likvidovať výtlačky s citlivými údajmi (napr. skartácia).

- Fyzická bezpečnosť zariadení: zabezpečiť prenosné zariadenia (notebooky, tablety, smartfóny) proti krádeži, strata kľúčových aktív (napr. prístupových kariet alebo USB diskov) sa musí hlásiť okamžite.

- Praktický príklad: Ak zamestnanec pracuje s dokumentom obsahujúcim osobné údaje zamestnancov, musí ho uložiť len na šifrované firemné úložisko, nie na súkromný USB disk či verejné cloudové úložisko typu Dropbox, Microsoft OneDrive či Google Disk.

Používanie stanovených bezpečnostných mechanizmov v pracovných procesoch

Odborný zamestnanec musí nielen poznať, ale aj dôsledne aplikovať technické bezpečnostné opatrenia, ktoré sú súčasťou každodenných pracovných činností. Tieto opatrenia chránia nielen samotného používateľa, ale aj celú infraštruktúru organizácie pred kybernetickými hrozbami. Znalosť a správne používanie bezpečnostných nástrojov, ako sú silné heslá, viacfaktorová autentifikácia či šifrovanie, by mali byť pre každého odborného zamestnanca samozrejmosťou. Ich nedodržiavanie často vedie k incidentom, ktoré by inak bolo možné jednoducho predísť. Navyše, používanie týchto opatrení výrazne prispieva k dodržiavaniu noriem ako ISO/IEC 27001, NIS2 alebo GDPR.

Zamestnanec má vedieť aktívne uplatňovať technické bezpečnostné opatrenia:

- Silné heslá: kombinácia veľkých a malých písmen, číslic a špeciálnych znakov; nevyužívať rovnaké heslo v rôznych systémoch.

- Dvojfaktorová autentifikácia (2FA): napr. heslo + mobilná aplikácia alebo biometria.

- Šifrovanie komunikácie: používať HTTPS, šifrovaný e-mail (napr. S/MIME), chránené zdieľanie dokumentov.

- Zálohovanie a aktualizácie: rešpektovanie pravidiel pre pravidelné zálohovanie, inštalovanie bezpečnostných záplat bez zbytočných odkladov.

- VPN pripojenie: využívať len oficiálne nástroje zabezpečeného vzdialeného prístupu.

- Praktický príklad: Pred odoslaním tabuľky s finančnými údajmi externému partnerovi zamestnanec zabezpečí súbor heslom a heslo odošle iným komunikačným kanálom.

| Prehľad bezpečnostných mechanizmov v pracovných procesoch | ||||

| 🔐 Mechanizmus | 📘 Popis | 🎯 Cieľ | 🏢 Uplatnenie | 🔎 Príklad |

|---|---|---|---|---|

| Viacfaktorová autentifikácia (2FA) | Overenie identity používateľa pomocou dvoch rôznych faktorov | Zvýšiť dôvernosť a zabrániť neoprávnenému prístupu | Pri prihlasovaní do e-mailu, VPN, CRM systémov | Kód zaslaný na mobil po zadaní hesla |

| Šifrovanie dát | Ochrana dát počas prenosu aj uloženia pred čítaním tretími stranami | Ochrana dôverných informácií | E-maily, cloudové úložiská, externé disky | Šifrovaný PDF dokument heslom |

| Firewall a antivírus | Monitorovanie a blokovanie neautorizovaných pokusov o prístup | Prevencia pred útokmi zvonku a škodlivým softvérom | Na všetkých pracovných staniciach a serveroch | Blokovanie prístupu na škodlivé weby |

| VPN pripojenie | Zabezpečený šifrovaný tunel pre pripojenie na firemné siete | Bezpečný vzdialený prístup | Práca z domu, externí konzultanti | Používateľ sa pripája na intranet cez firemnú VPN |

| Zálohovanie dát | Pravidelné ukladanie kópií dôležitých údajov | Obnova po incidente alebo strate dát | Servery, databázy, používateľské profily | Automatické nočné zálohovanie na off-site úložisko |

| Politika silných hesiel | Stanovenie pravidiel pre tvorbu a obmenu hesiel | Prevencia uhádnutia alebo prelomenia hesla | Všetky systémy s prihlasovaním | Minimálne 12 znakov, kombinácia písmen a znakov |

| Bezpečnostné aktualizácie | Inštalácia záplat operačných systémov a softvéru | Odstránenie známych zraniteľností | Počítače, servery, webové aplikácie | Automatická aktualizácia Windows Update |

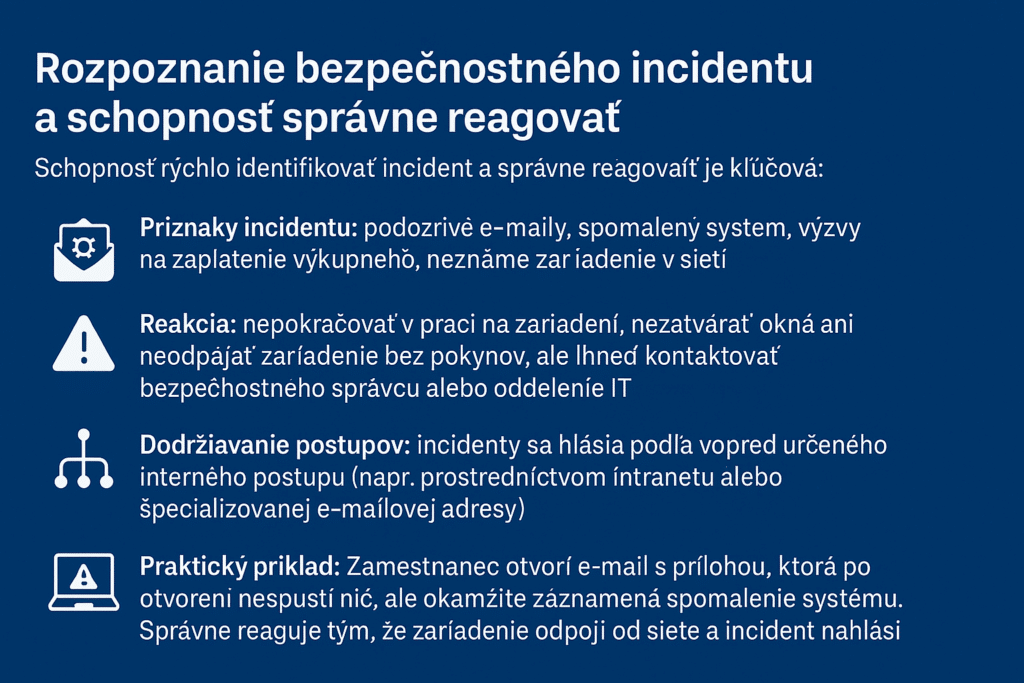

Rozpoznanie bezpečnostného incidentu a schopnosť správne reagovať

Kybernetické incidenty môžu vzniknúť kedykoľvek – často nečakane a bez varovania. Preto je nevyhnutné, aby každý odborný zamestnanec dokázal včas rozpoznať príznaky útoku alebo anomálie a vedel sa zachovať v súlade s vopred stanovenými bezpečnostnými postupmi. Rýchla reakcia môže výrazne znížiť rozsah škôd, zabrániť šíreniu malvéru alebo úniku citlivých údajov. V mnohých prípadoch rozhodujú minúty – oneskorené alebo nevhodné konanie môže spôsobiť eskaláciu problému. Každý zamestnanec je tak prvou líniou obrany a jeho pripravenosť má priamy vplyv na celkovú bezpečnosť organizácie.

Schopnosť rýchlo identifikovať incident a správne reagovať je kľúčová:

- Príznaky incidentu: podozrivé e-maily, spomalený systém, výzvy na zaplatenie výkupného, neznáme zariadenie v sieti.

- Reakcia: nepokračovať v práci na zariadení, nezatvárať okná ani neodpájať zariadenie bez pokynov, ale ihneď kontaktovať bezpečnostného správcu alebo oddelenie IT.

- Dodržiavanie postupov: incidenty sa hlásia podľa vopred určeného interného postupu (napr. prostredníctvom intranetu alebo špecializovanej e-mailovej adresy).

- Praktický príklad: Zamestnanec otvorí e-mail s prílohou, ktorá po otvorení nespustí nič, ale okamžite zaznamená spomalenie systému. Správne reaguje tým, že zariadenie odpojí od siete a incident nahlási.

rozpoznanie bezpečnostného incidentu

Dodržiavanie bezpečnostných zásad a platných politík

Bezpečnostné politiky nie sú formalitou, ale základným nástrojom na riadenie kybernetických rizík v organizácii. Každý zamestnanec musí rozumieť tomu, prečo tieto pravidlá existujú, a preukázať ochotu ich dodržiavať pri každodennej práci. Politiky definujú hranice správania, určujú, ako bezpečne pracovať s technológiami, a pomáhajú vytvárať kultúru zodpovednosti voči dátam a informačným systémom. Ich nedodržiavanie môže viesť k vážnym incidentom – od úniku údajov až po právne postihy. Preto je dôležité, aby boli zásady nielen známe, ale aj priebežne pripomínané, vysvetľované a testované. Zamestnanec je povinný pravidelne sa oboznamovať a riadiť sa internými bezpečnostnými politikami:

- Interné smernice: správanie sa na internete, ukladanie a manipulácia s údajmi, používanie externých médií.

- Školenia a testovanie povedomia: účasť na školeniach o phishingu, simuláciách útokov, vyplnenie vedomostných testov.

- Sledovanie bezpečnostných odporúčaní: oboznamovanie sa s výstrahami od NBÚ, CSIRT.SK alebo vlastného bezpečnostného tímu.

- Praktický príklad: Počas kampane zameranej na falošné e-maily zamestnanec rozpozná simulovaný phishingový pokus a nahlási ho ako súčasť testu povedomia – čím získa pozitívne hodnotenie bezpečnostného správania.

interná bezpečnostná smernica

Záver a odporúčania kybernetickej bezpečnosti: základné pojmy security

Kybernetická bezpečnosť nie je len doménou IT špecialistov – je súčasťou každodennej práce každého odborného zamestnanca, ktorý narába s informačnými a komunikačnými technológiami, osobnými údajmi či citlivými firemnými aktívami. Ako ukazuje prehľad základných pojmov a zručností, každý jednotlivec v organizácii zohráva kľúčovú úlohu pri ochrane dát a systémov. Či už ide o správne uloženie dokumentu, rozpoznanie phishingového e-mailu alebo dodržiavanie bezpečnostných pravidiel, ide o konkrétne správanie, ktoré môže rozhodnúť o úspechu alebo zlyhaní celej bezpečnostnej politiky.

Znalosť pojmov ako dôvernosť, integrita, dostupnosť či bezpečnostný incident je základom pre správne chápanie rizík. Ešte dôležitejšia je však schopnosť tieto poznatky uplatniť v praxi – zabezpečiť svoje pracovisko, využívať bezpečnostné mechanizmy, správne reagovať na incidenty a rešpektovať platné interné politiky. Len vďaka takémuto proaktívnemu prístupu možno dosiahnuť vyššiu odolnosť organizácie voči kybernetickým hrozbám.

Na záver možno odporučiť nasledovné kroky pre odborných zamestnancov aj ich zamestnávateľov:

- Posilniť vzdelávanie v oblasti informačnej bezpečnosti formou pravidelných školení a testov povedomia.

- Zaviesť jasné politiky pre manipuláciu s údajmi a zabezpečiť ich prístupnosť a zrozumiteľnosť.

- Podporovať kultúru bezpečnosti, kde každý zamestnanec cíti zodpovednosť a vie, ako reagovať pri ohrození.

- Simulovať incidenty, napríklad formou falošných phishingových kampaní, a poučiť sa z reálnych reakcií.

- Zabezpečiť nástroje, ktoré zamestnancovi uľahčia dodržiavanie bezpečnostných pravidiel – od VPN až po nástroje na šifrovanie a bezpečné zdieľanie.

Zodpovedný odborný zamestnanec je jedným z najlepších „firemných firewallov“. Kybernetická bezpečnosť sa totiž začína pri jednotlivcoch a práve oni sú najdôležitejšou líniou obrany. V ďalších častiach série sa zameriame na technické nástroje, špecifické incidenty a bezpečnostné opatrenia, ktoré odborný zamestnanec musí poznať a ovládať.

Objavte naše online kurzy Kybernetickej bezpečnosti

Použité zdroje a literatúra Kybernetická bezpečnosť

Online zdroje:

- https://www.enisa.europa.eu/topics/csirt-cert-services/computer-security-incident-handling

- https://www.nbu.gov.sk/sk/kyberneticka-bezpecnost/standardy-bezpecnosti-a-nariadenia/

- https://www.nist.gov/cyberframework

- https://www.iso.org/isoiec-27001-information-security.html

- https://www.csoonline.com/article/2120383/what-is-confidentiality-integrity-availability-cia.html

- https://www.techtarget.com/searchsecurity/definition/security-incident

- https://www.kaspersky.com/resource-center/definitions/information-integrity

- https://www.verizon.com/business/resources/reports/dbir/

- https://cybersecurityventures.com/cybersecurity-glossary-of-terms/

- https://www.cisecurity.org/insights/white-papers/organizational-duties-for-security-awareness

Odborné články a knihy:

- Andress, J. (2021). Cybersecurity Essentials. 2nd ed. Sybex.

- Bayuk, J. (2012). Cybersecurity Policy Guidebook. Wiley.

- Gordon, L. A., Loeb, M. P., & Zhou, L. (2021). The Impact of Information Security Breaches: Has There Been a Downward Shift in Costs? Journal of Computer Security, 29(3), 289–308. https://doi.org/10.3233/JCS-200055

- Kissel, R. (Ed.). (2020). NIST Special Publication 800-12 Rev.1: An Introduction to Information Security. National Institute of Standards and Technology.

- Kumar, P., & Mallick, P. K. (2018). Blockchain Technology for Security and Privacy: A Review. IEEE Access, 6, 67980–68006. https://doi.org/10.1109/ACCESS.2018.2873784

- Mitnick, K. D., & Simon, W. L. (2011). The Art of Deception: Controlling the Human Element of Security. Wiley.

- Peltier, T. R. (2016). Information Security Policies, Procedures, and Standards: guidelines for effective information security management. CRC Press.

- Rouse, M. (2023). What is IAM (Identity and Access Management)? TechTarget. https://www.techtarget.com/searchsecurity/definition/identity-management-ID-management

- Stallings, W. (2022). Network Security Essentials: Applications and Standards. 6th ed. Pearson.

- Von Solms, R., & Van Niekerk, J. (2013). From information security to cyber security Computers & Security, 38, 97–102. https://doi.org/10.1016/j.cose.2013.04.004

- Whitman, M. E., & Mattord, H. J. (2021). Principles of Information Security. 7th ed. Cengage Learning.