Kybernetická bezpečnosť je v digitálnom veku kľúčovou disciplínou, ktorá zabezpečuje nielen technickú ochranu infraštruktúry IT systémov, ale aj dôveru zákazníkov, dôvernosť a integritu dát, dostupnosť služieb a kontinuitu podnikania. V čase, keď sa čoraz viac organizácií spolieha na digitálne platformy, cloudové služby a vzdialený prístup, sa stáva bezpečnosť nevyhnutným predpokladom každej stratégie. Kybernetické útoky sú čoraz sofistikovanejšie, a preto sa vyžaduje systematický prístup k ochrane systémov, údajov a procesov.

Úlohou špecialistu kybernetickej bezpečnosti nie je len reagovať na incidenty, ale aj aktívne navrhovať politiky, pravidlá a bezpečnostné opatrenia, ktoré znižujú riziko útoku ešte predtým, než nastane. Zároveň je dôležité, aby bezpečnostné opatrenia nebránili bežnej prevádzke organizácie, ale ju dopĺňali a zvyšovali jej odolnosť.

V tejto prvej časti série sa preto zameriame na základné kamene práce bezpečnostného špecialistu – od procesov a systémov až po riadiace zásady, ktoré tvoria kostru každého efektívneho bezpečnostného rámca. Ide o oblasť, ktorá kombinuje technológie, ľudský faktor a strategické rozhodovanie. Ak má byť kybernetická bezpečnosť úspešná, musí byť integrovaná naprieč celou organizáciou, nielen v IT oddelení.

Procesy informačnej kybernetickej bezpečnosti 📋

Procesy v kybernetickej bezpečnosti predstavujú systematické a opakovateľné aktivity, ktorých cieľom je zabezpečiť ochranu dát, systémov a infraštruktúry pred hrozbami, zraniteľnosťami a incidentmi. Nejde len o technické nastavenia, ale najmä o organizované postupy, ktoré podporujú bezpečnostnú stratégiu organizácie a umožňujú reagovať na neustále sa meniace riziká.

Dobre nastavené procesy zabezpečujú konzistentnosť v rozhodovaní a znižujú závislosť od individuálnych reakcií zamestnancov. Umožňujú predchádzať chybám, zefektívňujú správu bezpečnostných opatrení a umožňujú lepšie vyhodnocovanie účinnosti implementovaných kontrol. Vďaka nim môže organizácia zaviesť štandardizované reakcie na incidenty, zabezpečiť auditovateľnosť krokov a zachovať súlad s legislatívnymi požiadavkami, ako je NIS2 alebo GDPR.

Procesy zároveň tvoria most medzi technickou realizáciou a manažérskou zodpovednosťou – ich cieľom je nielen ochrana IT prostredia, ale aj minimalizácia dopadov na chod organizácie, reputáciu a právnu zodpovednosť. V prostredí, kde je každá minúta výpadku kritická, sú dobre navrhnuté procesy rozdielom medzi zvládnutým incidentom a krízou. Ich neustále zlepšovanie (napr. pomocou metódy PDCA) je preto neoddeliteľnou súčasťou práce bezpečnostného špecialistu.

Analýza rizík a hodnotenie zraniteľností

Každá organizácia je vystavená rôznym rizikám – od neúmyselnej chyby používateľa až po sofistikované hackerské útoky. Tieto riziká môžu mať rôzny pôvod – technický (napr. zraniteľnosť v softvéri), ľudský (napr. phishingový e-mail, nesprávne nastavené práva), alebo fyzický (napr. krádež zariadenia, požiar v dátovom centre). S rastúcou mierou digitalizácie sa zároveň rozširuje aj potenciálna plocha útoku, ktorú môžu zneužiť interní aj externí aktéri. Riziká sa navyše neustále menia, vyvíjajú a kombinujú, čo kladie vysoké nároky na monitoring, detekciu aj reakčné časy.

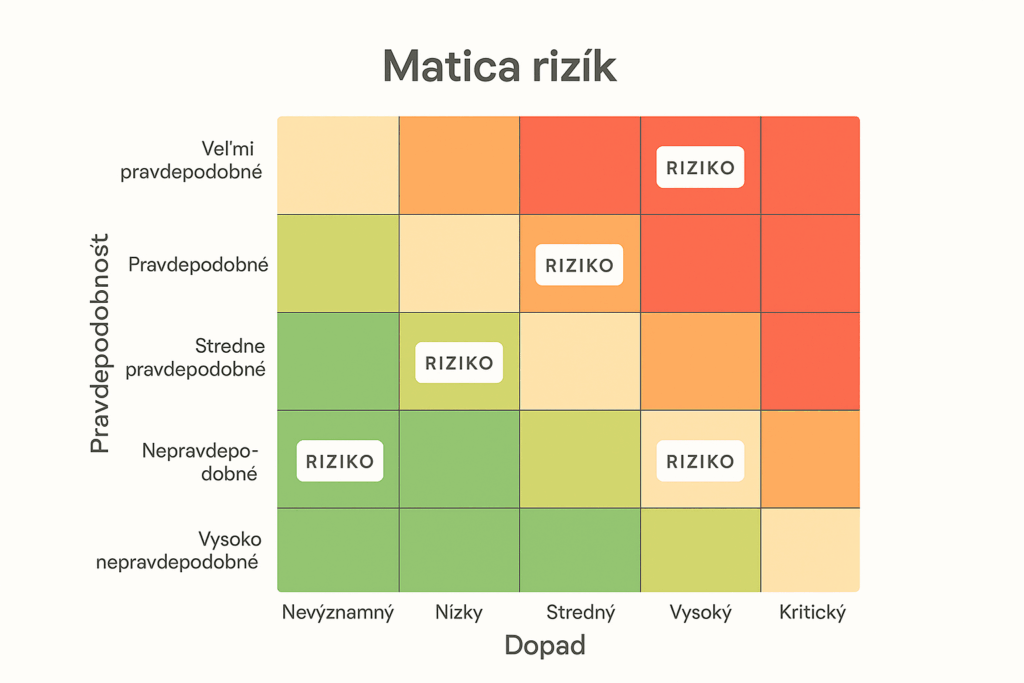

analýza rizík matica rizík pravdepodobnosť a dopad

Bez primeranej identifikácie a klasifikácie rizík môže dôjsť k finančným stratám, narušeniu prevádzky, strate dôvery klientov alebo porušeniu zákonných požiadaviek. Preto je dôležité, aby si každá organizácia pravidelne prehodnocovala svoje rizikové profily a zraniteľnosti, a to nielen z technického, ale aj z organizačného a legislatívneho hľadiska. Súčasťou tohto prístupu je aj zavedenie systematického rámca analýzy rizík, ktorý umožňuje priorizovať opatrenia a efektívne alokovať bezpečnostné zdroje. Aktívne riadenie rizík tak tvorí jeden z hlavných pilierov modernej kybernetickej bezpečnosti. Prvým krokom k efektívnej ochrane je:

- Identifikácia aktív (dáta, systémy, siete) – určenie všetkých cenných a kritických komponentov v organizácii, ktoré je potrebné chrániť. Môže ísť o databázy s osobnými údajmi, podnikové systémy, sieťové zariadenia alebo interné aplikácie.

- Určenie hrozieb a zraniteľností (napr. nezaplátovaný/nektualizovaný server) – analýza potenciálnych nebezpečenstiev, ktoré môžu poškodiť aktíva, a zistenie slabých miest v zabezpečení. Môžu to byť technické nedostatky, ako chýbajúce aktualizácie, alebo ľudské chyby či nesprávne nastavené procesy.

- Vyhodnotenie dopadu a pravdepodobnosti ich zneužitia – odhadnutie, ako závažné by boli následky daného rizika, a aká je pravdepodobnosť, že sa daný incident skutočne stane. Výsledkom je klasifikácia rizík podľa ich závažnosti (napr. nízke, stredné, vysoké).

- Návrh opatrení na minimalizáciu rizika (technických aj organizačných) – odporúčanie konkrétnych riešení, ako znížiť pravdepodobnosť alebo dopad rizika. Môže ísť o inštaláciu bezpečnostných záplat, zmenu politiky prístupových práv, školenia zamestnancov alebo zavedenie monitorovacieho systému.

✅ Výstupom je matica rizík a plán na ich zmiernenie, ktorý sa pravidelne aktualizuje. Takáto matica typicky zobrazuje pravdepodobnosť výskytu rizika oproti jeho dopadu, čo umožňuje jednoduché vizuálne rozlíšenie medzi nízko a vysoko prioritnými hrozbami. Na základe tejto analýzy sa zostavuje plán nápravných a preventívnych opatrení, ktoré môžu zahŕňať technické zmeny, zmenu procesov, školenia zamestnancov či implementáciu nových bezpečnostných nástrojov. Dôležité je, že ide o živý dokument – nestačí riziká vyhodnotiť raz za rok.

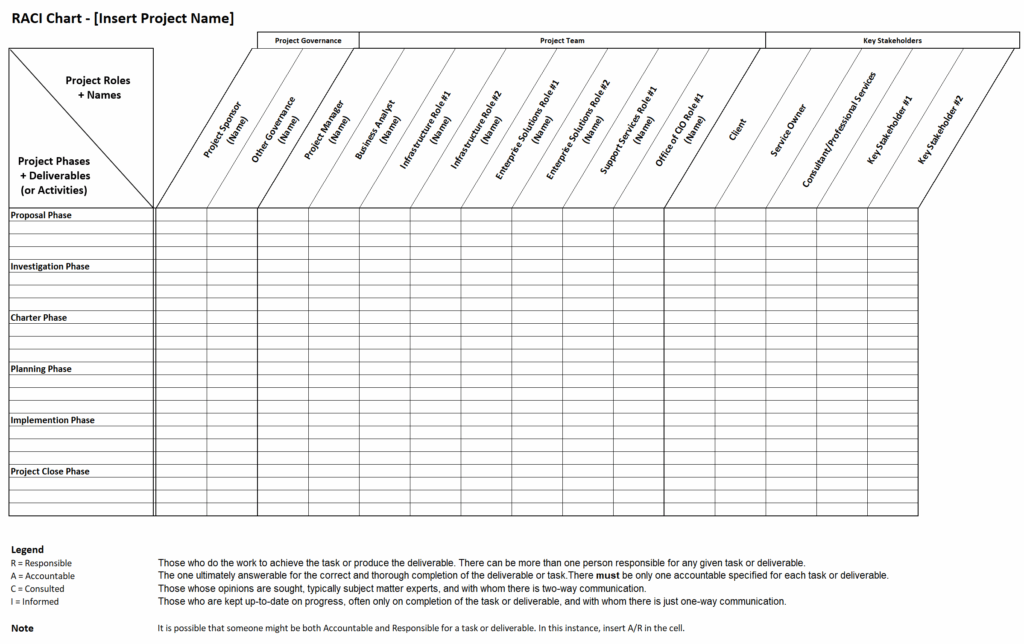

raci matrix vzor matica zodpovednosti

Zmeny v infraštruktúre, nové technológie, vývoj hrozieb či personálne obmeny v tíme môžu zásadne ovplyvniť aktuálnosť analýzy. Preto by mala byť matica rizík pravidelne prehodnocovaná v rámci cyklu riadenia bezpečnosti – napríklad pri každej väčšej zmene v systéme alebo po incidente. Okrem toho má slúžiť ako komunikačný nástroj pre manažment a bezpečnostných expertov, ktorí podľa nej vedia určiť, kde smerovať zdroje a čo treba riešiť ako prvé. Priebežná aktualizácia zabezpečuje, že organizácia zostáva pripravená na nové výzvy a zároveň minimalizuje pravdepodobnosť nepríjemných prekvapení.

Incident handling, management (reakcia na incidenty, manažment incidentov)

Nie je otázkou, či incident nastane, ale kedy. Moderné organizácie musia byť pripravené nielen detegovať incidenty včas, ale aj efektívne reagovať na ich výskyt, minimalizovať škody a zabezpečiť rýchlu obnovu prevádzky. Incident môže mať rôznu podobu – od phishingového útoku, cez ransomvér až po interné zlyhanie alebo neúmyselné zverejnenie citlivých dát. Kľúčové je mať vopred definovaný a nacvičený plán reakcie, ktorý zahŕňa technické kroky (napr. izolácia zariadenia, zber logov), ako aj komunikačné aspekty (notifikácia vedenia, používateľov, prípadne úradu na ochranu osobných údajov).

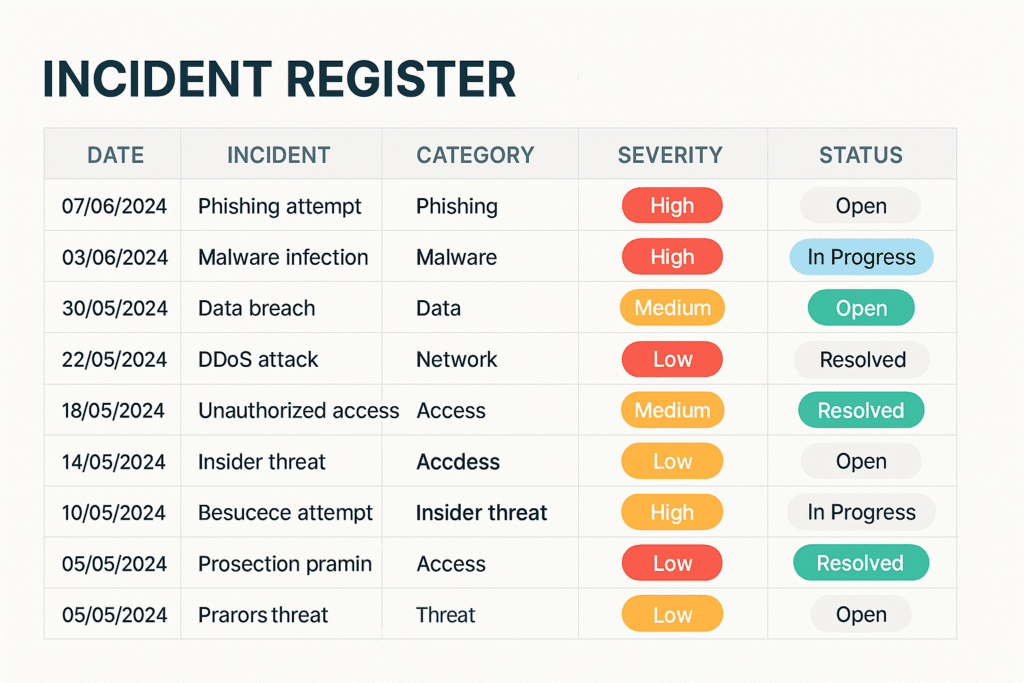

incident handling management register incidentov

Proces manažmentu incidentov typicky zahŕňa fázy: detekcia, analýza, reakcia, eliminácia následkov a post-incident review (zhodnotenie a zlepšenie). Dôležité je aj dokumentovanie každého incidentu a vytváranie znalostnej bázy pre budúce prípady. Organizácie by mali taktiež pravidelne testovať svoje plány reakcie, napríklad formou simulovaných útokov alebo tzv. tabletop exercises. Dobre zvládnutý incident handling prispieva k dôveryhodnosti organizácie a dokáže zabrániť eskalácii problémov do vážnych kríz. Preto musí mať každá organizácia plán:

- Detekcie/detegovanie – ako spoznáme, že sa niečo deje? Medzi základné mechanizmy patrí monitorovanie logov, generovanie alertov, behaviorálna analýza alebo systémy SIEM, ktoré zhromažďujú a korelujú bezpečnostné údaje. Cieľom je čo najrýchlejšie identifikovať podozrivú aktivitu a získať detailný prehľad o incidente.

- Reakcie – kto, čo a kedy má urobiť. Tieto úlohy plní špecializovaný Incident Response Team (IRT), ktorý má vopred pripravený plán reakcie. Definuje sa zodpovedná osoba, prioritizácia úloh a presný postup izolácie, analýzy a komunikácie počas incidentu.

- Obnovy – ako rýchlo sa vieme vrátiť do prevádzky. Obnova po incidente zahŕňa spustenie záložných systémov, kontrolu integrity dát, prípadne návrat do bezpečného stavu prostredníctvom disaster recovery plánov. Rýchlosť obnovy výrazne ovplyvňuje straty na produktivite aj povesť firmy.

- Zaznamenania – vytvorenie záznamu o incidente vo forme incident reportu je kľúčové. Tento dokument obsahuje všetky známe fakty o incidente, kroky riešenia a výsledky forenznej analýzy. Slúži ako podklad pre zlepšenie bezpečnostných opatrení, ale aj pre účely auditu či komunikácie s úradmi.

✅ Dobrá reakcia na incident minimalizuje škody, prestoje aj reputačné riziká. Správne a rýchlo koordinovaný postup môže znamenať rozdiel medzi menším technickým problémom a rozsiahlym bezpečnostným fiaskom s právnymi a ekonomickými dôsledkami. Ak organizácia reaguje promptne, dokáže ochrániť svoje dáta, obnoviť prevádzku v krátkom čase a zároveň preukázať zodpovedný prístup voči klientom a partnerom. Takýto postup znižuje riziko pokút zo strany regulačných úradov a pomáha udržať dôveru verejnosti.

Kvalitný incident response navyše poskytuje aj cenné poznatky pre zlepšenie bezpečnostných opatrení a odhalenie systémových slabín, ktoré by inak zostali nepovšimnuté. Vďaka tomu sa organizácia stáva odolnejšou voči budúcim hrozbám. Nezriedka sa práve po incidente implementujú nové procesy, automatizácie a politiky, ktoré posilňujú celkovú bezpečnostnú architektúru. Profesionálna reakcia na incident je preto nielen obranou, ale aj príležitosťou na rast a zrelosť bezpečnostného prostredia.

Bezpečnostné audity a testovanie

Bezpečnostné audity a testovanie predstavujú nevyhnutnú súčasť udržiavania vysokej úrovne kybernetickej bezpečnosti v organizácii. Aj dobre navrhnuté a implementované opatrenia môžu byť časom oslabené – či už kvôli technologickému pokroku, novým zraniteľnostiam alebo zmene v organizačných procesoch. Pravidelné interné a externé audity pomáhajú overiť, či sú bezpečnostné politiky, prístupové práva a konfigurácie systémov stále v súlade s legislatívou, štandardmi a očakávaniami.

exploit database

Testovanie, ako sú penetračné testy alebo bezpečnostné skeny, slúži na simuláciu reálnych útokov s cieľom odhaliť slabé miesta ešte predtým, než ich využije skutočný útočník. Takéto testy musia byť systematické, opakovateľné a správne vyhodnotené. Ich výsledky poskytujú vedenie organizácie dôležité informácie o stave bezpečnosti a umožňujú prijatie korekčných opatrení. Dobre zdokumentovaný audit alebo testovanie navyše zvyšuje dôveryhodnosť spoločnosti u partnerov, klientov aj regulátorov. Preto sú dôležité:

- Pravidelné bezpečnostné audity – ide o systematické hodnotenie bezpečnostného stavu organizácie s cieľom overiť, či sú procesy, politiky a opatrenia v súlade s medzinárodnými štandardmi (napr. ISO 27001, NIST, CIS Controls). Audity poskytujú manažmentu jasný prehľad o miere dodržiavania bezpečnostných pravidiel a odporúčajú nápravné kroky.

- Penetračné testy – odborníci (etickí hackeri) vykonávajú simulované útoky na systém, aplikáciu alebo sieť s cieľom zistiť, kde by mohol útočník preniknúť. Ide o praktické overenie odolnosti voči reálnym hrozbám. Tieto testy sa zameriavajú najmä na zneužiteľné zraniteľnosti, nesprávne konfigurácie a slabé autentizačné mechanizmy.

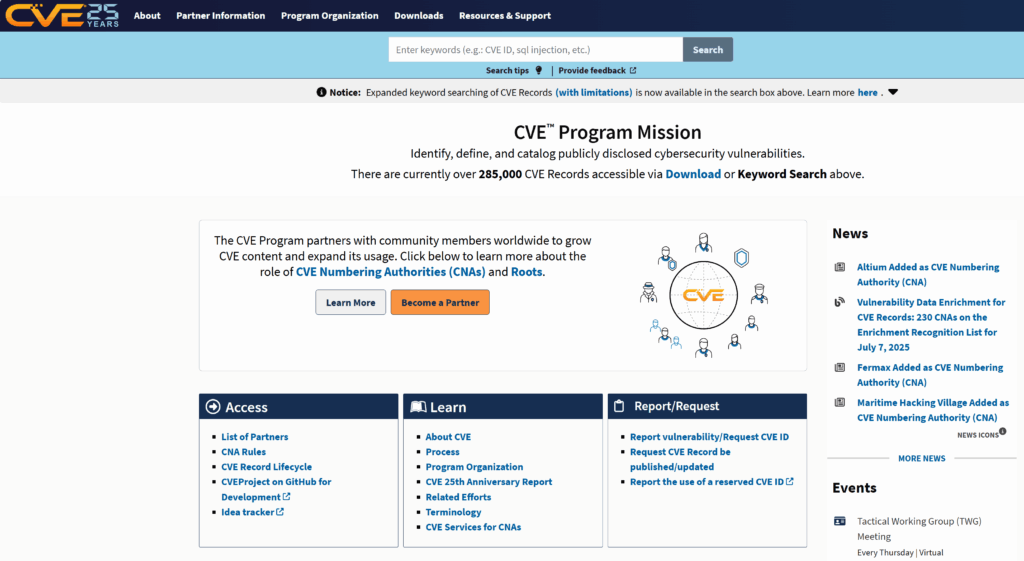

- Zraniteľnostné skenovanie – pomocou špecializovaných nástrojov sa automaticky identifikujú známe slabiny v operačných systémoch, aplikáciách, sieťových prvkoch či databázach. Tento proces je často súčasťou pravidelnej údržby a umožňuje včas reagovať na nové hrozby vydané výrobcami softvéru (napr. CVE databáza). Skenovanie býva rýchle, opakovateľné a veľmi efektívne pri identifikácii technických rizík.

portál cve Common Vulnerabilities and Exposures

✅ Testovanie v oblasti kybernetickej bezpečnosti nie je o hľadaní vinníkov, ale o identifikovaní slabých miest v systéme, ktoré by mohli byť zneužité útočníkmi. Cieľom je poskytnúť objektívny obraz o aktuálnom stave zabezpečenia a navrhnúť opatrenia na jeho posilnenie. Ide o proaktívny prístup, ktorý organizáciám umožňuje predchádzať incidentom skôr, než sa vôbec stanú.

Testovanie – najmä penetračné testy a bezpečnostné analýzy – sú vedené odborníkmi, ktorí sa na systémy pozerajú očami potenciálnych útočníkov, no s cieľom pomôcť, nie uškodiť. Ich zistenia majú slúžiť ako podklad pre zlepšenie procesov, konfigurácií a povedomia zamestnancov. Správne odkomunikované výsledky testov podporujú kultúru otvorenosti a zodpovednosti, nie strachu. Práve vďaka takémuto prístupu sa z testovania stáva nástroj neustáleho zlepšovania, nie nástroj kontroly či sankcií.

Zálohovanie a obnova dát

Zálohovanie a obnova dát predstavujú jeden z najkritickejších pilierov kybernetickej bezpečnosti každej organizácie. Údaje sú totiž často to najcennejšie, čo firma vlastní – od obchodných zmlúv, zákazníckych databáz až po účtovné alebo výrobné systémy. Strata alebo poškodenie dát môže viesť nielen k finančným stratám, ale aj k narušeniu dôvery zákazníkov a regulačným sankciám. Dôležité preto nie je len to, že zálohovanie existuje, ale ako často, kam a v akej forme sa vykonáva.

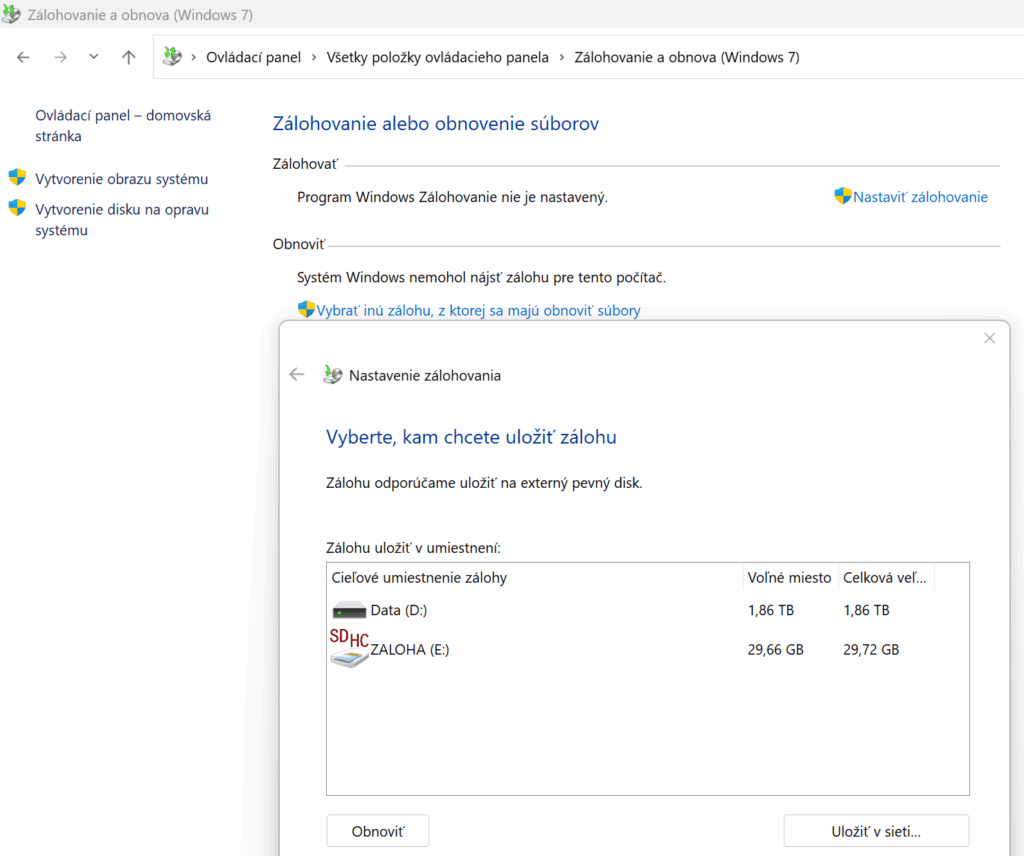

microsoft windows zálohovanie a obnova (backup and recovery)

Rovnako dôležité je pravidelne testovať obnoviteľnosť záloh – nestačí vedieť, že máme kópie, musíme vedieť, že ich vieme efektívne a rýchlo obnoviť. Medzi osvedčené postupy patrí napríklad pravidlo 3-2-1 (tri kópie dát, na dvoch rôznych médiách, jedna mimo pracoviska off-site). Moderné riešenia zahŕňajú aj off-site zálohovanie, snapshoty, cloud backup a automatizovanú obnovu, čo zvyšuje odolnosť organizácie voči ransomvéru alebo haváriám. Bez dôkladne nastaveného zálohovania a plánov obnovy nie je žiadna bezpečnostná stratégia kompletná. Preto musia byť pravidelne:

- Zálohované – dáta musia byť pravidelne a automatizovane zálohované na samostatné úložisko (napr. NAS, dedikovaný server alebo cloudové úložisko), ktoré je chránené pred bežným prístupom a potenciálnymi útokmi, ako je ransomware.

- Testované – zálohovanie bez pravidelného testovania obnoviteľnosti je len ilúziou bezpečnosti. Overenie, že sa dá z konkrétnej zálohy naozaj obnoviť systém do funkčného stavu, je kľúčové. Test obnovy by mal byť súčasťou štvrťročných DR testov.

- Oddelené – kvalitná stratégia zálohovania počíta s fyzickým alebo logickým oddelením záloh od hlavného systému. Môže ísť o zálohy uložené off-site (v inej budove, dátovom centre), v cloude alebo pomocou WORM technológie, ktorá zaručuje nemennosť dát.

✅ Odporúča sa vykonávať test obnovy aspoň raz za štvrťrok, čo sa v praxi nazýva Disaster Recovery Test (DRT). Cieľom týchto testov nie je len preveriť technickú funkčnosť zálohovania, ale aj overiť pripravenosť tímov, čas obnovy a kvalitu dokumentácie. V ideálnom prípade by sa mala simulovať reálna situácia – napríklad výpadok servera alebo poškodenie databázy – a následne krok po kroku realizovať obnovenie do pôvodného stavu. Tieto testy zároveň odhaľujú slabé miesta v infraštruktúre, v procesoch alebo v ľudskom faktore. Okrem toho majú školiteľný charakter, pretože zapojený tím si osvojí presné úlohy a vie, ako reagovať v prípade reálnej havárie. Niektoré organizácie robia rozdiel medzi plánovanými a neohlásenými testami, čím zvyšujú pripravenosť na neočakávané udalosti. Výsledky by mali byť dokumentované, vyhodnotené a následne zakomponované do zlepšovacích opatrení. Pravidelné DRT testy sú znakom vyzretej bezpečnostnej kultúry.

Patch management (správa opráv a aktualizácií)

Je jedným z najkritickejších, no často podceňovaných aspektov kybernetickej bezpečnosti. Väčšina kybernetických útokov nevzniká využitím neznámych tzv. zero-day zraniteľností, ale zneužitím známych slabín, na ktoré existujú záplaty – len neboli implementované. Pravidelná a systematická aktualizácia softvérov, operačných systémov, knižníc či firmware je preto nevyhnutná. Každý deň sú publikované nové zraniteľnosti v rámci databáz ako CVE (Common Vulnerabilities and Exposures), ktoré útočníci cielene vyhľadávajú.

Efektívny patch management zahŕňa nielen nasadenie opráv, ale aj testovanie ich kompatibility, plánovanie výpadkov, správu záloh a sledovanie ich aplikácie. Organizácie by mali mať vytvorený plán, ako často a v akých cykloch budú aktualizácie nasadzovať – či už ide o mesačné cykly alebo urgentné ad-hoc opravy. Dôležité je aj sledovanie softvéru tretích strán, ktoré bývajú často zabudnuté, no môžu predstavovať vážnu hrozbu. Moderné nástroje na patch management umožňujú automatizáciu, reporting aj centralizovanú kontrolu nad aktualizačným procesom, čo výrazne znižuje riziko kompromitácie systému. Preto je kľúčové:

- Monitorovať nové záplaty (patches) od dodávateľov softvéru – priebežne sledovať oznámenia, bezpečnostné bulletiny a databázy známych zraniteľností (napr. CVE), aby bolo možné reagovať na nové hrozby včas a informovane.

- Testovať ich nasadenie v kontrolovanom prostredí – pred nasadením do produkcie je vhodné aplikovať aktualizácie v testovacom prostredí, kde sa overí, či nespôsobujú konflikty, výpadky alebo poruchy kompatibility.

- Pravidelne aktualizovať všetky zariadenia, servery a aplikácie – zabezpečiť, aby všetky systémy v infraštruktúre (vrátane menej exponovaných alebo starších) boli v súlade s najnovšími opravami, a tým minimalizovať riziko napadnutia cez známe chyby.

✅ Kritické aktualizácie by mali byť nasadené do 24 až 72 hodín od ich oficiálneho vydania, pretože predstavujú priame riziko zneužitia zraniteľností útočníkmi. Tento časový rámec je v bezpečnostnej praxi považovaný za štandard, keďže pri kritických chybách je často dostupný aj verejný exploit, ktorý môžu útočníci okamžite začať využívať. Čím dlhšie organizácia otáľa s nasadením, tým vyššiemu riziku sa vystavuje – niekedy stačí pár hodín na úspešný útok cez nezaplátanú zraniteľnosť.

V rámci procesu patch managementu by mala byť vopred stanovená kategorizácia aktualizácií podľa kritickosti, aby boli práve tie najvážnejšie automaticky presunuté do prioritnej fázy nasadenia. Vhodné je mať aj zavedený systém notifikácií, ktorý zodpovedných pracovníkov upozorní na nové opravy a zároveň eviduje, kedy a kde boli aplikované. Okrem samotného nasadenia by sa mala vykonať aj kontrola úspešnosti – napríklad prostredníctvom systémových logov alebo verifikačných nástrojov. Organizácie, ktoré nedodržiavajú tieto lehoty, často narážajú na problémy pri bezpečnostných auditoch a vystavujú sa riziku zodpovednosti za zanedbanie bezpečnostných povinností.

Súhrn procesy informačnej kybernetickej bezpečnosti 💡

Všetky uvedené procesy musia byť:

- Zaznamenané v dokumentácii ISMS (Information Security Management System)

- Pridelené konkrétnym zodpovedným osobám

- Pravidelne vyhodnocované a revidované

Kybernetická bezpečnosť je neustály proces, nie jednorazový projekt.

Systémy informačnej kybernetickej bezpečnosti 🖥️

Bezpečnostné systémy sú technologickým základom každej stratégie kybernetickej bezpečnosti, pretože umožňujú praktickú implementáciu bezpečnostných politík a pravidiel. Kým procesy definujú čo robiť a kedy konať, práve systémy určujú ako to technicky zabezpečiť – od monitorovania siete až po správu identít. Ich hlavnou úlohou je zabrániť útokom, odhaliť podozrivú aktivitu, analyzovať správanie systémov a reagovať na incidenty, ktoré môžu ohroziť dôvernosť, integritu alebo dostupnosť údajov. Tieto systémy zahŕňajú široké spektrum technológií – od firewallov a antivírusov, cez systémy na správu incidentov až po pokročilé riešenia ako SIEM či DLP.

V súčasnom prostredí rýchlo sa vyvíjajúcich hrozieb a čoraz sofistikovanejších útokov nestačí, aby boli bezpečnostné riešenia len pasívne nasadené. Musia byť správne nakonfigurované, priebežne monitorované, automaticky reagujúce na incidenty a pravidelne aktualizované tak, aby držali krok s aktuálnymi zraniteľnosťami. Okrem toho je dôležité, aby medzi jednotlivými systémami existovala korelácia a integrácia, čím sa zvyšuje schopnosť organizácie efektívne reagovať na kybernetické riziká. Práve preto patrí správa bezpečnostných systémov medzi kľúčové zručnosti každého špecialistu na informačnú bezpečnosť. Nasledujú najdôležitejšie kategórie systémov používané v praxi bezpečnostného špecialistu:

Firewall a IDS/IPS systémy

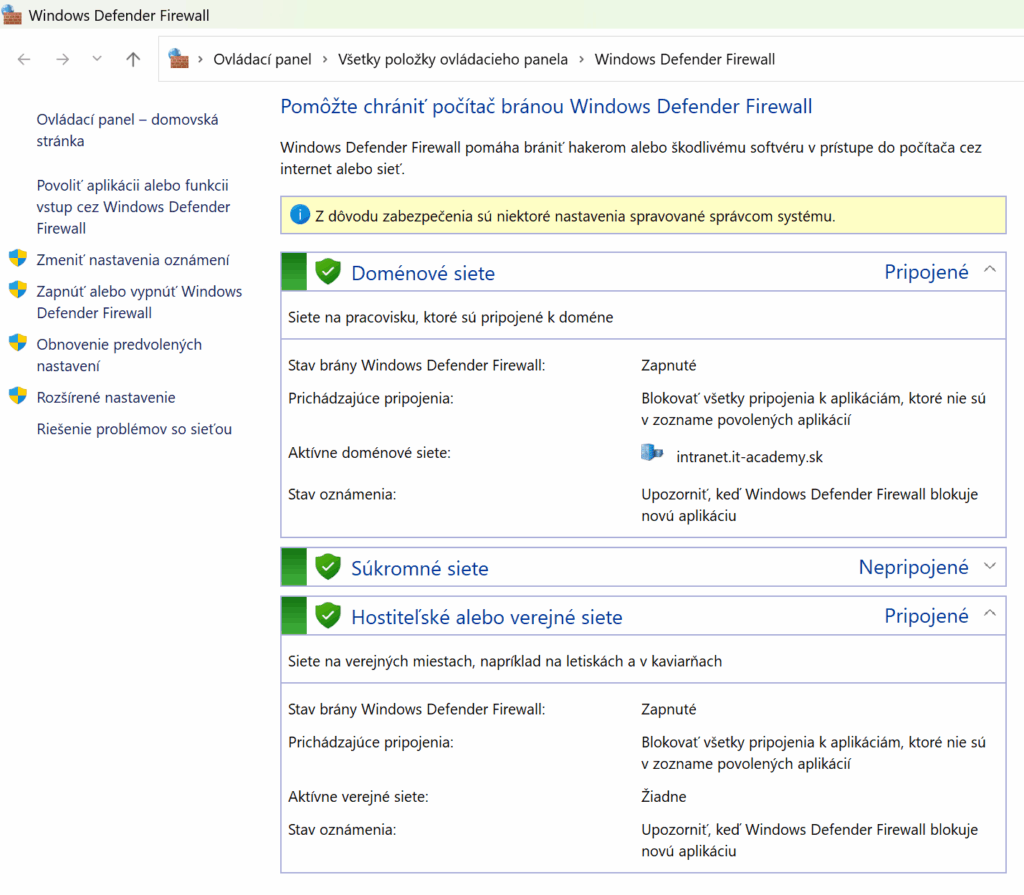

Firewall a IDS/IPS systémy predstavujú základnú obrannú líniu každej modernej IT infraštruktúry. Firewall funguje ako brána medzi dôveryhodnou vnútornou sieťou a menej dôveryhodným externým prostredím (napr. internetom), kde na základe pravidiel filtruje prichádzajúce aj odchádzajúce spojenia. Jeho úlohou je zabrániť neoprávnenému prístupu, obmedziť nežiaduce aplikácie či protokoly a tým minimalizovať vektor útokov. IDS (Intrusion Detection System) dokáže detegovať neobvyklé alebo podozrivé správanie v sieťovej prevádzke – napríklad pokusy o skenovanie portov, anomálie v prevádzke alebo narušenia politiky.

microsoft windows defender firewall

Pokročilejšie systémy IPS (Intrusion Prevention System) nielen detegujú, ale v reálnom čase aktívne zasahujú – napríklad prerušia spojenie, zablokujú IP adresu alebo upozornia správcu. IDS a IPS môžu byť súčasťou samostatných hardvérových zariadení alebo integrované do sieťových prvkov či firewallov novej generácie (Next Generation Firewall – NGFW). Tieto technológie fungujú najefektívnejšie, keď sú naviazané na dobre definované politiky bezpečnosti, korelujú s logmi a sú nastavené tak, aby poskytovali dostatočnú ochranu bez narušenia legitímnej prevádzky. Spolu s firewallom tak vytvárajú perimetrálnu ochranu, ktorá je nevyhnutná v každej organizácii s prístupom na internet alebo rozdelenou sieťovou architektúrou.

Tieto systémy tvoria prvú obrannú líniu – perimetrálnu ochranu – a často fungujú v reálnom čase.

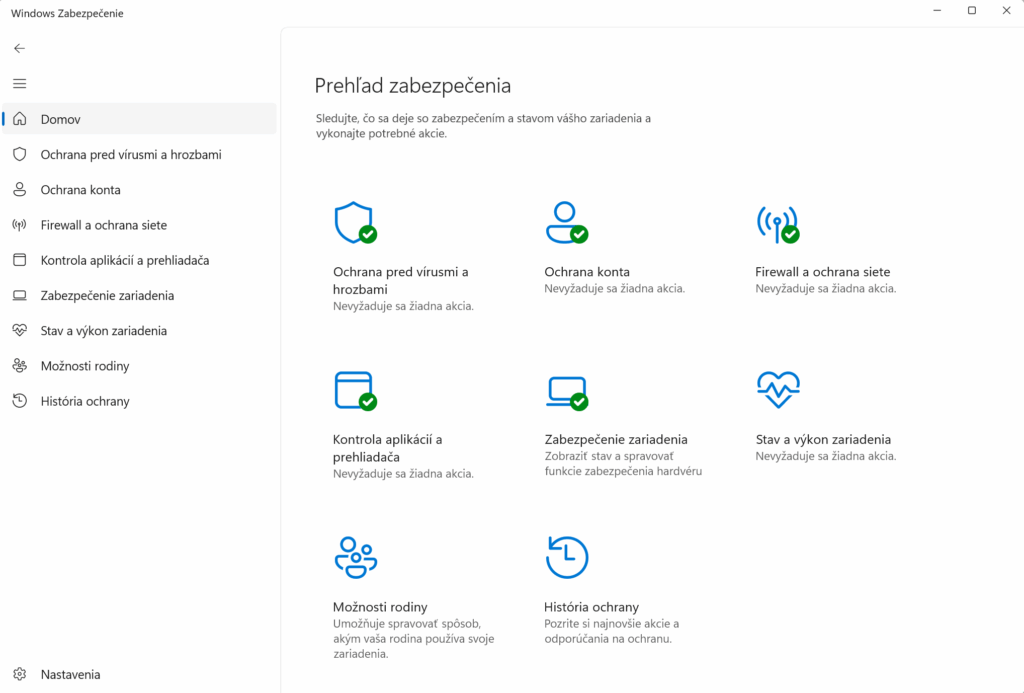

Antivírusové a antimalvérové riešenia

Antivírusové a antimalvérové riešenia sú dôležitou súčasťou viacvrstvovej obrany v kybernetickej bezpečnosti a zohrávajú kľúčovú úlohu najmä na úrovni koncových staníc, pracovných počítačov, notebookov či serverov. Tieto nástroje slúžia na detekciu, blokovanie a odstránenie škodlivého softvéru, akým sú vírusy, trojany, ransomvér, spyware, adware alebo rootkity. Tradičný prístup sa spolieha na signatúry známych hrozieb, čo znamená, že systém porovnáva obsah súborov a procesov s databázou známych škodlivých vzoriek.

microsoft windows zabezpečenie antivírus defender

Modernejšie riešenia však idú ďalej – využívajú heuristickú analýzu, ktorá rozpoznáva podozrivé správanie aj pri zatiaľ neznámych hrozbách. Ešte pokročilejšie produkty implementujú behaviorálnu detekciu, sandboxing v cloude (testovanie správania súboru v izolovanom prostredí pred jeho spustením) a dokonca strojové učenie, ktoré umožňuje dynamicky prispôsobovať ochranu podľa nových typov útokov. Antivírus dnes už neznamená len ochranu pred klasickými vírusmi – je to komplexný systém ochrany pred celým spektrom škodlivého kódu. Pravidelná aktualizácia databáz, centrálna správa a reporting sú kľúčové vlastnosti, ktoré by mal bezpečnostný špecialista aktívne monitorovať. Výpadok antivírusovej ochrany môže viesť k fatálnym následkom, najmä ak organizácia čelí ransomvérovému útoku alebo exploitácii nulovej dňovej zraniteľnosti.

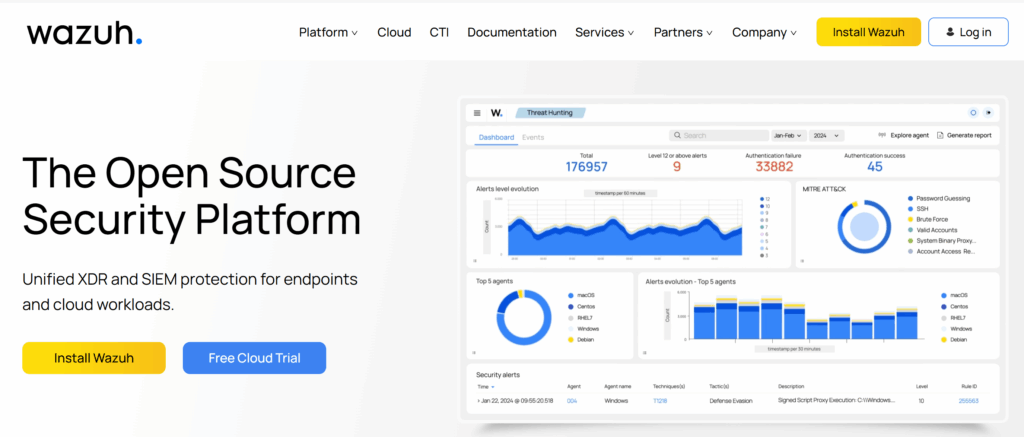

SIEM systémy (Security Information and Event Management)

SIEM systémy patria medzi najpokročilejšie nástroje v oblasti kybernetickej bezpečnosti a sú kľúčovým prvkom pre detekciu, prevenciu a riešenie incidentov. Ich hlavnou funkciou je centralizovaný zber, spracovanie a korelácia bezpečnostných udalostí (logov) zo širokej škály zdrojov – od firewallov, serverov, koncových zariadení, databáz až po cloudové služby a podnikové aplikácie. Tieto dáta dokážu analyzovať v reálnom čase, identifikovať podozrivé správanie, anomálie či známky narušenia bezpečnosti.

wazuh open source securit platform

SIEM nástroje poskytujú prehľadné bezpečnostné panely (dashboards), ktoré vizualizujú aktuálne hrozby a pomáhajú bezpečnostným analytikom robiť rýchle a presné rozhodnutia. Vďaka integrovaným funkcionalitám, ako sú automatické alerty, správy o zhode (compliance reports) a podpora pre forenznú analýzu, sú tieto systémy neoceniteľné pre veľké podniky aj štátne inštitúcie. SIEM umožňuje efektívne vyhľadávanie incidentov v historických dátach, čím podporuje spätné vyšetrovanie a audity.

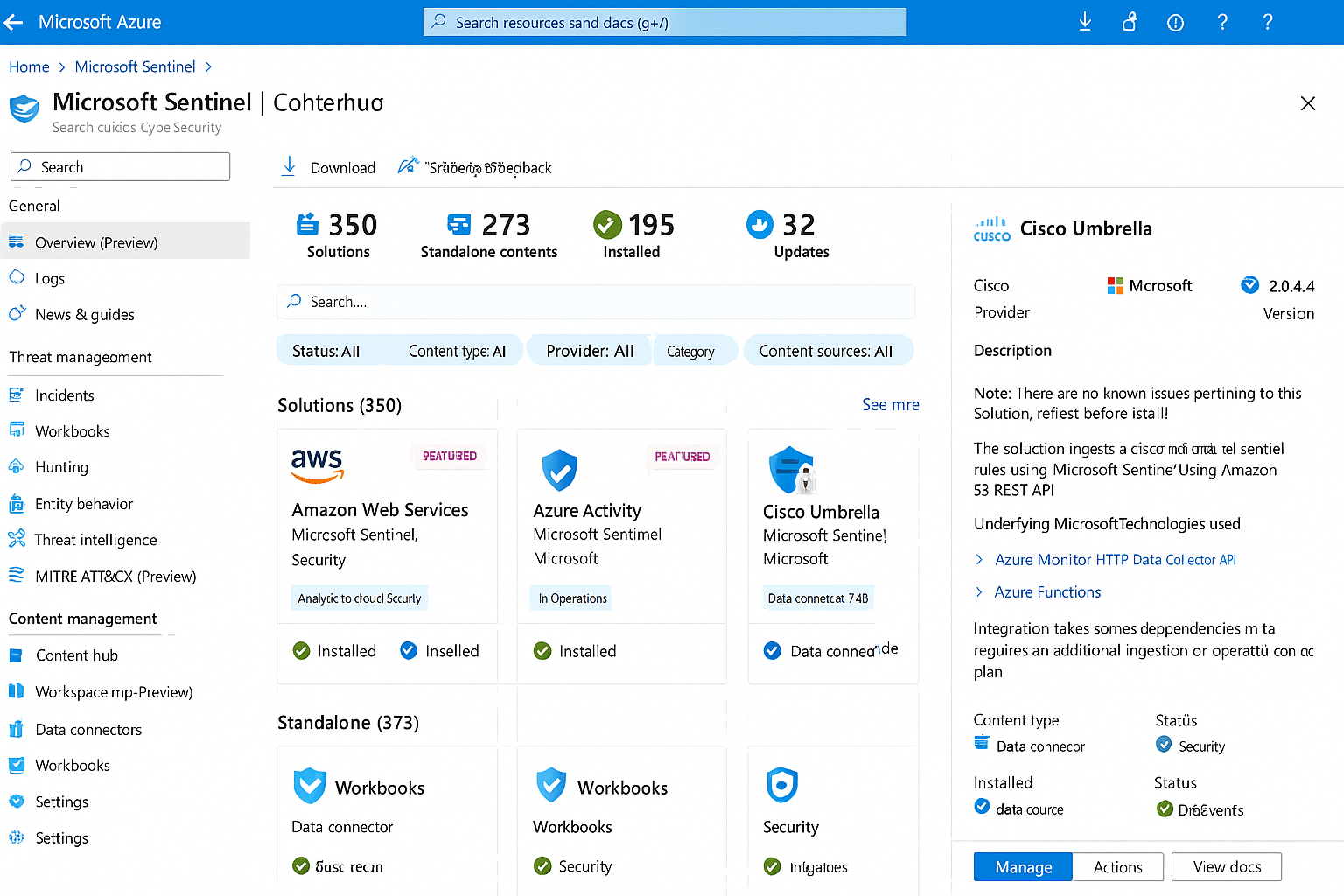

Medzi najznámejšie riešenia patria Splunk, IBM QRadar, ArcSight od spoločnosti Micro Focus, Wazuh alebo Microsoft Sentinel v prostredí Azure. Moderné SIEM systémy často zahŕňajú aj prvky umelej inteligencie a machine learning, ktoré zvyšujú presnosť detekcie hrozieb a skracujú reakčný čas bezpečnostného tímu. Z hľadiska prevencie a včasnej detekcie je SIEM považovaný za nevyhnutný nástroj každého kybernetického špecialistu.

ms microsoft sentinel azure portal

DLP systémy (Data Loss Prevention)

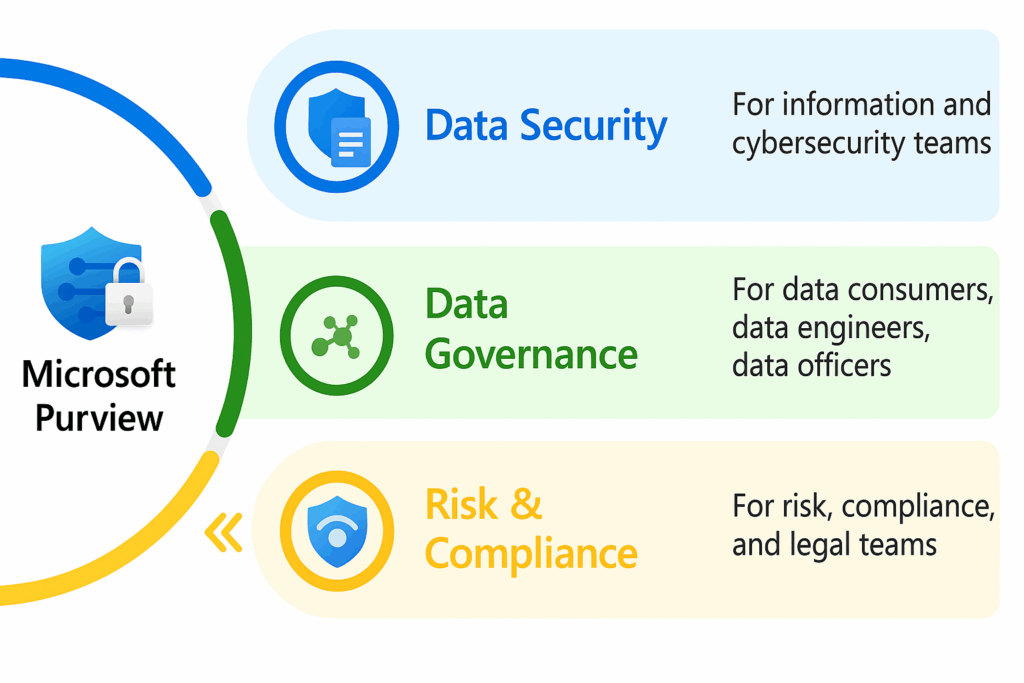

DLP systémy zohrávajú kľúčovú úlohu v ochrane citlivých a strategických informácií pred nechceným zverejnením, zneužitím alebo stratou. Ich hlavným cieľom je zabrániť úniku dát – či už úmyselnému alebo neúmyselnému – smerom mimo organizáciu, a to prostredníctvom rôznych kanálov ako e-maily, cloudové služby, USB zariadenia, tlač alebo mobilné pripojenia. DLP riešenia preto aktívne monitorujú všetku komunikáciu a spracovanie súborov, a v prípade rizika môžu automaticky zasiahnuť – napríklad blokovaním prenosu alebo zaslaním upozornenia bezpečnostnému tímu.

dlp data loss prevention microsoft purview

Tieto systémy umožňujú klasifikovať dáta podľa citlivosti (napr. GDPR, obchodné tajomstvá, zdravotné záznamy) a pridávať im špeciálne značky (labely), čím sa výrazne zvyšuje prehľad nad tým, kde sa kritické dáta nachádzajú a ako sa s nimi zaobchádza. DLP tiež umožňuje nastavenie pravidiel a politík – napríklad zákaz odosielania osobných údajov cez verejný e-mail. Výhodou je aj centralizovaná správa incidentov a reportovanie, čo uľahčuje preukazovanie súladu s legislatívou (compliance).

Moderné DLP riešenia sú často integrované s cloudovým prostredím (napr. Microsoft Purview DLP alebo Symantec DLP) a dokážu chrániť dáta aj pri práci z domu, čo je dnes čoraz dôležitejšie. Ich zavedenie by malo byť štandardnou súčasťou bezpečnostnej stratégie každej organizácie, ktorá pracuje s osobnými alebo dôvernými údajmi.

IAM systémy (Identity and Access Management)

IAM systémy sú základným pilierom kybernetickej bezpečnosti v každej organizácii, pretože zabezpečujú, kto má prístup k čomu, kedy a za akých podmienok. Tieto systémy slúžia na centrálne riadenie digitálnych identít používateľov, ako aj ich oprávnení v rôznych systémoch, databázach či aplikáciách. Ich cieľom je zabezpečiť, aby správna osoba mala správny prístup k správnym údajom – a to len vtedy, keď je to naozaj potrebné.

IAM riešenia zahŕňajú komponenty na autentifikáciu (napr. prihlasovanie pomocou hesla, smart karty, jednorazového kódu alebo biometrie), autorizáciu (napr. model RBAC – role-based access control, kde má každý zamestnanec len tie práva, ktoré zodpovedajú jeho roli), ako aj monitorovanie a auditovanie prístupov. Vďaka nim je možné rýchlo identifikovať podozrivé aktivity, neaktuálne účty či nadmerné oprávnenia.

Moderné IAM systémy (napr. Microsoft Entra ID, Okta, One Identity, ForgeRock) sú často prepojené s HR systémami a dokážu automaticky vytvárať, meniť alebo deaktivovať používateľské účty pri nástupe či odchode zamestnanca. Tým sa výrazne znižuje riziko tzv. zombie účtov, ktoré by mohli byť zneužité. Navyše pomáhajú splniť legislatívne a regulačné požiadavky ako GDPR, ISO 27001, NIS2 alebo SOX. IAM systémy predstavujú nevyhnutný predpoklad pre zavedenie politiky nulovej dôvery (zero trust), ktorá je dnes čoraz viac považovaná za štandard v oblasti moderného riadenia prístupov.

smernica nis2 network and security

Šifrovacie systémy

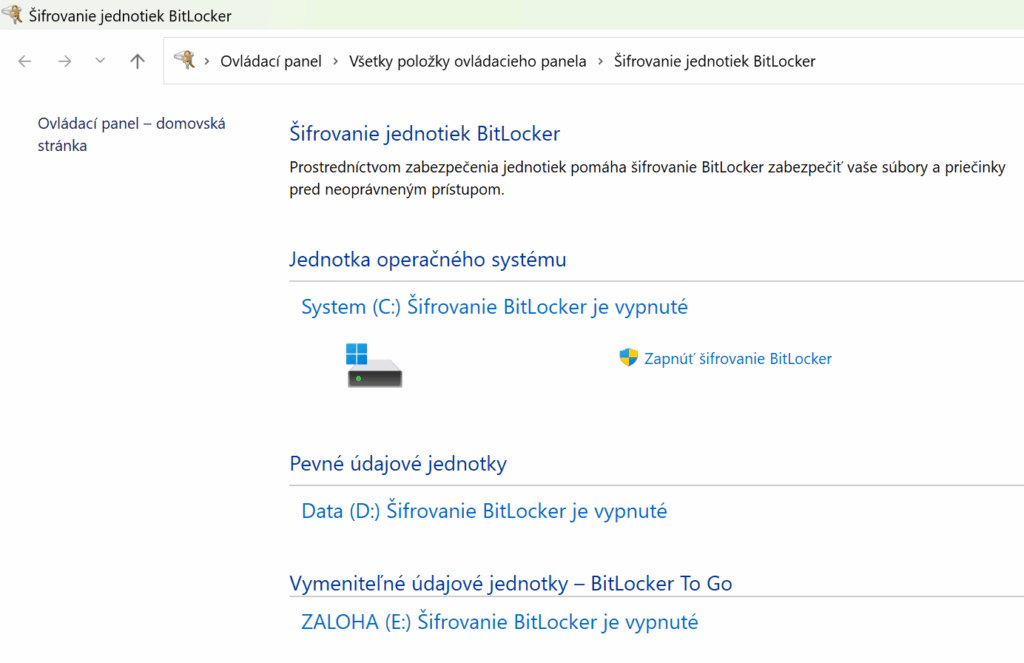

Šifrovacie systémy sú jedným z najdôležitejších pilierov technickej ochrany dát v kybernetickej bezpečnosti. Ich hlavnou úlohou je zabezpečiť dôvernosť údajov – či už pri ich prenose medzi systémami (napr. cez internet), alebo pri ich uchovávaní na diskoch, serveroch či v cloude. Pri prenose dát sa často používa TLS protokol (napr. HTTPS), zatiaľ čo pre ochranu v pokoji sa využívajú technológie ako BitLocker, VeraCrypt, Transparent Data Encryption a ďalšie.

Rozlišujeme symetrické šifrovanie (napr. AES – Advanced Encryption Standard), kde sa na šifrovanie aj dešifrovanie používa rovnaký kľúč, a asymetrické šifrovanie (napr. RSA, ECC), kde sa používa dvojica verejného a súkromného kľúča. Výber technológie závisí od scenára použitia – napríklad pri e-mailovej komunikácii sa často využíva asymetrické šifrovanie (PGP, S/MIME), zatiaľ čo pri diskových úložiskách sa uprednostňuje rýchlejšie symetrické šifrovanie.

šifrovanie jednotiek diskov microsoft bitlocker

Šifrovacie mechanizmy zohrávajú kľúčovú úlohu pri ochrane osobných údajov, obchodných tajomstiev, zdravotných záznamov či finančných informácií. Sú zároveň podmienkou pre splnenie mnohých legislatívnych požiadaviek (napr. GDPR, HIPAA, PCI-DSS), ktoré vyžadujú ochranu dát v prípade ich odcudzenia alebo neoprávneného prístupu.

Správna implementácia šifrovania zahŕňa bezpečný manažment kľúčov, pravidelné obnovovanie certifikátov, kontrolu podporovaných algoritmov a audit konfigurácie. V prostredí cloudu alebo hybridných architektúr je šifrovanie ešte dôležitejšie, pretože zodpovednosť za ochranu dát je často rozdelená medzi zákazníka a poskytovateľa služby. Význam šifrovania rastie aj s rozvojom IoT a mobilných zariadení, kde hrozí strata alebo krádež fyzického zariadenia – a práve tu môže dobre nastavené šifrovanie rozhodnúť o bezpečnosti dát.

Súhrn systémy informačnej kybernetickej bezpečnosti 💡

Každý bezpečnostný systém plní špecifickú funkciu v ochrane organizácie:

- Firewall a IDS/IPS – zabezpečujú perimetrálnu ochranu a detekciu či prevenciu sieťových hrozieb v reálnom čase

- Antivírusové a antimalvérové riešenia – chránia koncové zariadenia pred známym aj neznámym škodlivým kódom

- SIEM systémy – umožňujú centralizovaný zber, analýzu a vizualizáciu bezpečnostných udalostí naprieč celou infraštruktúrou

- DLP systémy – chránia citlivé údaje pred únikom cez e-maily, cloud, USB alebo tlač

- IAM systémy – riadia identity a oprávnenia používateľov, podporujú princíp minimálnych práv a nulovej dôvery

- Šifrovacie systémy – zabezpečujú dôvernosť dát počas prenosu aj uloženia pomocou moderných kryptografických algoritmov

Tieto technológie:

- musia byť dobre nakonfigurované, priebežne monitorované a pravidelne aktualizované

- musia byť integrované a korelované – napríklad prepojenie SIEM s DLP alebo IAM

- musia byť spravované bezpečnostným tímom, ktorý rozumie ich vzájomnej interakcii a výstupom

Moderná bezpečnostná stratégia sa nezaobíde bez týchto systémov – nie ako izolovaných nástrojov, ale ako prepojeného ekosystému technickej obrany. Správne používané nástroje významne znižujú čas detekcie, zvyšujú schopnosť reakcie a umožňujú efektívnejšie riadenie rizík.

Zásady riadenia informačnej kybernetickej bezpečnosti 🏛️

Zásady riadenia kybernetickej bezpečnosti predstavujú strategickú úroveň ochrany, ktorá zabezpečuje, aby sa bezpečnostné opatrenia systematicky uplatňovali naprieč celou organizáciou, a nie len na technickej úrovni IT oddelenia. V praxi to znamená, že bezpečnosť sa stáva súčasťou každodenných procesov, rozhodnutí a kultúry organizácie, a nie iba zodpovednosťou technikov alebo špecialistov. Ich cieľom je vytvoriť prostredie povedomia a zodpovednosti, kde si každý zamestnanec – od administratívy až po manažment – uvedomuje svoje miesto a vplyv na celkovú bezpečnosť dát a systémov.

Dobré zásady slúžia ako základný rámec pre bezpečnostné procesy, smerovanie investícií, konfiguráciu systémov a výber technológií. Vďaka nim vie organizácia predchádzať rizikám, efektívne reagovať na incidenty, zabezpečiť súlad s legislatívnymi normami (ako sú GDPR, zákon o kybernetickej bezpečnosti, ISO/IEC 27001) a získať vyššiu dôveru zo strany zákazníkov, partnerov aj regulátorov. Okrem toho zásady pomáhajú eliminovať zbytočné konflikty medzi oddeleniami, zlepšujú auditovateľnosť a vytvárajú konzistentné prostredie pre riadenie zmien. Aj keď sa technológie, nástroje a hrozby neustále menia, zásady zostávajú stabilným oporným bodom, ktorý organizácii umožňuje adaptovať sa bez straty kontroly nad bezpečnostnými prioritami. V konečnom dôsledku ide o vytvorenie dlhodobo udržateľného systému bezpečnosti, ktorý nebude závislý od jedného človeka či riešenia, ale bude zakotvený v samotnej štruktúre organizácie.

Kľúčové zásady kybernetickej bezpečnosti teda predstavujú pevné piliere, na ktorých stojí celkový bezpečnostný rámec organizácie. Ich úlohou je nielen formalizovať bezpečnostné ciele a pravidlá, ale aj zabezpečiť ich praktickú realizáciu v každodennej prevádzke.

- Politika bezpečnosti informácií (ISMS) – je základným dokumentom, ktorý stanovuje strategický rámec pre riadenie informačnej bezpečnosti. Zahŕňa definíciu cieľov, princípov, zodpovedností, procesov aj ukazovateľov výkonnosti (KPI). Správne implementovaná ISMS politika podľa normy ISO/IEC 27001 preukazuje zrelosť organizácie a pripravenosť reagovať na bezpečnostné incidenty a riziká. Navyše vytvára základ pre nepretržité zlepšovanie bezpečnostného systému. Zavedenie ISMS podľa normy ISO/IEC 27001 je dnes štandardom pre organizácie.

- Zásada najmenšieho oprávnenia (PoLP) – spočíva v tom, že každý zamestnanec alebo systém má iba také oprávnenia, ktoré nevyhnutne potrebuje na vykonávanie svojich úloh. Táto zásada znižuje pravdepodobnosť zneužitia účtov, obmedzuje rozsah škôd v prípade kompromitácie a zároveň spĺňa požiadavky na ochranu dôverných údajov. PoLP je jadrom bezpečného návrhu systémov IAM (Identity and Access Management) a podmienkou pre auditovateľnosť prístupov.

- Bezpečnostné školenia a zvyšovanie povedomia – ľudia zostávajú najčastejším cieľom útokov, a preto je dôležité pravidelne ich vzdelávať. Moderné prístupy zahŕňajú simulácie phishingových útokov, gamifikované školenia, pravidelné pripomienky v interných kanáloch a testy povedomia. Bezpečnostne gramotní zamestnanci vedia rýchlejšie rozpoznať podozrivé správanie a správne reagovať, čím významne znižujú riziko incidentov. Ľudský faktor je často najslabším článkom bezpečnostného reťazca.

- Riadenie tretích strán – spolupráca s dodávateľmi, externistami a partnermi musí byť bezpečnostne podchytená. To zahŕňa nielen formálne zmluvné zabezpečenie ak NDA (dohoda o mlčanlivosti), SLA (servisné úrovne), bezpečnostné prílohy, ale aj overovanie dodržiavania pravidiel prostredníctvom auditov, kontrol a bezpečnostných požiadaviek v procese výberu dodávateľa. Tretie strany sú častým cieľom útočníkov, ktorí cez nich môžu preniknúť do jadra infraštruktúry.

- Kontrola prístupu a revízia oprávnení – prístupové práva sa v čase menia podľa toho, ako sa menia úlohy a pozície zamestnancov. Bez pravidelnej revízie však môže dôjsť k tzv. „prístupovej inflácii“, kedy používateľ disponuje rozsiahlejšími oprávneniami, než je potrebné. Preto je nevyhnutné zaviesť cyklické kontroly, odstrániť neaktívne účty, a automatizovať správu oprávnení napríklad cez RBAC (role-based access control) alebo ABAC (attribute-based access control). Periodická revízia a odoberanie neaktuálnych oprávnení sú kľúčové pre minimalizáciu rizík.

Tieto zásady neexistujú vo vákuu – sú súčasťou integrovaného systému riadenia bezpečnosti podľa uznávaných štandardov, ako sú ISO/IEC 27001, COBIT, NIST CSF (Cybersecurity Framework) či ENISA good practices. Ich implementácia by mala byť pravidelne revidovaná a prispôsobovaná zmenám v technológiách, legislatíve aj hrozbách. Iba tak je možné zabezpečiť, že kybernetická bezpečnosť bude fungovať ako prirodzená súčasť fungovania organizácie – nielen ako formalita. Ich zavedenie a dodržiavanie je predpokladom pre bezpečné a zodpovedné fungovanie modernej organizácie, najmä v prostredí digitalizácie, cloudových služieb a hybridnej práce.

Súhrn zásady riadenia informačnej kybernetickej bezpečnosti 💡

Zásady sú oporným pilierom každej bezpečnostnej stratégie. Definujú nielen čo je potrebné chrániť, ale aj ako, kto a prečo to má robiť. Ich implementácia zaručuje, že bezpečnosť sa stáva súčasťou organizačnej kultúry, nielen doménou IT.

Kľúčové zásady, ktoré by mala každá organizácia uplatňovať:

- Politika bezpečnosti informácií (ISMS) – strategický dokument riadiaci ochranu informácií podľa štandardov ako ISO/IEC 27001.

- Zásada najmenšieho oprávnenia (PoLP) – každý používateľ má iba prístupy, ktoré skutočne potrebuje.

- Bezpečnostné školenia a povedomie – zamestnanci sú najčastejším cieľom útokov, preto ich treba pravidelne vzdelávať.

- Riadenie tretích strán – zabezpečenie, že externí partneri dodržiavajú rovnaké bezpečnostné pravidlá ako organizácia.

- Kontrola a revízia prístupov – pravidelné overovanie, kto má prístup k čomu, a zrušenie neaktuálnych oprávnení.

Tieto zásady musia byť:

- zaznamenané v rámci ISMS dokumentácie,

- zrozumiteľné a komunikované naprieč celou organizáciou,

- reálne uplatňované a kontrolované v praxi.

Bez zásad nie je možné vytvoriť bezpečnostný rámec, ktorý by bol udržateľný, auditovateľný a odolný voči zmenám. Moderná organizácia potrebuje nielen technické riešenia, ale aj strategické vedenie bezpečnosti – a práve zásady sú jeho základom.

Zásady riadenia fyzickej a objektovej bezpečnosti 🧱

Aj keď sa o kybernetickej bezpečnosti často hovorí výhradne v súvislosti s virtuálnym prostredím, fyzická bezpečnosť zostáva neoddeliteľnou súčasťou celkového bezpečnostného rámca. Žiadna organizácia nemôže garantovať ochranu údajov a systémov, ak nemá zabezpečený fyzický prístup k nim. Bezpečnostné incidenty často vznikajú aj preto, že niekto získal neoprávnený fyzický prístup k infraštruktúre – či už úmyselne (napr. útočník s cieleným záujmom) alebo z nedbanlivosti (napr. nezamknutý notebook na verejnom mieste).

Kritické systémy, ako sú servery, záložné médiá, alebo sieťové zariadenia, sú atraktívnym cieľom nielen pre externých útočníkov, ale aj pre nespokojných zamestnancov či nekontrolovaných dodávateľov. Fyzický prístup môže obísť takmer všetky softvérové a sieťové opatrenia, pretože útočník môže napríklad vytiahnuť disk, preniesť ho inde a získať prístup k dátam mimo systému. Kľúčovým cieľom fyzických a objektových opatrení je preto chrániť hardware, dáta a zariadenia pred fyzickým zásahom, krádežou, poškodením alebo zneužitím. Zároveň ide o doplnok k technickým opatreniam – firewall síce zablokuje útok z internetu, ale fyzicky ukradnutý server už nezastaví. Preto by mali byť fyzické opatrenia integrované do kybernetickej bezpečnostnej stratégie organizácie rovnocenne ako antivírusy, šifrovanie či SIEM systémy.

Medzi najdôležitejšie opatrenia fyzickej a objektovej bezpečnosti patria:

- Kontrolovaný prístup do dátových centier a serverovní: Prístup do priestorov, kde sa nachádzajú servery, sieťové úložiská a kritická IT infraštruktúra, musí byť prísne kontrolovaný a obmedzený len na oprávnené osoby. Na tento účel sa používajú elektronické prístupové karty, PIN kódy, biometrické čítačky (napr. odtlačky prstov či sken dúhovky) a kamerové systémy s nepretržitým dohľadom. Všetky prístupy by mali byť zaznamenané do logov a pravidelne auditované. Fyzické záznamy sú neraz kľúčovým dôkazom pri retrospektívnej analýze incidentov. Zároveň sa odporúča dodržiavať princíp separácie povinností – napríklad administrátor systému nemusí mať zároveň fyzický prístup k serverovni.

- Bezpečné skladovanie záloh: Fyzické zálohy (ako sú pásky, externé disky alebo optické médiá) musia byť uchovávané na zabezpečených miestach, ktoré odolajú rizikám ako požiar, voda, či neoprávnený vstup. Medzi najčastejšie riešenia patria trezory, špecializované archívy alebo off-site lokality, ktoré sú oddelené od hlavného IT prostredia. Dôležité je tiež šifrovanie záložných médií a pravidelné testovanie obnoviteľnosti záloh. Moderné stratégie využívajú aj cloudové úložiská ako súčasť hybridného zálohovania.

- Zabezpečenie pracovných staníc a mobilných zariadení: Stolové počítače, notebooky, tablety či smartfóny musia byť fyzicky aj logicky zabezpečené. K štandardným opatreniam patrí automatické uzamykanie po nečinnosti, šifrovanie diskov (napr. BitLocker, FileVault), heslové zabezpečenie BIOSu a aktívne sledovanie zariadení pomocou Mobile Device Management (MDM) systémov. V prípade straty alebo krádeže je nutné mať možnosť vzdialeného vymazania údajov. Práve mobilné zariadenia sú často podceňovanou hrozbou – no predstavujú bránu k citlivým firemným dátam.

- Ochrana pred environmentálnymi hrozbami: IT infraštruktúra musí byť chránená aj pred vplyvmi prostredia. Miestnosti so servermi by mali byť vybavené detektormi teploty, vlhkosti, dymu, vody a systémami na kontrolované hasenie (napr. inertné plyny ako FM-200). Samozrejmosťou je záložné napájanie (UPS), redundantná klimatizácia a vhodné uzemnenie. V prípade výpadku elektriny alebo požiaru musia byť zadefinované evakuačné postupy a spustené automatizované reakcie, ktoré ochránia zariadenia aj dáta. Tieto opatrenia pomáhajú predchádzať škodám, ktoré by mohli vzniknúť v dôsledku zanedbania fyzickej infraštruktúry.

Súhrn zásady riadenia fyzickej a objektovej bezpečnosti 💡

Fyzická bezpečnosť je základným predpokladom efektívnej kybernetickej ochrany. Bez nej sú aj tie najsofistikovanejšie technické riešenia zraniteľné. Riadenie fyzickej a objektovej bezpečnosti zabezpečuje ochranu IT infraštruktúry, záloh a koncových zariadení pred krádežou, poškodením, zneužitím alebo environmentálnymi vplyvmi.

Najdôležitejšie opatrenia, ktoré by mala každá organizácia uplatňovať:

- Kontrolovaný prístup – biometrické čítačky, karty a kamerový systém zabezpečujú, že do serverovne sa dostanú len oprávnené osoby.

- Bezpečné zálohovanie – oddelené a šifrované uloženie záloh na bezpečných miestach (off-site, cloud), s pravidelným testovaním obnoviteľnosti.

- Zabezpečenie pracovných staníc a mobilov – automatické uzamykanie, šifrovanie diskov, MDM systémy a možnosť vzdialeného vymazania.

- Ochrana pred environmentálnymi hrozbami – senzory, UPS, protipožiarne systémy a klimatizácia chránia techniku pred teplom, vlhkosťou a požiarom.

Fyzická bezpečnosť nie je len doplnkom – je neoddeliteľnou súčasťou celkovej bezpečnostnej architektúry. Jej koordinácia s IT bezpečnosťou zaručuje konzistentný a robustný prístup, ktorý minimalizuje riziko útokov z vonkajšieho aj vnútorného prostredia.

Záver a odporúčania kybernetickej bezpečnosti: Procesy, systémy a zásady security

Moderná bezpečnostná politika preto vyžaduje, aby IT bezpečnosť a fyzická bezpečnosť boli úzko koordinované a vzájomne sa dopĺňali. Hoci sa môžu na prvý pohľad javiť ako dve oddelené disciplíny, ich ciele a dopady sú úzko prepojené. Strata citlivých dát je totiž rovnako možná cez sieť, ako aj cez fyzický prístup k zariadeniu. Spoločný prístup, ktorý sa často označuje ako holistic security predpokladá, že technické, fyzické, procesné aj personálne opatrenia musia byť nastavené ako jeden integrovaný systém. Napríklad bezpečnostný incident, ktorý začal fyzickým prienikom, môže pokračovať digitálnym zneužitím dát.

Z tohto dôvodu je dôležité, aby bezpečnostné tímy spolupracovali aj s oddeleniami zodpovednými za správu budov, HR či externými dodávateľmi. V praxi to znamená zavedenie spoločných politík, školení a reakčných scenárov, ktoré zahŕňajú viacero typov incidentov od vniknutia do budovy až po zneužitie administrátorského konta. Organizácia, ktorá chápe bezpečnosť ako komplexný a prepojený systém, má podstatne vyššiu šancu odolať moderným hrozbám a zároveň efektívnejšie reagovať na incidenty. Fyzická bezpečnosť teda nie je len doplnok k IT bezpečnosti, ale je jej základným stavebným kameňom.

Objavte naše online kurzy Kybernetickej bezpečnosti

Použité zdroje a literatúra Kybernetická bezpečnosť

Online zdroje:

- https://www.csoonline.com/article/3542897/what-is-dlp-how-data-loss-prevention-works-and-strategies.html

- https://www.cybersecurity-insiders.com/what-is-iam-and-why-it-matters/

- https://www.enisa.europa.eu/publications/good-practices-for-security-of-iot

- https://www.isaca.org/resources/news-and-trends/industry-news/2022/top-identity-and-access-management-challenges

- https://www.nist.gov/cyberframework

- https://securityboulevard.com/2023/01/siem-vs-xdr-understanding-the-differences-and-benefits/

- https://www.splunk.com/en_us/data-insider/what-is-siem.htm

- lhttps://www.techtarget.com/searchsecurity/definition/data-loss-prevention-DLP

- https://www.verizon.com/business/resources/reports/dbir/

- https://www.wired.com/tag/cybersecurity/

Odborné články a knihy:

- Andress, J. (2021). Cybersecurity Essentials. 2nd ed. Sybex.

- Bayuk, J. (2012). Cybersecurity Policy Guidebook. Wiley.

- Gordon, L. A., Loeb, M. P., & Zhou, L. (2021). The Impact of Information Security Breaches: Has There Been a Downward Shift in Costs? Journal of Computer Security, 29(3), 289–308. https://doi.org/10.3233/JCS-200055

- Kissel, R. (Ed.). (2020). NIST Special Publication 800-12 Rev.1: An Introduction to Information Security. National Institute of Standards and Technology.

- Kumar, P., & Mallick, P. K. (2018). Blockchain Technology for Security and Privacy: A Review. IEEE Access, 6, 67980–68006. https://doi.org/10.1109/ACCESS.2018.2873784

- Mitnick, K. D., & Simon, W. L. (2011). The Art of Deception: Controlling the Human Element of Security. Wiley.

- Peltier, T. R. (2016). Information Security Policies, Procedures, and Standards: guidelines for effective information security management. CRC Press.

- Rouse, M. (2023). What is IAM (Identity and Access Management)? TechTarget. https://www.techtarget.com/searchsecurity/definition/identity-management-ID-management

- Stallings, W. (2022). Network Security Essentials: Applications and Standards. 6th ed. Pearson.

- Whitman, M. E., & Mattord, H. J. (2021). Principles of Information Security. 7th ed. Cengage Learning.